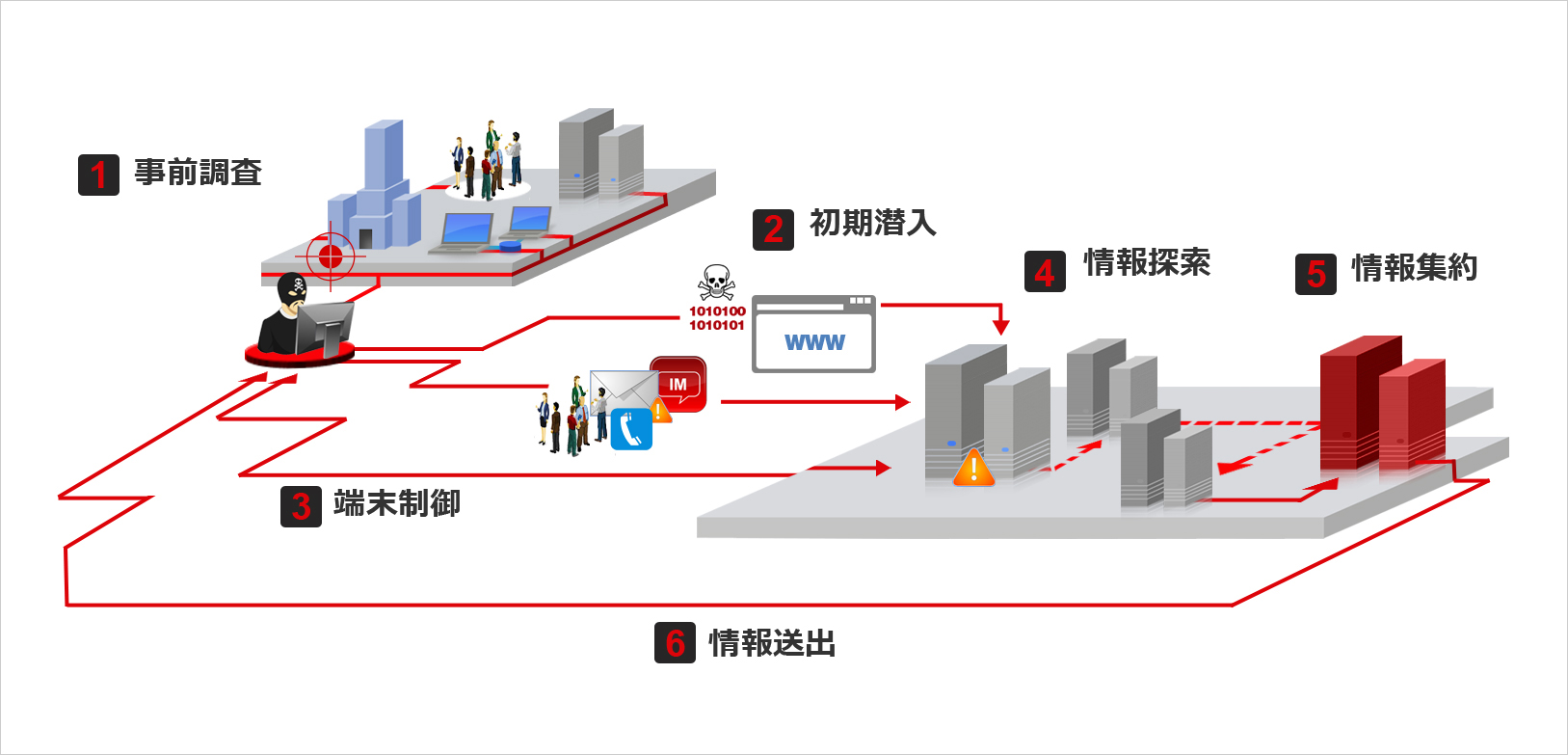

トレンドマイクロでは、2013年に確認された日本国内における「持続的標的型攻撃(標的型サイバー攻撃)」に関しての分析を行いました。この分析では持続的標的型攻撃を、「初期潜入」から「端末制御」までの「侵入時活動」と、「情報探索」から「情報送出」に至るまでの「内部活動」の 2段階に分けて、その傾向を明らかにしています。

|

■「侵入時活動」の傾向

持続的標的型攻撃の主な攻撃手段である標的型メールの添付ファイルとして侵入する不正プログラムの分析からその活動傾向を明らかにしました。2013年には新しい攻撃手法である「水飲み場型攻撃」の発生が国内で初めて確認されましたが、攻撃の中心はいまだ標的型メールです。

標的型メールにおいては、標的となる受信者を騙すソーシャルエンジニアリングの巧妙化が進んでいます。特に新しい手法として、受信者と数回メールのやり取りを行った後に不正プログラムを送付する「やり取り型」の攻撃が確認されています。添付ファイル名においても、日本語ファイル名や二重拡張子など、受信者を信用させたり誤解させたりすることによって添付ファイルを開かせようとする試みが、活発に見られています。

また、添付ファイルを開かせた後の遠隔操作ツール(RAT)による攻撃者との通信においては、HTTP通信などファイアウォールで制限しにくいウェルノウンポートの利用が全体の96%、正規サーバと誤解させるために標的の組織名や有名サイト/Webサービスの名称をC&Cサーバのホスト名の一部に使用する手口が全体の67%で確認されました。また、組織内からインターネットへ接続するためにプロキシを利用する際の傾向として、ほとんどのRATがWindowsの機能を利用していることも明らかになりました。

■「内部活動」の傾向と今後あるべき対策

侵入成功後の内部活動では、正規ツールや標準コマンドの利用や正規通信の偽装といった活動の隠蔽に繋がる手口が顕著でした。

トレンドマイクロの専門機関では、インシデントハンドリングや日常のセキュリティ監視として、ネットワーク挙動監視の対応を行っています。この際に確認された実際の攻撃者の活動から、特に、ローカルネットワーク内での攻撃拡大の際の「LAN内侵入活動」の手口として、「ファイル転送」→「リモート実行」→「痕跡消去」の流れを確認しました。

|

攻撃者はこれらの攻撃段階のすべてで正規ツールやWindows標準コマンドを使用していました。正規ツールやコマンドによる通信は一般に不正な存在としては認識されづらいため、挙動監視から活動を隠蔽する効果があります。

対策としては、実際の攻撃から確認された攻撃者の挙動を可視化するための監視ルールを作成する必要があります。しかし、正規ツールやコマンドは一般ユーザや管理者による使用もあり得るため、単体のイベント発生を追うだけではほとんどがノイズ化し、思うような可視化効果は得られません。これに対し、トレンドマイクロでは個々の挙動の相関を基に監視と調査対応を行った結果、対応の精度を大きく上げることに成功しています。

ただし、攻撃者は活動の発覚を避けて常に攻撃を変化させていくため、機械的な対策だけでは一時的な効果があったとしても、いつか攻撃者に回避されてしまいます。このような持続的標的型攻撃に対応していくためには、実際の攻撃で行われた活動を把握し、専門家の分析から脅威対策の知見(スレットインテリジェンス)化し、個々の挙動の相関を基にした対策を継続して進化させていくことが必要です。

この分析の詳細については、以下よりレポートをダウンロードしてご一読ください。

https://inet.trendmicro.co.jp/doc_dl/select.asp?type=1&cid=132

|