トレンドマイクロでは、2014年8月、ヨーロッパを基盤とする IT企業への標的型攻撃を確認し、この標的型攻撃に関連した不正プログラム「MIRAS」ファミリを調査しています。弊社の解析から、この攻撃で利用された「BKDR64_MIRAS.B」は 64ビット版の不正プログラムで、標的型攻撃の情報送出の段階で利用されると考えられます。「MIRAS」には、Windows のオペレーティングシステム(OS)の 32ビット版(「BKDR_MIRAS.B」)および 64ビット版が確認されています。

■「BKDR64_MIRAS.B」の解析

「MIRAS」は、バックドア型不正プログラムです。この不正プログラムの主な不正活動はファイルおよびシステム操作で、つまり、攻撃者は感染被害を受けたユーザの個人情報を入手できることを示します。

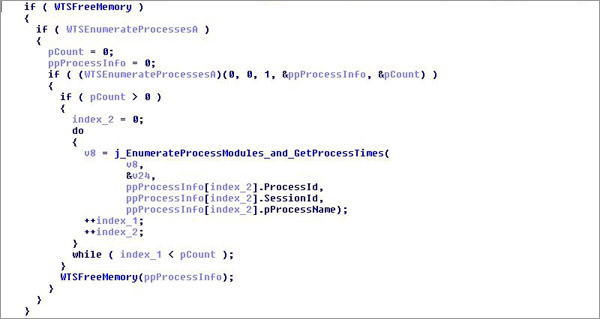

このバックドア型不正プログラムは、情報収集の不正活動のほか、「リモート・デスクトップ・セッション・ホスト(RD セッションホスト)」に接続された PC を主に狙っているようです。「MIRAS」は、通常使用される Process Status API「EnumProcesses」の代わりに、RD services API「WTSEnumerateProcesses」を利用します。攻撃者はまた、実行中のプロセスを列挙することができます。そのため、弊社では、この攻撃者は、RDセッションホストサーバを介し、標的としたユーザがどのようにワークステーションにログインするかを知っていると推測しています。

|

この不正プログラムは、ファイルおよびディスク管理モジュールにより、広範囲に渡ってファイルの情報を窃取します。攻撃者は、コマンド「Enumerate all logical drives」および「Get logical drive’s drive type and disk space」を介して、感染した PC に大幅な変更があった場合にはいつでもそれを知ることができます。

攻撃者はまた、標的としたファイルの更新の有無を知ることができます。「MIRAS」のプロセスマネジャのモジュールは、標的型攻撃の情報送出の段階でもう 1つの重要な役割を果たします。このモジュールによって、攻撃者はプロセスが作成された日時の詳細情報を知ることができます。プロセスの作成日時によってそのプロセスの経過時間が分かるため、これは重要な情報です。例えば、PC上のプロセスの経過時間によって、そのプロセスの重要度が判断できます。

また、このバックドア型不正プログラムの機能により、攻撃者は他のプロセスが使用しているモジュールの全体像を知ることができます。例えば、攻撃者は標的としたユーザの PC上のモジュールによって、DLLファイルを乗っ取る攻撃や脆弱性攻撃を実行し、PC を制御することができます。

さらに、リモートシェルのモジュールによって、攻撃者は、現在ログイン中のユーザに与えられた権限を持っていると見なされ、リモートシェルで実行可能なすべてのことが実行できるようになります。

弊社ではこの不正プログラムのコマンド&コントロール(C&C)サーバを特定しました(96[.]39[.]210[.]49)。この C&Cサーバは、2013年11月にはすでに利用されており、米国に置かれています。

■増加する 64ビット版 OSを狙った攻撃

64ビット版の OS 上で実行される不正プログラムを利用した上記のような攻撃事例は、弊社が「2H 2013 Targeted Attack Trends report(英語情報)」の中で、標的型攻撃に関連する全不正プログラムのうち、ほぼ 10% が 64ビット版のみで実行すると述べた内容を指示します。64ビット版 OS の普及率上昇に伴い、弊社でも、「KIVARS」の亜種をはじめとした 64ビット版の不正プログラムを利用した攻撃について調査を続けています。

■トレンドマイクロの対策

こうした攻撃は通常、痕跡をまったく、もしくはほとんど残さないように設計されているため、IT管理者は「侵入の痕跡(Indicators of Compromise、IOC)」や「異常」の可能性を示すものをどこで検知できるかを知ることが重要です。「異常」とは、例えば、大きいサイズの不審なファイルです。こうしたファイルはしばしば情報漏えいを示唆し、ネットワーク内で窃取した情報が含まれている可能性があるため確認が必要です。攻撃者は、情報送出の段階の前に標的としたシステム内に窃取したファイルを保存することが多々あります。システム内に「MIRAS」が侵入していることを示すファイルの 1つは「<System>/wbem/raswmi.dll」です。

「MIRAS」のような脅威からの危険性を軽減するため、企業は「カスタムディフェンス」を実践することが必要です。こうしたセキュリティ対策により、長期的な被害を受ける前に、IT管理者は、標的型攻撃や最新の脅威を素早く検知、分析、対応することができるでしょう。

さまざまな標的型攻撃に関する詳細と対策の考え方については、以下の情報もご参照ください:

- 国内における標的型サイバー攻撃の分析

- トレンドマイクロが提唱する次世代型セキュリティ「Next Generation Threat Defense」

- 「鉄壁の守り」は存在しない!? 脅威の変化を捉える次世代型対策とは

- セキュリティマガジンTREND PARK:標的型攻撃 最新動向と対策

- Threat Intelligence Resources on Targeted Attacks(英語情報)

- IT管理者が持つ、標的型攻撃対策5つの誤解

- 企業のネットワークを狙う、標的型攻撃の兆候を知る7つのポイント

- ネットワークを保護するために、ネットワーク上の脆弱からIT管理者が学ぶこと

協力執筆者:Maersk Menrige

参考記事:

by Abraham Camba (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)