2014年11月下旬、「Regin」として知られる巧妙な不正プログラムを利用した標的型攻撃が各国で確認されたという報告がありました。「Regin」は非常に高度な不正プログラムであり、侵害したネットワーク内に長期間潜伏し、監視を行うよう設計されています。

「Regin」の活動開始時期ははっきりとわかっていません。「Regin」に関連したファイルのタイムスタンプによると、攻撃開始は 2003年と考えられますが、2006年とする情報や、2008年から 2011年の間とする情報もあります。この標的型攻撃の被害を受けた企業の 1つがベルギーの通信企業であったことが、この攻撃の背後にいる攻撃者の推測につながっています。報告によれば、「Regin」の作成者は政府機関とされており、主な標的は電気通信企業であると考えられています。

「Regin」は精巧に細工され、巧妙に設計された攻撃と言われていますが、トレンドマイクロの調査では、必ずしも特別なものではないことがわかっています。「Regin」が用いる手法の多くは他の攻撃で以前から利用されているものであり、この攻撃の主な目的は、標的のネットワーク内に潜伏しながら標的の情報を窃取し続けることです。

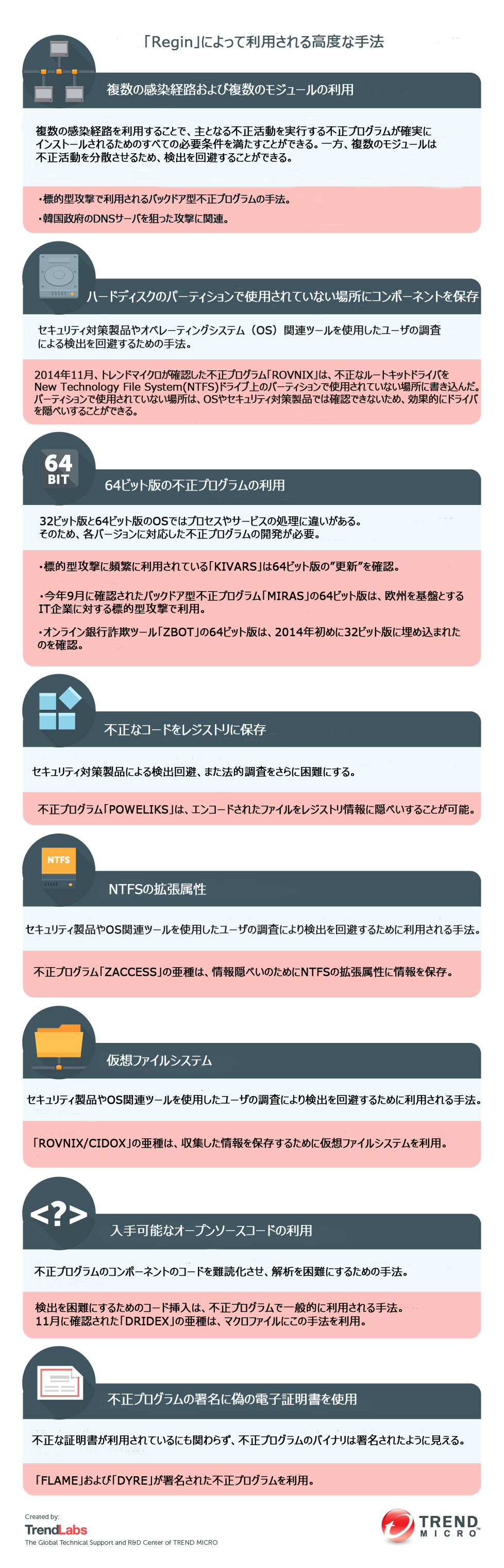

以下は、「Regin」が利用した手法の概略です。

図1:「Regin」が利用する高度な手法

以上のように、「Regin」で利用されている手法は、過去に別の形で利用されたものがほとんどです。「Regin」の作成者が選んだこれらの手法は、ネットワーク内に密かに潜伏し続けるための機能を最大限に活かすためと思われます。この機能により、攻撃者は侵害したシステム内に長期間潜伏し、効率よく情報を窃取することができます。

弊社はこの脅威を引き続き監視し、展開があった場合は必要に応じて本ブログにて報告します。

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)