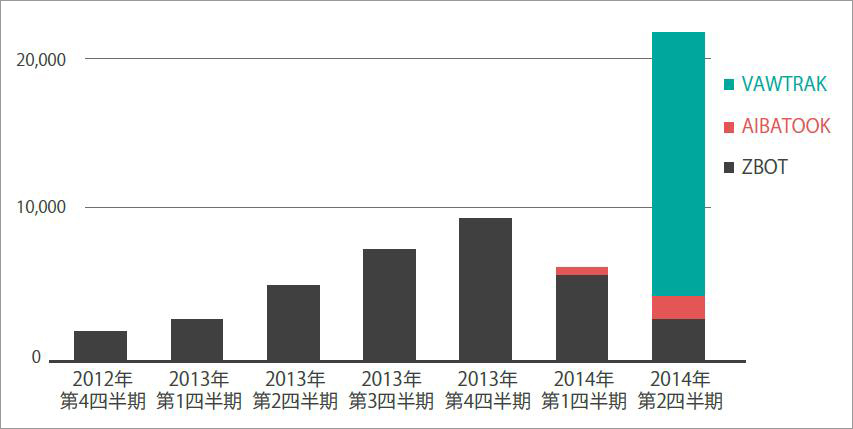

2014年1月~6月期の不正送金被害は、約 18億5200万円で前年同期比で約 9倍に膨れ上がったと警察庁が先週発表しました。この中で 1つ特筆すべき点は、大手の金融機関だけでなく、多くの地方の金融機関が狙われているという点です。インターネットバンキングにおける不正送金被害に関して一般の方々からよく聞く質問の 1つが、「大手以外を使っていれば関係ないのでは?」という点です。しかし今回の発表においても、不正送金の脅威に脅かされているのは大手金融機関だけではないということが明らかになっています。また、トレンドマイクロの調べでも、インターネットバンキングを狙った不正プログラム「オンライン銀行詐欺ツール」の現状についてこれまで継続して調査を実施しています。オンライン銀行詐欺ツールの国内検出台数は、2014年1月~6月期において 30,553台と前年同期比で 3.9倍に膨れ上がっています。

|

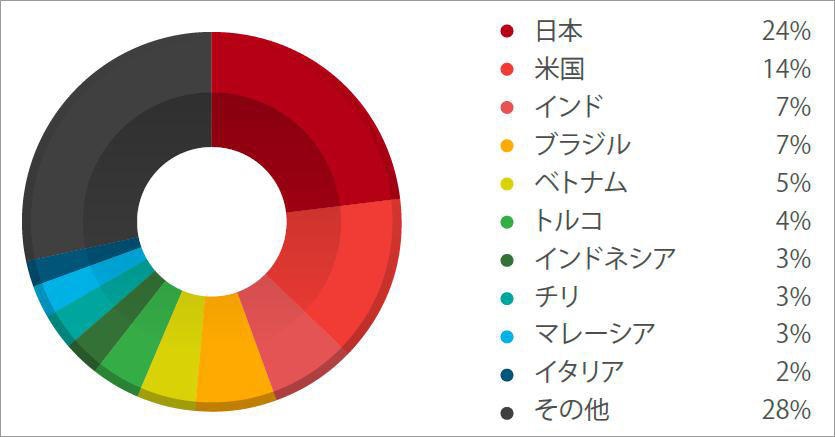

また、全世界における検出台数の国別割合を見ても、日本は 4月~6月期にはこれまで連続して 1位だったアメリカを抜いてはじめて世界 1位になっていることがわかっています。オンライン銀行詐欺ツールの脅威がこの 1、2年でいかに急速に国内に入り込んできているかがわかります。

|

オンライン銀行詐欺ツールの中でも、これまで猛威を振るってきたものの 1つが、「Webインジェクション」と呼ばれる JavaScriptファイルを使って正規サイト画面に偽の認証画面を表示させ、乱数表の文字列や暗証番号を詐取するものでした。この場合、犯罪者は盗んだ認証情報を使って自らインターネットバンキングサイトにアクセスし不正送金を実施する、つまり人が介入する必要がありました。

2014年に入り、トレンドマイクロは Webインジェクション攻撃の中でも新しい攻撃手法を持ったものを確認しました。「ATS(Automatic Transfer System、自動送金システム)」と呼ばれるもので、人の介入を必要とせずに感染端末上で JavaScriptファイルを使って不正送金を自動的に行うものです。トレンドマイクロでは、2012年に海外で ATS を初めて確認していますが、この ATS は主にワンタイムパスワードといった二要素認証の壁を破るために開発されたものと考えられます。

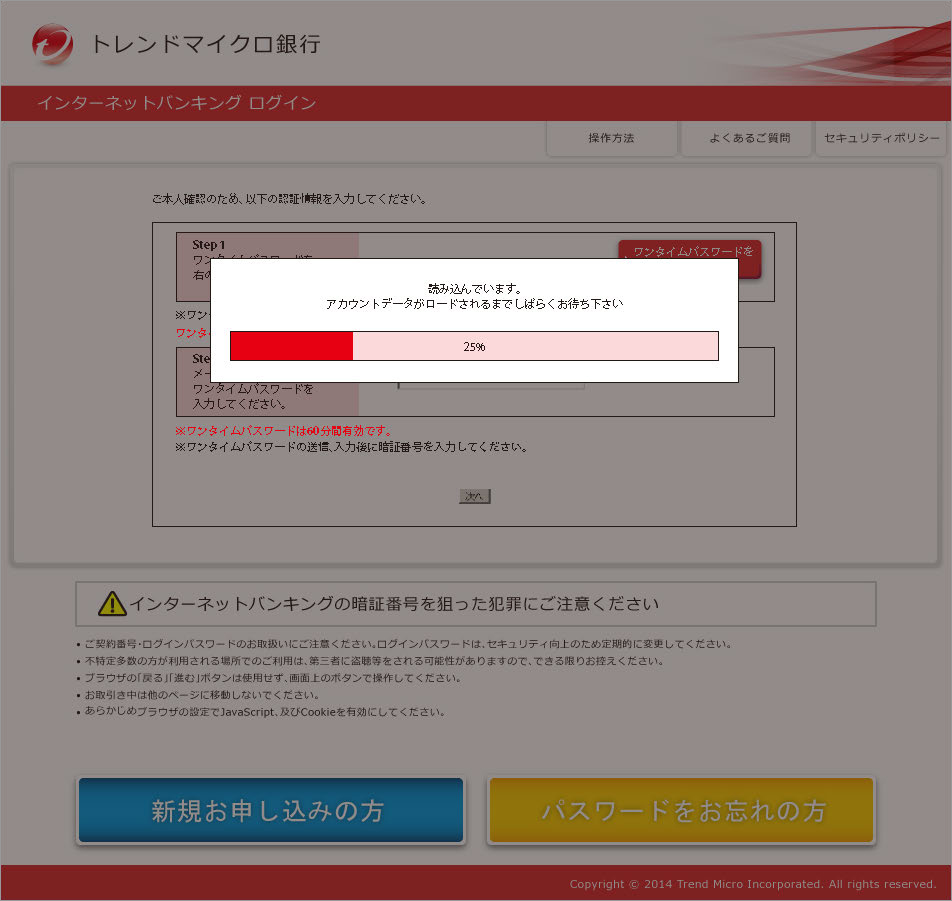

今回トレンドマイクロが確認した「VAWTRAK」と呼ばれるオンライン銀行詐欺ツールは、2014年5月に初めて確認されたもので、4月~6月期には国内で約 2万台の PC で検出が確認されています。「VAWTRAK」が感染端末上で不正送金を自動的に行っている最中に、図3 のようなプログレスバーを表示させることが「VAWTRAK」の特徴の 1つです。不正送金を行う中で、追加の認証情報が必要となった場合には、その情報の入力を促す偽の画面を表示、利用者に情報を入力させて最終的に不正送金を完遂します。国内の金融機関ではここ数年ワンタイムパスワードを中心とした二要素認証の活用が進んでいますが、欧米の金融機関による比較的より先進的な取り組みを踏まえ、サイバー犯罪者は二要素認証をも突破する攻撃手法をすでに開発しているのです。

|

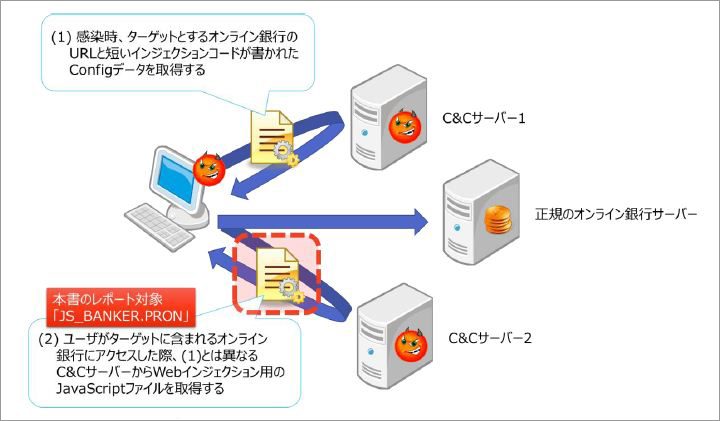

また、今回確認した検体のもう 1つの特徴はその攻撃対象の多さです。2014年7月1日に解析を実施した際には、大手を中心とした銀行 6行、クレジットカード会社 20社の計 26社を標的としていることが、Configデータ(設定データ)の解析で明らかになりました。しかし、7月31日に再度調査を実施した際には、この Configデータがアップデートされ、新たに地方銀行 11社が攻撃対象に加わり、計 37社の銀行、クレジットカード会社が標的になっていることを確認しました。このような攻撃対象の増加が確認できたのは、今回解析をした検体のその挙動に理由があります。今回解析した検体は、PC に感染するとある C&Cサーバに接続して攻撃対象すべてが記載された Configデータをダウンロードします。つまり、PC に感染している検体を変更する必要なく攻撃対象を変更、追加することが可能になるというものです。そして、感染端末上でインターネットバンキング利用者が攻撃対象のサイトにアクセスすると、この検体は今度は別の C&Cサーバに接続して当該インターネットバンキングへの攻撃に必要な Configデータを一式ダウンロードします。

|

今回実施した ATS の解析結果は、リサーチペーパー「日本のネットバンキングを狙う自動不正送金システムを分析」にて解説されており、感染から自動不正送金の実行までの動きを詳しく解説しています。

オンライン銀行詐欺ツールのような脅威に感染しないためにも、総合的なセキュリティソフトの導入は不可欠です。なかでも、感染源となる不正サイトへのアクセスや認証情報の不正サイトへの送信をブロックする Webレピュテーションのような機能は積極的に採用していただきたい対策です。また、感染に当たっては PC上のソフトウェアの脆弱性が悪用される傾向にあることから、修正プログラムの適用を含め OS やソフトウェアは常に最新の状態にすることも重要です。そして、このようなサイバー犯罪の被害にあわないためにも、このような犯罪の手法を理解することが被害を未然に防ぐうえでも役に立ちます。

なお、今回解析した ATS の脅威は、トレンドマイクロではそれぞれ PC に感染する実行ファイルに関しては「BKDR_VAWTRAK.FOO」、JavaScriptファイルは「JS_BANKER.PRON」として検出します。また、接続される C&Cサーバは「Trend Micro Smart Protection Network」の機能の 1つである「Webレピュテーション」によってブロックします。

トレンドマイクロでは、インターネットバンキング利用者を狙ったサイバー犯罪については継続して監視を続けていきますが、今回公開したような情報が不正送金被害者の削減に少しでも寄与することを願っています。

トレンドマイクロ リサーチペーパー:『日本のネットバンキングを狙う自動不正送金システムを分析』

|