マクロを利用した攻撃は、2000年代初期に猛威を振るい、メリッサウイルスの存在が大々的に報道されたことで多くの悪名をはせました。しかしながら、その後すぐにマクロを利用した攻撃は、脅威の世界から立ち去り始めました。この主な理由の 1つは、Microsoft により実施された不正なマクロファイルに対するセキュリティ対策によるものと考えられます。もう 1つの考えられる理由は、サイバー犯罪者が単純に新たな攻撃手段へと移行したというものです。

しかし、マクロを利用した攻撃は、さらにもう一度、脅威の世界へ戻ってきたかのように見えます。トレンドマイクロは、2014年4月、マクロ有効ファイルを利用した攻撃を確認しました。

■オンライン銀行詐欺ツール「ZBOT」を作成するマクロ有効ファイル

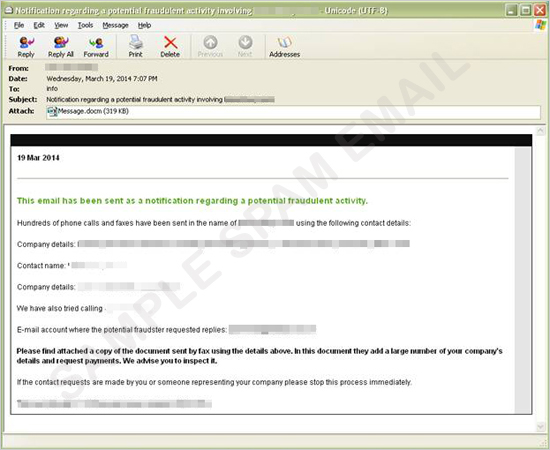

「TSPY_ZBOT.DOCM」は、「W97M_SHELLHIDE.A」として検出されるスパムメールの添付ファイルを介して侵入します。このスパムメールは、事務弁護士会からの受信者が関与する「不正行為の可能性」についての Eメールを装っています(図1 参照)。

|

添付ファイルを開くと、以下の文が含まれています。

- 「This sample [redacted] message requires Macros in order to be viewed. Please enable Macros to be able to see this sample.(訳:このサンプル<省略>メッセージを表示するには、マクロが必要です。メッセージをご覧になるためには、マクロを有効にしてください。)」

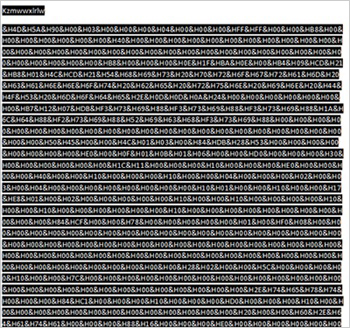

上記の説明文以外は、添付ファイルは、空白に見えます。しかし解析により、この空白の文書は、実際は埋め込まれた不正プログラムのコードが含まれており、白のフォントで隠されていることが明らかになりました(図2 参照)。この不正プログラムのコードは、ASCII-hex 形式で書かれていました。

マクロ機能を有効にすると、不正プログラムを作成するスクリプトが実行します。マクロのスクリプトは、ASCII-hex 形式のコードを従来のバイナリコードへ変換します。これにより、不正プログラムは、感染 PC上で実行できるようになり、ユーザの PC から情報を収集します。

|

■バックドア型不正プログラムに誘導するマクロ有効ファイル

別の不正なマクロ有効ファイル(拡張子DOCM)は、支払い送金に関するスパムメールの添付ファイル(「W97M_SHELLHIDE.B」として検出)として確認されました。上述の添付ファイルと同様に、この文書は、ユーザへマクロを有効にするよう指示する文以外は空白に見えます。ユーザがマクロを有効にすると、問題の添付ファイルは、インターネットに接続し、「BKDR_NEUREVT.DCM」をダウンロードし、実行します。

■効果的な攻撃手法として利用される DOCM ファイル

これらの攻撃は、古い手法がいまだに、新たなものと同じくらい有効であるということを示しています。攻撃を成功させるためには、ユーザがマクロを有効にする必要がありましたが、これにはソーシャルエンジニアリングの手口が利用されました。スパムメールの本文は、緊急性と重要性を伝えるためのものでした。マクロを採用するアプリケーションは、他にも存在するものの、サイバー犯罪者は、Microsoft の Wordファイルを利用しました。Microsoft Office はいまだに最も広く使われるオフィススイートであることを示しています。

ファイルの拡張子 DOCM は、現在の DOCX 形式を採用した Office 2007 のリリースとともに Microsoft により発表されました。この拡張子を持つファイルが比較的新しいことを考慮すると、感染経路としてはまれであり、このファイルを利用した攻撃は、興味深いものがあります。このファイル形式は、不正な可能性を持つ PDF や DOC ファイルに常に警戒しているユーザには、なじみのないものかもしれません。

ユーザは、Eメールの添付ファイルを開く際は、たとえ知り合いやよく知っている送信先からのものであっても、常に警戒する必要があります。DOCM ファイルは、ダブルクリックをするだけで開かれ、「ZBOT」といった不正なプログラムを読み込み、容易に実行することが可能なため、身元が分からない送信者から DOCM ファイルを受け取った場合は、そのファイルを開かないことが最も安全な方法です。

ファイル拡張子は、安全のための唯一の指標として使うべきではありません。なぜなら、ファイル拡張子やアイコンは簡単に偽装することができます。また、Microsoft Office は、拡張子が変更されていてもファイルを読んだり、開くことができます。マクロを利用した攻撃に対しては、Microsoft Office のマクロのセキュリティ機能を有効にしていることを確認するのが最良の対策方法です。

※協力執筆者:Mark Manahan

参考記事:

by Erwina Dungca (Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)