仮想パッチなどによる脆弱性対策は、多くのシステム管理者が社内のパッチ管理の課題を軽減するために使用されているセキュリティ対策戦略の1つです。既存のセキュリティ対策を補足する仮想パッチといった技術に関して、今回ご紹介します。

■脆弱性を抱えざるを得ないサーバの現況

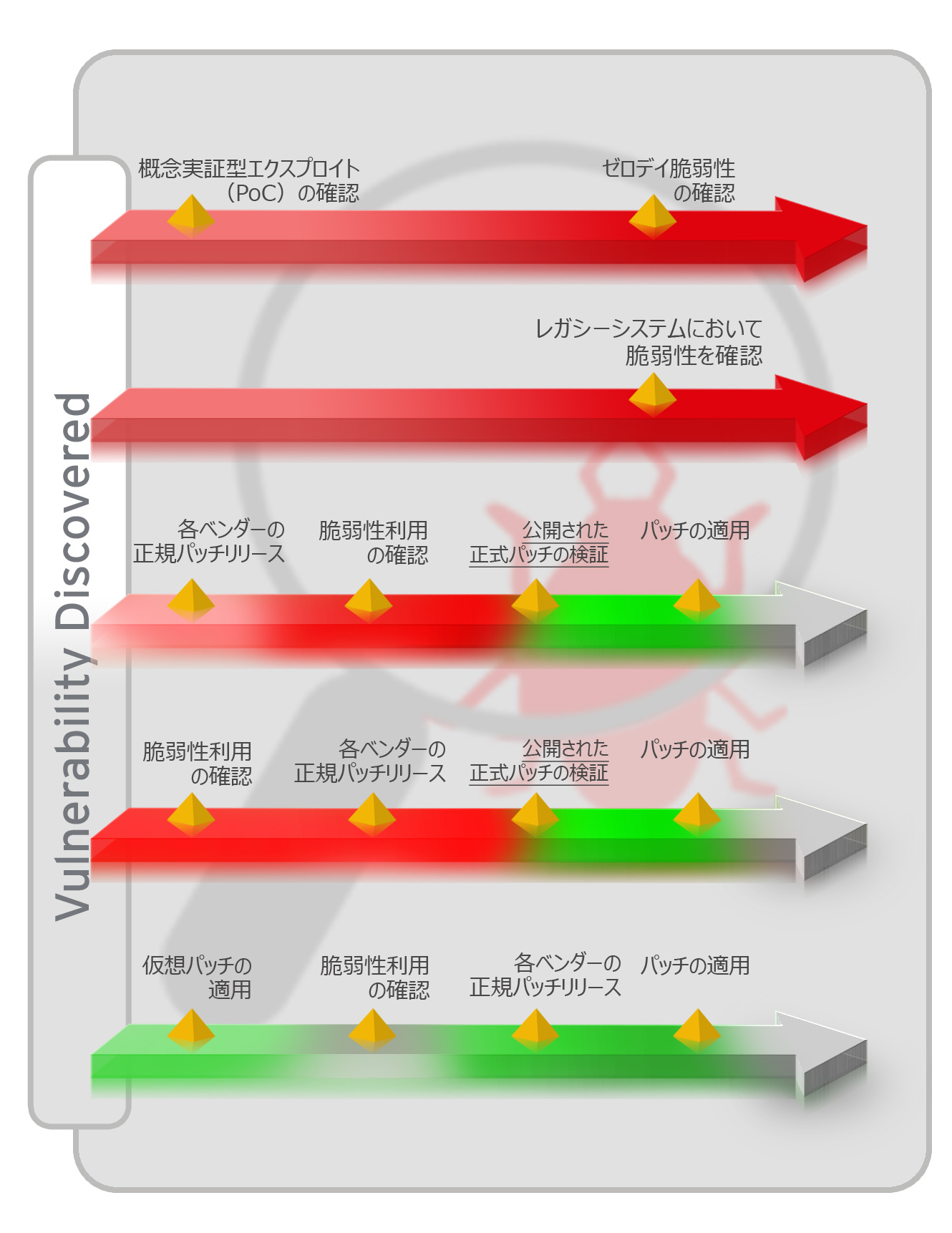

パッチ管理は、システム管理者にとって重要な課題となっています。パッチ未対応の脆弱性が多く存在する実情に乗じて、脆弱性を狙う攻撃が多く報告される一方、複数の要因によりシステム管理者がパッチ管理、特に重大なサーバに対処すべきパッチ適用が遅れてしまう事態が発生することになります。

特定のサーバは、簡単に停止することができません。しかし、脆弱性を抱えるソフトウェアに対して完全にパッチが適用されるためには、再起動が必要な場合も多々あります。

各パッチ適用には、予想外の事象が発生しないためにも、適用されるパッチの事前の調査や検証が必要となります。こうした事前準備は、数分で終わる場合から、対象となるネットワーク内の環境設定が多様な場合何カ月もかかってしまう可能性もあります。

パッチの事前の検証をした際に予期しないシステムの現象に遭遇した場合、システム管理者は、当初のパッチ適用計画を控えざるを得ず、他のシステムへのパッチ適用も遅れることとなります。

システム管理者は、各ソフトウェア企業が提供する定例公開日に併せて、通常パッチ管理を運用しています。しかし、各ソフトウェアが即時に対応しなければならない脆弱性に遭遇する状況を避ける事はできません。各ソフトウェア企業は、定例外のセキュリティ更新を公開することになりますが、この結果、システム管理者にとってはこの対応により、とりわけ困難な状況に追い込まれることになります。例えば、2011年12月29日(米国時間)に公開された定例外セキュリティ更新といった、各企業にとって年の瀬で忙しい時期に公開されると、特にその対処の難しさに直面することとなります。

各ソフトウェア企業にとって、パッチを作成するには数日から数週間かかることになり、深刻な脆弱性の場合、数年かかる場合もあります。実際、各ソフトウェア企業や開発者は、Windows 2000 および Windows Server 2003 といった、Microsoft によるサポート期間が終了しているレガシーシステムをもはやサポートしていません。

|

■仮想パッチによる脆弱性対策の提案

仮想パッチは、脆弱性を突く攻撃から、オペレーティングシステム(OS)やアプリケーション、エンドポイント製品を保護するセキュリティ対策戦略となります。仮想パッチは、脆弱性を狙う攻撃がその脆弱性を抱えるアプリケーションから特定のネットワークパスを利用することを前提として機能します。そのため、仮想パッチを取り入れた脆弱性対策を実施することで、フィルタやルールを用いてネットワーク層を管理し、狙われるソフトウェアへの通信を制御することが可能となります。

仮想パッチにより、システム管理者は、脆弱性を含むプログラムへ即時更新する代わりに、通常使用されているプロトコルから逸脱する挙動の監視などが可能となり、脆弱性を突く攻撃から効果的に保護します。また、仮想パッチによる脆弱性対策を導入することで、システムを全面停止することなく、最低限の一時的な停止(ダウンタイム)で緊急パッチ適用を迅速に実施して、計画的なパッチ運用が可能となります。

このように、トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション」といった仮想パッチ機能を備えたソリューションにより、脆弱性にさらされる期間を最小限に抑え、システムを脅威から保護することを実現します。

マイクロソフトは、2012年9月21日(米国時間)、定例外セキュリティ情報「MS12-063」を公開。この脆弱性は、当時、持続的標的型攻撃にもたびたび利用されていることが確認されました。トレンドマイクロでは、弊社のこれら2つの製品において、これに先駆けること3日前の9月18日に、仮想パッチ技術を通じて本脆弱性を突く攻撃から防御する、以下のフィルタを提供していました。

※協力執筆者:船越 麻衣子(Core Technology Marketing, TrendLabs)