セキュリティ業界では、Java を狙った新たなゼロデイ脆弱性が判明して以降、この脆弱性について注目しています。このゼロデイ脆弱性は、「スパイ活動」を主な目的としたサイバー攻撃「Nitro」による標的型攻撃で利用される中国の攻撃ツール(「Gondad」または「KaiXin」)から応用されたようです。そして、この脆弱性は、攻撃ツール「BlackHole Exploit Kit」を用いるサイバー犯罪の活動に一役買ったのです。これらの攻撃ツール開発の繋がりが明らかになり始めていますが、Nitro といった一連の標的型攻撃が無くなることはないため、再びこの活動が活発になってきたということではないことを念頭に置いておく必要があります。Nitro の攻撃者は、不正活動が報告された2011年以降から活動を続けているのです。

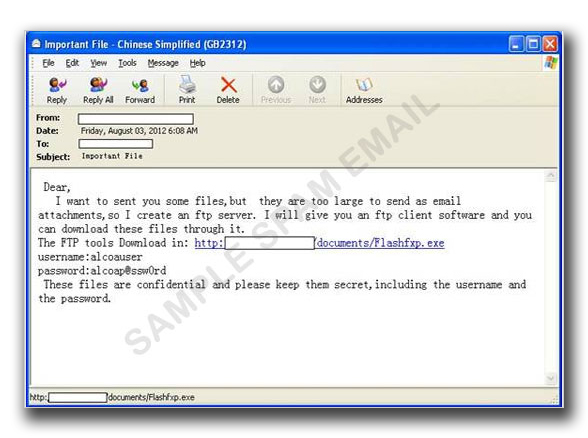

実際、この Java の脆弱性を確認する以前、Nitro の攻撃者は、2012年8月上旬から、不正プログラムである「PoisonIvy」へ直接誘導するリンクを、標的者たちにEメールで送信し続けていました。また、関連する事例では、2012年4月にも別の Eメールが確認されています。

|

|

|

実行ファイル “Flashfxp.exe” は、Java の脆弱性および PoisonIvy の不正活動に関連するサーバと同じサーバの1つに組み込まれていました。このファイルは、「ok.<省略>n.pk」に接続します。なお、この URL は、IPアドレス「<省略>.<省略>.233.244」として解決されます。さらに、このIPアドレスは、「hello.<省略>n.pk」とも同じ IP アドレスで、Java のゼロデイ脆弱性利用によってダウンロードされる PoisonIvy(「BKDR_POISON.BLW」)が接続するコマンド&コントロール(C&C)サーバとして利用されるドメインでもあります。

|

|

|

Java のゼロデイ脆弱性を利用する不正なファイルが組み込まれているテスト用サーバが、少なくとも2台ありますが(実行ファイルが組み込まれているテスト用サーバは少なくとも3台)、すべての PoisonIvy は、同じ IP アドレスで解決されるドメインに接続します。また、Nitro の一連の標的型攻撃に関連し、PoisonIvy のサーバによって利用される多数のドメイン名も、同様の IP アドレスで解決されます。当初、この Java の脆弱性が標的型攻撃に利用されたかについては懐疑的でしたが、Nitro の攻撃者たちに悪用されている痕跡が次第に明らかとなっています。

トレンドマイクロの製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られており、脆弱性を利用する不正プログラムおよび PoisonIvy の不正活動を検出し、削除します。また、トレンドマイクロのネットワーク監視ソリューション製品「Deep Discovery」でも、PoisonIvy の不正活動による不正なネットワーク活動を検知し、ブロックします。

なお、Oracleは、2012年8月30日(米国時間)、今回の脆弱性に対する定例外セキュリティ更新を公開しました。この更新により、最新版の JRE を使用していたユーザは、“Vesion 7 Update 7” に更新されることとなります。一方、JRE version 6 を使用していたユーザもまた、この更新通知を受け取り、この更新により、“Vesion 6 Update 35” に更新されることとなります。この脅威を防ぐためにも、この定例外セキュリティ更新をただちに適用してください。

なお、PoisonIvy の詳細について、以下の記事でも言及しています。こちらも合わせてご一読ください。

・2012年上半期国内における持続的標的型攻撃の傾向レポートを公開

/archives/5812

参考記事:

by Nart Villeneuve (Senior Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)