「TrendLabs(トレンドラボ)」では、ここ数年、クライアント側のソフトウェアが脆弱性を利用する攻撃者の「格好の的」となっており悪用されていることを確認しています。そして2011年、脆弱性を悪用した攻撃による脅威はさらに複雑かつ巧妙になりました。 トレンドラボでは、ゼロデイ脆弱性が悪用されている事例がますます増えていることも確認しました。そして、そのうちのいくつかは、とりわけ深刻なものでした。具体的には以下のような脆弱性が世界的に悪用されていたことを確認しています。

2011年に確認した脆弱性を利用した攻撃は、狙いを定めて、従来とは異なる方法で、巧妙に仕掛けられていました。また、サイバー犯罪者が巧みに攻撃を制御していました。

最も狙われたアプリケーションとして以下のアプリケーションが挙げられます。

また、「Black Hole」や「Phoenix」といった脆弱性攻撃用ツールは、素早く利用できる脆弱性を見つけ出し、多くの場合、ユーザを窮地に追い込みます。 また、ブラウザを提供する企業は、深刻な脆弱性を修正するパッチを、この1年の間に複数回にわたって更新しました。

しかし、攻撃がサイバー犯罪者の思惑通りに進んだのも、いまだに多くのユーザが、脆弱性の対策が施されていないソフトウェアを使用しているためです。デンマークのセキュリティ企業「CSIS」の調査によると、37%のユーザが、脆弱性を修正していないバージョンの Java で Webサイトを閲覧しています。また、米セキュリティ企業「Zscaler」は、「56%もの企業ユーザが脆弱性が存在する Adobe を使用しているため、セキュリティ管理者は『Trend Micro Deep Security』や『ウイルスバスター コーポレートエディション 脆弱性対策オプション』といった仮想パッチ製品を設置せざるを得ない状況である」と報告しています。

■サーバに存在する脆弱性

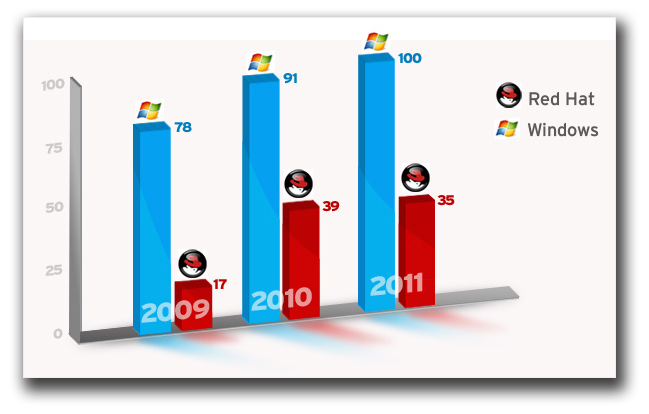

脆弱性が存在するのは、ソフトウェアだけでなく、サーバやオペレーティングシステム(OS)も同じ、Microsoftの「Windows Server 2008」やLinuxベースのサーバ「Red Hat」に存在する脆弱性の数にも現れています。

|

|

|

また、サイバー犯罪者は、Webアプリケーションに存在する脆弱性も利用します。何百万ものWebサイトが「SQLインジェクション攻撃」により改ざんされました。そのうち、大規模なSQLインジェクション攻撃が2事例確認されており、この2つの異なる攻撃で、正規Webサイトが不正なスクリプトを挿入されることで改ざんされました。まず、一例目が2011年7月に発生した最初の攻撃で、800万ものWebサイトが被害に見舞われました。 そして二例目は10月に発生した2回目の攻撃で、100万のWebサイトが被害に遭いました。 また、SQLインジェクション攻撃とは別に、「クロスサイトスクリプティング(XSS)」、ユーザの意図しない動作を行う攻撃の手口「cross-site request forgery(クロスサイトリクエストフォージェリ)」、ユーザが想定していないディレクトリのファイルを指定する攻撃の手口「Directory Traversal(ディレクトリトラバーサル)」などの攻撃も利用されます。その他、PHP、WordPress または Joomla などのWebアプリケーションに存在する他の脆弱性も多数確認されました。こうした傾向は2012年も続くでしょう。

ここで、2011年で注視すべき脆弱性をご紹介します。

■ユーザは、脆弱性に対してどのような対策ができますか?

上述した脆弱性やその他の脆弱性を利用した攻撃を未然に防ぐには、より適切なパッチ管理の対応が求められます。 同様に、パッチが提供されるまでの間の被害を緩和するために、仮想パッチによるソリューションを導入することも重要です。

2011年に確認したこの傾向は、2012年も続くでしょう。そしてトレンドマイクロは、脆弱性を悪用する攻撃がより複雑になると予測します。2012年、このような脅威への対策は急務であり、ユーザ自身のシステム環境を見直す必要があります。

参考記事:

by Pawan Kinger (Vulnerability Research Manager)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)