ランサムウェアを使用するサイバー犯罪者が、その手口を変化させています。データを暗号化して復号キーと引き換えに身代金を要求するだけではなく、情報の窃取と暴露も伴うようになりました。重要なファイルにアクセスできなくなっても身代金を払わない企業に対し、社内情報を一般に公開するという脅し文句が加わりました。ランサムウェア「Nefilim」、「Sodinokibi/REvil」、「DoppelPaymer」、「Maze」などの背後にいるサイバー犯罪者が、この「暗号化」と「暴露」の二重の脅迫手法を採用しました。一部のサイバー犯罪者は、ランサムウェア攻撃の情報窃取と脅迫のプロセスを容易にする目的で、ツールとインフラストラクチャを共有する協力関係を結んでいると考えられています。

Nefilimは2020年3月に存在が発見されたランサムウェアであり、2019年8月前後に登場したランサムウェア「Nemty」との関係が指摘されています。トレンドマイクロでは、2020年4月にNefilimの挙動に関する調査を公開しています。以来、トレンドマイクロの「Trend Micro XDR」およびインシデントレスポンス(IR)チームが行なった、いくつかの企業で最近確認された事例の調査を通して、弊社ではこのランサムウェアの活動に関する詳細情報を収集してきました。これらの調査の結果、Nefilimが「Mimikatz」、「AdFind」、「Cobalt Strike」、「MegaSync」などのツールを利用したという情報が追加され、ランサムウェアが展開される数週間から数か月前に行われる活動の概要についても判明してきました。

■ランサムウェア「Nefilim」の最新の解析

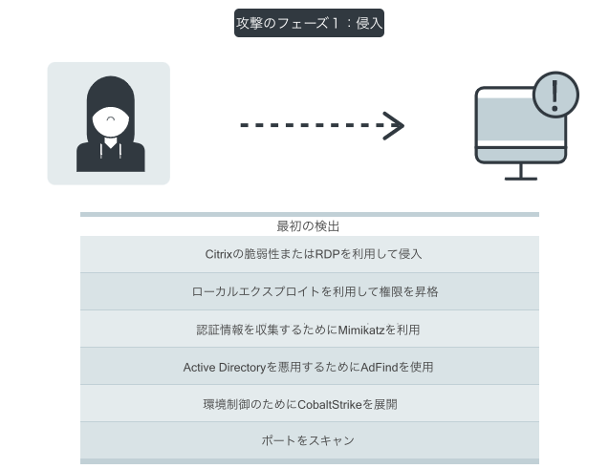

以下は、Nefilim による典型的な攻撃の流れを表しています。

注目すべきは、サイバー犯罪者が最初にコンピュータ内へ侵入してから、実際にランサムウェアを展開するまで数週間にわたって潜伏していたことです。つまり、対象のコンピュータは、データ暗号化などの明らかな兆候を見せる前に、長期間にわたって侵害されていたことになります。

サイバー犯罪者は侵入時に、以前の記事で指摘したようなCitrixの脆弱性、または他のランサムウェアで見られているリモートデスクトップゲートウェイ(RDP)の脆弱性を使用しているものと考えられます。その後、攻撃者はローカルエクスプロイトを使用して特権を昇格させました。

そして、攻撃的セキュリティツール「Mimikatz」を利用して認証情報を収集すると、Active Directory内を探索するためにフリーツール「AdFind」を使用しました。トレンドマイクロが以前推測したように、攻撃者はまた、多機能ペネトレーション・テスト・ツール「Cobalt Strike」を展開し、ポートスキャナを使用して、オープンポートとネットワーク上の利用可能なサービスをスキャンしました。

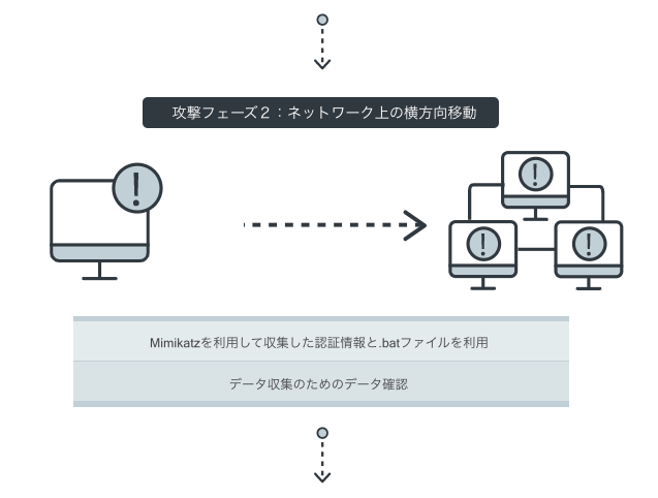

その後、サイバー犯罪者はバッチ(.bat)ファイルと収集された認証情報を利用して、ネットワーク全体に感染を拡大させました。そして、ネットワーク共有に関するデータを確認すると、対象のデータを収集します。

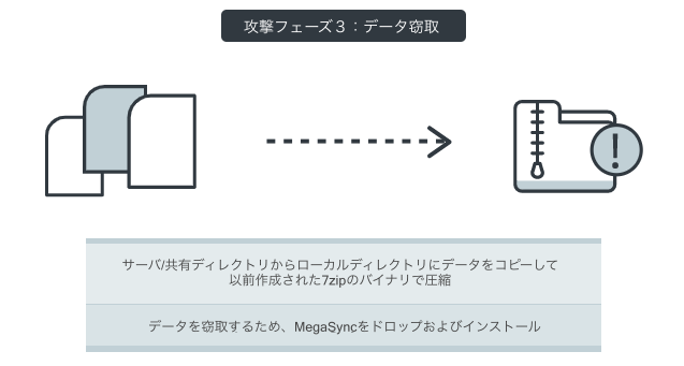

そして、攻撃者はサーバや共有ディレクトリからローカルディレクトリにデータをコピーし、外部に持ち出すために一般の圧縮ツールである7zipを利用して圧縮します。

その後、攻撃者はクラウドドライブ間と対象のコンピュータを同期するアプリケーションである「MEGAsync」を使って収集したデータを外部に送出、窃取します。

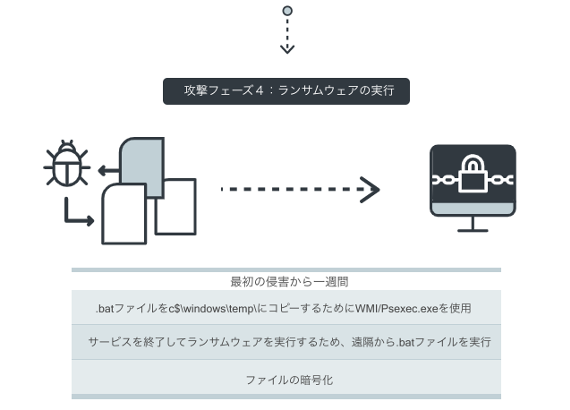

データ窃取後、WMI(Windows Management Instrumentation)またはPsexec.exeを使用してランサムウェアを実行するための.batファイルをc$\windows\temp\内にコピーし遠隔から実行します。

その後、ランサムウェアが展開され、ファイルが暗号化されます。当初、暗号化されたファイルの拡張子は”.nefilim”に変更されていましたが、新しい事例では”.nephilim”または”.Off-White”に変化している場合も確認されています。

上述のNefilimの攻撃手法は、ランサムウェア「Ryuk」の攻撃でも類似の手法が確認されています。 特に、CopyコマンドとWMIを使用したバッチファイルは、Ryukに関連する以前の事例でも同様の活動が確認されています。

■Nefilim攻撃で使用されるバッチファイルの詳細

トレンドマイクロが以前実施したNefilimの調査で見られた複数の挙動は、弊社が確認した新しい事例でも依然として該当します。たとえば、企業が所有するCitrixサーバから不正ファイル(「Trojan.Win64.NEFILIM.A」として検出)をダウンロードしようとする動きが見られました。このファイルは、VPSがホストするサーバからのRARアーカイブのダウンローダとして機能します。

数時間後、複数の脅威を含むRARアーカイブがダウンロードされました。ここでダウンロードされたファイルの詳細は以下の通りです。

- 最初の事例で確認されたランサムウェアファイル

- その他の攻撃では、すでに攻撃者がネットワークに侵入して数週間が経過した後でランサムウェアファイルが送信されていた

- 遠隔からコマンドを実行するPsexec.exe

- 関連する複数のバッチファイル

トレンドマイクロでは、バッチファイルが行う動作をわかりやすく示すため、最近の事例から収集したコードスニペットも調査しました。

- サービスの停止またはプロセスを終了してランサムウェアを実行するバッチファイル

- 「copy」コマンドを使用してランサムウェアファイルをc:\Windows\Temp上の複数のホストに拡散するバッチファイル

- WMIを利用してサービスを停止またはプロセスを終了し、ランサムウェアを実行するバッチファイルをc:\Windows\Temp上の複数のホストに実行するバッチファイル。 このファイルには、ハードコードされた管理者認証情報が含まれる

- WMIを使用してランサムウェアファイルをc:\Windows\Temp上の複数のホストに拡散するバッチファイル。このファイルには、ハードコードされた管理者認証情報が含まれる

- psexec.exeを実行して遠隔からバッチファイルを実行し、サービスを停止またはプロセスを終了するバッチファイル。このファイルには、ハードコードされた管理者認証情報が含まれる

- psexec.exeを実行してランサムウェアファイルを遠隔から実行するバッチファイル。 このファイルには、ハードコードされた管理者認証情報が含まれる

- WMIを使用して遠隔からバッチファイルを実行し、サービスを停止またはプロセスを終了するバッチファイル。このファイルには、ハードコードされた管理者認証情報が含まれる

- WMIを利用してランサムウェアを遠隔から実行するバッチファイル。このファイルには、ハードコードされた管理者認証情報が含まれる

■被害に遭わないためには

攻撃者は単純にランサムウェアのみをばらまいて感染させる攻撃を行っているわけではないと言えます。トレンドマイクロが以前解析したいくつかの事例から分かるように、攻撃者はネットワーク内への侵入後、内部活動を行い、最終的にランサムウェアを展開し感染させます。このことは、ランサムウェア感染だけでなくデータ窃取も攻撃の目的である可能性を示唆しています。これは、ランサムウェアの感染前に、情報漏えい被害がすでに発生していることからも言えます。

このことから、脅威自体を検出してブロックするだけでなく、環境内における横方向移動やデータ窃取など、脅威に関連すると見られる不正な動作を監視することが非常に重要視されます。これには、環境内の潜在的な不正な動作(ホストからホスト)または異常な外部への通信パターン(ホストから外部)の捕捉を含みます。

現在、ほとんどの企業は、オフィスのセキュリティから離れ、テレワークに順応しようとしています。多くの企業で従業員が個人のデバイスおよび接続を使用しているため、十分なセキュリティで保護されていない可能性があり、相互接続されたリモートシステムのセキュリティ強化が必要不可欠とされます。

■トレンドマイクロの対策

「Trend Micro XDR」のセキュリティサービスは、Managed XDRチームによる24時間年中無休の監視と専門家による分析を提供することで、セキュリティを強化します。これには、メール、エンドポイント、サーバ、クラウドワークロード、およびネットワークが含まれます。チームは高度な分析と人工知能(AI)技術を使用して、アラートを相関させ、深刻度のレベルに応じて優先順位を付けます。これにより、企業は攻撃がどのように開始され、どの程度拡散しているかを理解し、これらの脅威に対処するための手段を定めることが可能です。

トレンドマイクロは、この攻撃に関連する以下の検出名を持つ痕跡をブロックします。

- Backdoor.Win32.COBEACON.OSH

- HackTool.Win32.SMBTool.AB

- HackTool.Win64.CVE20170213.A

- Trojan.BAT.KILLAV.BH

- Trojan.BAT.STARTER.TIAOOAAZ

- Troj.Win32.TRX.XXPE50FFF035

※調査協力:Joelson Soares

参考記事:

- 「Updated Analysis on Nefilim Ransomware’s Behavior」

By Trend Micro

翻訳:下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)