2019年に注目された攻撃のいくつかにも登場した暗号化型ランサムウェアに「Sodinokibi(ソディノキビ)」(「Ransom.Win32.SODINOKIBI」ファミリとして検出)があります。このランサムウェアに関して、年末以降に、Albany(オールバニー)国際空港や外国為替会社のTravelex(トラベレックス)をはじめとした複数の組織で被害が確認されました。これらの被害には、法人組織におけるランサムウェア被害と攻撃手法の変化が見られています。

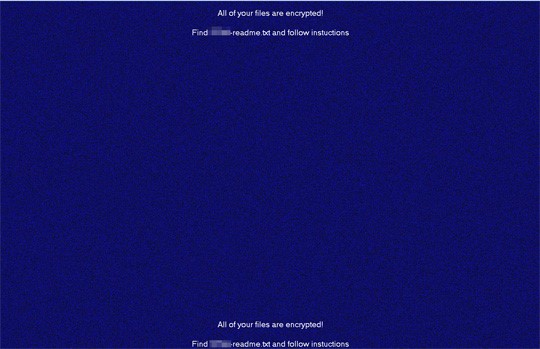

図:ランサムウェア「SODINOKIBI」の感染画面例

■MSPが侵入口となったオールバニー国際空港

米国ニューヨーク州のオールバニー国際空港は、ランサムウェア攻撃によってシステムが侵害されたとの声明を発表し、後にこのランサムウェアはSodinokibiの亜種であることが確認されました。この攻撃は2019年12月25日に見つかったため、管理文書を暗号化された空港スタッフがクリスマス休日を楽しむことは不可能になりましたが、幸いにも個人データと財務データは難を免れました。また、この攻撃が空港のオペレーションに大きな混乱を引き起こすことはありませんでした。攻撃者はオールバニー国際空港が利用するマネージドサービスプロバイダ(MSP)である「Logical Net」のネットワークへの侵入に成功し、そこからランサムウェアは一気に空港のネットワークおよびバックアップサーバへと広がりました。5日後、オールバニー国際空港の保険会社は身代金を支払いましたが、当局によれば、その金額は「6桁未満」であったとされています。

この事例では、MSPが侵害され空港ネットワークへの侵入口となっています。これはつまり、いわゆる「サプライチェーン」が侵害されランサムウェア被害に繋がった事例であると言えます。2019年8月に、テキサス州で20以上の自治体や政府の機関がランサムウェア被害に遭った事例でも、原因の1つとして利用MSPの侵害が推測されており、今後も注意しなければならない攻撃手法と言えます。

■窃取したデータを公開すると脅迫

従来、ランサムウェアに感染したユーザが耐えなければならなかった最悪の結末は、データの損失でした。しかし、Sodinokibiを利用する攻撃者は、ランサムウェア「Maze」のシナリオに倣って手法を変えていました。期限内に支払い要求に応じない外国為替会社のトラベレックスに対しさらに圧力をかけるため、窃取したデータの一部となる「Artech Information Systems」のデータを公開したと報じられています。

データの公開は、「身代金を支払わなければ、窃取したデータを公開あるいは売却する」と恐喝した後に実行されました。要求額は600万米ドル(約6億5千万円)という大金です。大晦日の晩に発生したトラベレックスへの攻撃は、10日間にわたる業務の中断を引き起こし、通貨カードへのチャージや取引ができなくなった顧客から多くの苦情がソーシャルメディアに寄せられました。トラベレックスのITシステムに詳しい人物によれば、個人情報が保存されているコンピュータは感染の被害にあったコンピュータの中に含まれている、とも報じられています。

ランサムウェアを使用するサイバー犯罪者が大きな身代金を狙い、攻撃の矛先を特に法人組織に向けてきていることは明らかです。この2つの事例は法人組織のネットワークに侵入し、身代金を得るために、様々に攻撃手法を変化させていることを表しています。

■ランサムウェア被害に遭わないためには

SodinokibiやRyukといったランサムウェアの出現は、サイバー犯罪者がより高度な攻撃手法に変化させていることを裏付けています。このことはすでに「2019年上半期セキュリティラウンドアップ 法人システムを狙う脅迫と盗用」で報告しており、その後も同一の傾向が続いていることを示します。ランサムウェア攻撃に対抗し、情報漏えいによる被害をすべて回避するために、企業や組織は常に、アプリケーションとシステムを常に最新のバージョンに更新し、ランサムウェアの拡散に利用される可能性のある脆弱性を攻撃者に悪用されないようにする必要があります。

以下は、システムおよびネットワークをランサムウェア攻撃から保護するためのベストプラクティスです。

- 以下の3-2-1ルールを実践して、重要なファイルをバックアップすること

- 3つ以上のバックアップ用コピーを作成する

- 2つの異なる種類の端末に保存する(例:ハードドライブおよびUSB)

- その1つは他の2つとは異なる場所で保存する

- ネットワークセグメンテーションにより、重要なデータと一般にアクセス可能な部分との境界を作成する

- ランサムウェアの主な侵入経路、特にメール本文中のリンクと添付ファイルへの注意を促し、従業員のセキュリティ意識を高める

- 不審な動作や異常についてネットワークトラフィックの監視、および監査を実行する

身代金を支払ったとしても暗号化されたファイルの回復が保証されるものではないだけでなく、ランサムウェア攻撃を助長することになりかねないため、身代金の支払い要求に応じることは推奨されません。

■トレンドマイクロの対策

トレンドマイクロでは、法人利用者、個人利用者それぞれにランサムウェア対策を提供しています。

法人利用者では、複数のレイヤーを複数の技術で守る、多層防御が特に効果的です。防護のポイントとして、メール、Webなどのゲートウェイでの防御、エンドポイントでの防御、内部ネットワークとサーバでの防御が特に重要です。ゲートウェイでの防御としては、「InterScan Messaging Security™ Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge™」などのメール対策製品や、「InterScan Web Security™ Virtual Appliance & InterScan Web Security Suite Plus 」などの Web 対策製品が有効です。メール対策製品「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などで使用可能なサンドボックス機能も未対応のランサムウェアの検出に有効です。また、クロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します

法人向けのエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「Trend Micro Apex One™」は事前防御(EPP)と事後対応(EDR)を統合し、高い防御力を実現します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、「脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security™」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター™ クラウド」は、「FRS」技術によるウイルス検出、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。同時にスパムメールの検出や、不正なURLをブロックすることによって、総合的な保護を提供します。

参考記事:

- 「Sodinokibi Ransomware Increases Yearend Activity, Targets Airport and Other Businesses」

by Trend Micro

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)