中国で新しいタイプのサイバー犯罪者が登場しています。彼らは、これまでの経験豊かなベテランサイバー犯罪者たちより大胆かつ無謀です。全員が 1990年代の生まれの新規参入のサイバー犯罪者で、彼らは検挙を恐れず、オンラインでは自分たちの連絡先も、追跡可能な形でぞんざいに扱っています。また、利用可能なコードを発見すると、自分たちで共有して不正プログラム作成に利用します。中国のアンダーグランド市場では、こうしたタイプの 10代の若者たちが、モバイル端末を狙う「身代金要求型不正プログラム(ランサムウェア)」登場の原因となっているようです。

■モバイル端末を狙うランサムウェアの概要

こうした若者たちがサイバー犯罪に手を染める背景には、中国での法整備の遅れと共に、虚勢を張るなどの若者特有の気質も影響しているものと思われます。

トレンドマイクロでは、Android端末向けのランサムウェア「ANDROIDOS_JIANMO.HAT」の監視中、こうしたタイプのいわゆる「若手サイバー犯罪者」の存在を初めて確認しました。このランサムウェアの亜種に感染すると、端末のスクリーンがロックされて使用不可となり、ユーザによる端末上での活動が制限されてしまいます。

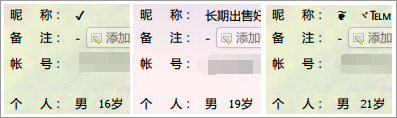

実際、アンダーグラウンド市場には、この不正プログラムの何千もの亜種が存在することを弊社では確認しています。その中の約250 の亜種には、連絡先や年齢など、不正プログラム作成者に関する情報も含まれており、年齢は 16 から 21歳の範囲となっています。

図1:中国のショート・メッセージ・サービス「QQ」 のアカウントのプロフィール。

不正プログラムの作成者の年齢が記載されている

これらの亜種を調査すると、全ての亜種がアンダーグランドフォーラムで広く配布されていた単一のソースコードから派生していることが分かります。また図2 のとおり、このランサムウェアのロック画面に 2つのバージョンが存在することも分かります。左側がオリジナルバージョンの画面で、ジョークの文言が記載されています。右側は変更されたバージョンで、ランサムウェアの被害に遭ったユーザが脅迫者に連絡する際の情報が記載されています。この場合、連絡先に中国のショート・メッセージ・サービス(SMS)「QQ」のグループアカウントが使用されているようです。

図2:右側画面の赤部分には、「ロックを解除したければ、QQのグループアカウントに連絡しないこと」と記載されている

なお、オリジナルの不正プログラムは、支払い強要に関する情報が含まれていなかったことから、単なる試作品として作成された可能性があります。しかし、そのコードがアンダーグランドに出回ったことで、今回のランサムウェアの亜種の基礎になったとも言えます。そして 10代の若手サイバー犯罪者の手に渡った亜種には、彼らの連絡先までが記載されたということでしょう。

現在、若手サイバー犯罪者は、5~10米ドル(2015年6月5日時点、約620円~1240円)の支払を要求しています。その他のランサムウェアの作成者と比較して要求額が低いように思えますが、今後さらに高額の支払を要求してくる可能性は高いと言えます。あるいは、より多くの被害者を獲得して要求額をそのままにするという可能性も考えられます。

■感染の拡大

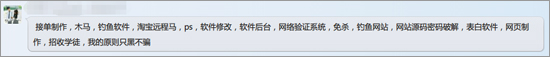

以前弊社のブログ記事でも取り上げましたが、中国のサイバー犯罪アンダーグラウンド市場では、複数の「トレーニングサービス」も提供されています。いわゆる「熟練のサイバー犯罪者が初心者にトレーニングを施し、自分たちのハッキングの知識などを伝授する」というサービスです。若手サイバー犯罪者たちも同じ手法を踏襲し、ランサムウェア関連の活動の他、こうしたトレーニングサービスも提供しています。

図3:不正プログラム作成トレーニングを宣伝するフォーラム上の投稿

若手サイバー犯罪者たちが自分たちの不正プログラムを拡散させる際、 2つの方法を利用しています。1つは、一般公開されたフォーラムに潜んで、いわゆる「アプリ推薦」に関する投稿を探す方法です。こうしたフォーラムでは誰かがアプリ推薦を投稿しているはずで、そこに不正プログラムへのリンクを掲載して拡散を企てるわけです。もう 1つは、「不正プログラム作成トレーナー」の立場から受講者に「授業料無料」と引き換えに不正プログラムの拡散を依頼するという方法です。

図4:アプリ提案の投稿を利用して不正プログラムを拡散する

弊社では、この種の不正活動を行っている複数の人物を追跡調査しました。最初の人物は、不正プログラム「JIANMO」の作成者でとして知られている 1人で、中国出身の 19歳の若者です。彼は、「JIANMO」から他のランサムウェアへと関心を移し、ランサムウェアとして最初に作成したのが「ANDROIDOS_BZY.HBT」として検出される不正プログラムです。このランサムウェアは、端末の管理者権限のロックなどいくつかの機能を備えており、被害に遭ったユーザは、支払いを行ったときのみ、ロック解除の詳細をテキストメッセージで受信できます。弊社では、この被害に遭って駆除方法を尋ねている内容のオンライン投稿を数百以上確認しています。

図5:ランサムウェアの作成者である19歳の QQ上のプロフィールには

「遠隔でのロック解除を提供します」を記載されている(上)

このサイバー犯罪者の最新のランサムウェアは、

「Android機能を向上させるアプリ」に偽装しています。(下)

弊社では、同様の不正活動を行う別の不正プログラム作成者も確認しています。この人物の場合、彼が実施するトレーニングの受講生グループを率いており、この受講生グループを不正プログラム拡散に利用しているようです。図6 は、そのグループの QQプロフィールです。ここから彼らが中国の西安市を拠点としている事実が分かります。またグループの詳細も記載されており、例えば、構成員の 79%は男性、6%は西安市在住、62%は 1990年代生まれといったことが分かります。

図6:不正プログラムの作成および拡散手法を担っている「研究グループ」の62%は、1990年代生まれとなっている

図7:グループ内で共有される不正プログラム

■入手およびアクセス可能な情報

冒頭で述べたように、若手サイバー犯罪者たちは、自分たちの正体を隠すことに無頓着であり、被害に遭ったユーザと連絡をとる際も、QQなど、インスタントメッセージ(IM)のアカウントを使用しています。こういったQQ等のアカウントは、通常、個人用で使用されており、ここから彼らの素性を暴くことは可能です。もちろん、偽の個人情報でQQプロフィールを作成することも容易ではあります。しかし、その他にもサイバー犯罪に若者が関与していた状況を考慮すると、ここで確認した「19歳のサイバー犯罪者」が実在する可能性は高いと言えます。

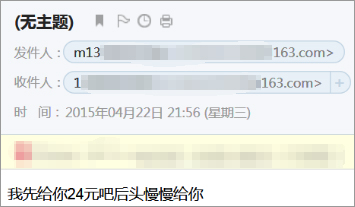

弊社では、「ANDROIDOS_GREYWOLF.HBT」として検出されるモバイル端末向けランサムウェアに関して、作成者のメールアドレスを入手することができました。このランサムウェアは、上述の「研究グループ」を率いる人物によって作成されており、若者向けの「愛の告白」などのアプリを装ってユーザにダウンロードと実行を促しています。このランサムウェアは、ランダムにシリアル番号とロック解除キーのセットを生成し、作成者のメールアドレスに送信するようです。弊社では、このランサムウェアを解析し、その中に仕組まれていたメールアドレスとパスワードから、こうした手法を確認することができました。

図8:ユーザの端末から送信されたランサムウェアのシリアル番号およびロックを解除するコード

図9:ユーザと取引に利用されメールアドレス

さらに若手サイバー犯罪者たちは、支払い方法としては中国の決済システム「Alipay」や「WeChat」、その他の銀行振込を好んでいるようです。これは、不正取引に隠ぺいするために仮想通貨を利用するという現在の傾向から逸脱しており、特筆すべき点と言えます。

■セキュリティ対策

2015年当初から弊社では、既に 20以上のモバイル端末向けランサムウェアファミリを確認しています。そして各ランサムウェアにつき、1000以上の派生バージョンが発生しているようです。こうした状況の中、ユーザがインターネット上でランサムウェアに遭遇する可能性は非常に高いと言えます。

不正プログラムではなく、正規アプリを間違いなくダウンロードするためには、ユーザは、必ず公式のアプリストアや開発者の Webサイトのみを利用することです。フォーラム上でのアプリ推薦投稿のチェックは、投稿内のリンクをクリックしない限りは大丈夫です。ただし、アプリ自体を確認したい場合は、投稿内で誰かが掲載したリンクなどには頼らず、必ず公式のアプリストアや開発者の Webサイトを検索することです。

アプリをダウンロードする際は、必ず開発者と共にアプリのレビュー等も念入りにチェックし、このアプリが正規のものであるかを確認することです。また、端末上では、「モバイルセキュリティ製品」を利用することで、今回のような脅威に対する防御を設けることができます。

以下は、今回取り上げたモバイル端末を狙うランサムウェアに関連する検体の SHA1ハッシュ値です。

ANDROIDOS_JIANMO.HAT

- 6828d9e301b190c5bbf7b6c92627ebf45a898f0f

- b2c1b0738fbfb21c1905322d434c5958be889e73

- c600fc7b3828f2dbbbac46a290390a50c0c605f9

- d0af92d32f35ea6ce10bbab5e350cbccc1360f86

ANDROIDOS_GREYWOLF.HBT

- 007830d17abf70b4e5d2194f3aa1a628cb4a70f2

- f3c1cf6b96c1eb92f43dda545575d2b4a15af6a7

ANDROIDOS_BZY.HBT

- 3d0e995d4a795ab4c59b4285f62c4c4585c11fa6

- 4da1062ededceb523a886690515b48167b608753

- 65c66561ad8b5c719d6a9b6df6d9025048a8057b

※協力執筆者:Lion Gu

参考記事:

- 「Attack of the 90s Kids: Chinese Teens Take On the Mobile Ransomware Trade」

by Veo Zhang(Mobile Threats Analyst)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)