トレンドマイクロは、2017年8月、感染 PC にさまざまなマルウェアを拡散するマルウェア「EMOTET(エモテット)」の新しい亜種(「TSPY_EMOTET.AUSJLA」、「TSPY_EMOTET.SMD3」、「TSPY_EMOTET.AUSJKW」、「TSPY_EMOTET.AUSJKV」として検出)の急増を確認しました。弊社が、2014 年 6 月に初めて EMOTET を確認した際には、このマルウェアはネットワーク監視による情報収集機能を備えたオンライン銀行詐欺ツールでした。

■EMOTET の再登場

今回のEMOTETは、2014 年確認時やその後の亜種と異なり、金融関連機関のみに絞った情報窃取は確認されていませんが、新しい亜種には主な変更点が 2 つあります。

一つ目は、新しい地域や業界が対象となっている点です。上述のとおり従来の EMOTET は主に銀行を対象としていましたが、トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の情報によると、今回確認された EMOTET の攻撃対象は特定の業界に限定されていません。製造、食品および飲料、医療関連機関など、さまざまな業界の企業が影響を受けています。このような検出状況から、EMOTET の対象が広範化したといえるでしょう。

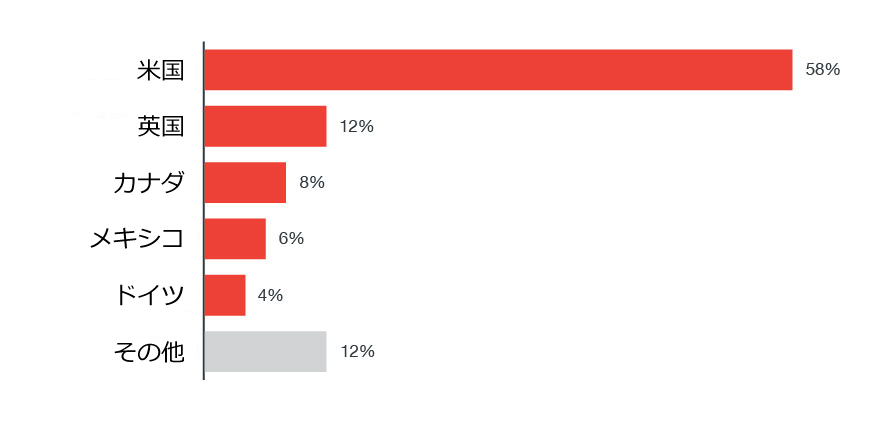

国別検出数の内訳は、米国が58%、英国が 12%、カナダが 8% となっており、この 3 カ国でおよそ 8割を占めています。前回確認された際には、欧州・中東・アフリカに集中しており、ドイツが最も感染の多い国でした。

図 1:EMOTET の国別検出数の内訳(2017 年 6 月 6 日~9 月 6 日)

二つ目は、今回確認された新しい亜種は、複数の拡散手法を利用している点です。主な侵入経路は前回と同様にスパムメールですが、新しい亜種はボットネット経由のスパムメールにより急速に拡散します。また、ドメインアカウントに侵入してネットワーク経由で拡散するモジュールは、使用されやすい文字列のリストを用いてログインを試行する「辞書攻撃」によって認証情報を解読します。他にも、拡散のために、改ざんしたWeb サイトをコマンド&コントロール(C&C)サーバとして利用しているようです。

影をひそめていた EMOTET の再登場は、ユーザの油断を突く形となり、新しい機能や拡散手法による攻撃の効果を高める結果となりました。

このように、スパムメールによって拡散し情報探索する機能を備えたマルウェアが、企業の PC に感染してメール情報を窃取した場合、情報窃取を目的としたスパムメール送信活動はより効果的で影響の大きなものとなり得ます。

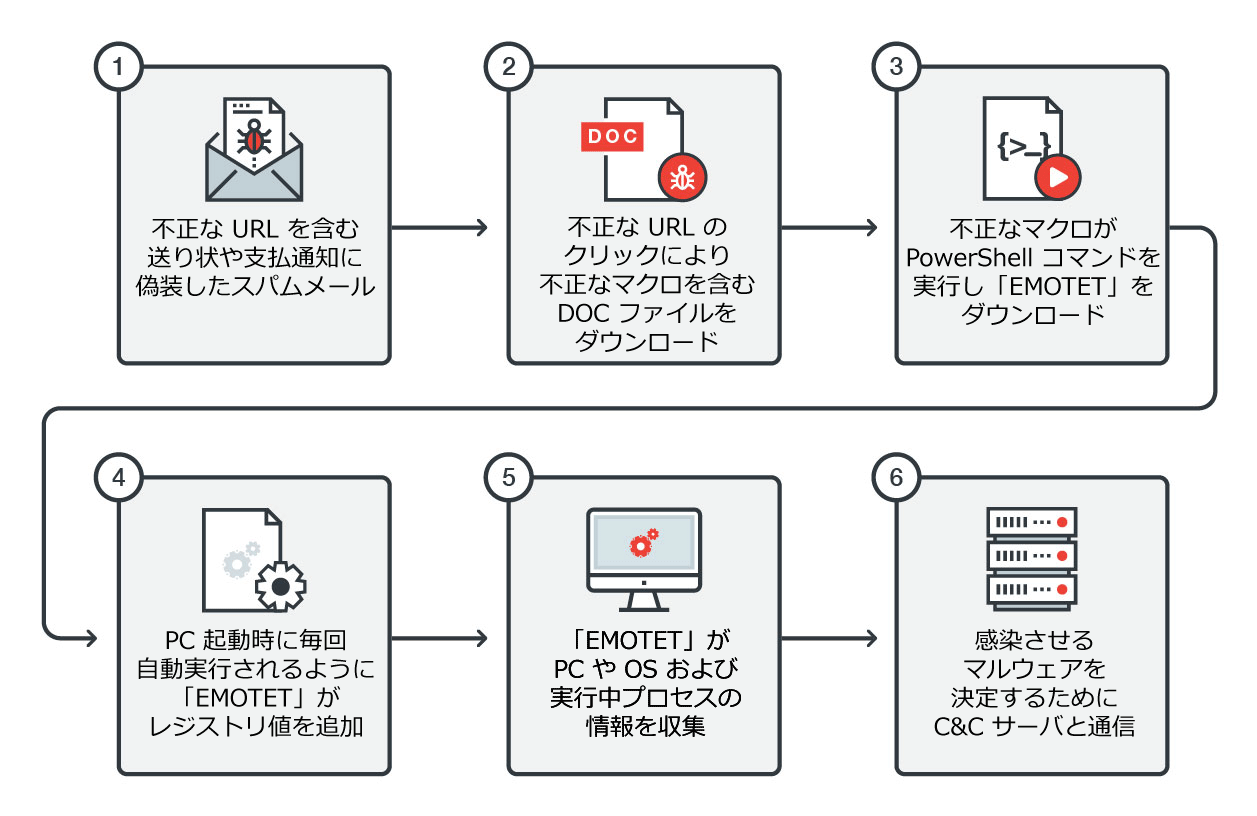

図 2:EMOTET の感染フロー

■侵入とインストール

EMOTET の新しい亜種は、取引先からの正規の送り状(インボイス)や支払い通知を装ったスパムメールによって拡散します。

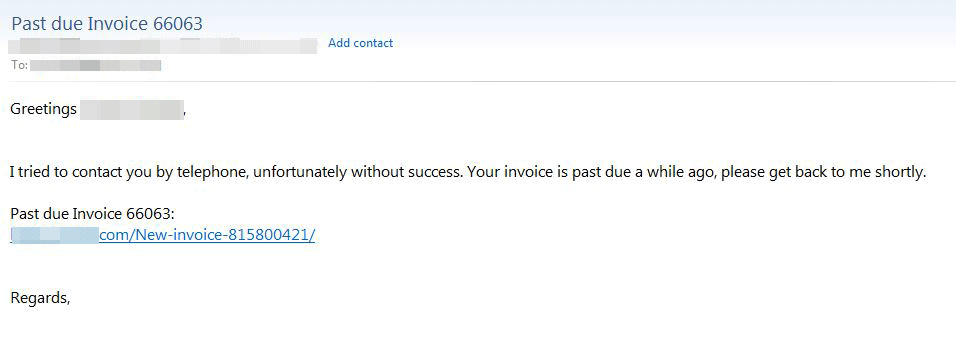

図 3:インボイスに偽装したスパムメールの例

図 3 のメールの本文には、ユーザがクリックすると不正なマクロを含んだ文書をダウンロードする URL が含まれています。このマクロは EMOTET をダウンロードする「PowerShell」コマンドを実行します。PowerShell は、Microsoft が開発したコマンドコンソールおよびスクリプト言語です。

以下は、確認された不正な URL です。

- hxxp://abbeykurtz[.]com/VZZQNZJIZD9113942

- hxxp://aplacetogrowtherapy[.]com/CNNKIAPGEP3572621

- hxxp://vanguardatlantic[.]com/Invoice-number-7121315833-issue/

- hxxp://charly-bass[.]de/Copy-Invoice-0954/

ダウンロードされた EMOTET は、以下のフォルダに自身のコピーを作成します。

- EMOTET が管理者権限を持っていない場合

「%AppDataLocal%(※ 1)\Microsoft\Windows\<文字列 1><文字列 2>.exe」

- EMOTET が管理者権限を持っている場合

「%System%(※ 2)\<文字列 1><文字列 2>.exe」

EMOTET は、侵入を容易にするために、ファイルのデータ格納領域「Alternate Data Stream(代替データストリーム、ADS)」に保存された Internet Explorer の信頼情報「ゾーン識別子(ZoneID)」を削除します。インターネットからダウンロードされたことを表す ZoneID を削除すると、PC 内の他のファイルと同様に、実行時にブロックの有無を確認する警告ダイアログが表示されなくなります。

次に、EMOTET は、自身を Windows サービスとして登録し、PC 起動時に毎回自動実行されるようにレジストリ値を追加します。通常、Windows サービスは、ハードウェア関連のアプリケーションやその他のアプリケーションを管理する役割を担いますが、EMOTET は、権限昇格および自動実行のために Windows サービスを利用します。

■EMOTET の機能

EMOTET は、実行中プロセスを列挙し、PC および OS の情報を収集します。

次に、C&C サーバと通信し、自身を最新のバージョンに更新します。また、PC に感染させるマルウェアも決定します。EMOTET がダウンロードするマルウェアの中には、ブラウザ監視機能により銀行口座情報を窃取し、継続的な活動を行う銀行詐欺ツール「DRIDEX」があります。さらに、DRIDEX は、感染 PC を利用してボットネットを構築し、迅速に拡散します。感染 PCが増えるほど拡散も早くなります。DRIDEX は、電子メール情報を収集し、インストールされたブラウザからユーザ名とパスワードを窃取する機能を備えています。

DRIDEX の他にも、C&C サーバが以下のような機能を持つモジュールを送信する事例を確認しています。

- スパムメールの送信

- ネットワークワーム活動

- メールのパスワード閲覧

- Web ブラウザのパスワード閲覧

サンプルを解析したところ、今回の EMOTET は、C&C サーバから受信したバイナリファイルを復号して読み込む「ローダ」としての機能を備えていることが確認できました。

■トレンドマイクロの対策

EMOTET のような脅威に対抗するためには、ゲートウェイ、エンドポイント、ネットワークおよびサーバにいたる多層的で積極的なセキュリティ対策が必要です。法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。また、「Deep Discovery™ Email Inspector」は、従来のメールセキュリティ製品では防御困難な標的型メール攻撃対策製品です。パターンファイルによる検出が難しい不正添付ファイルも、クリックしないと不正の有無が分からない URL リンクも、カスタムサンドボックスによって検証・ブロックします。

「Trend Micro Hosted Email Security™」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、不正プログラム、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることができます。Microsoft Exchange、Microsoft Office 365、Google Apps などの SaaS およびオンプレミスのメール環境を保護します。

関連する SHA256 値はこちらの資料(英語)をご参照ください。

※調査協力:Nikko Tamaña

※ 1:「%AppDataLocal%」フォルダは、Windows 2000、XP および Server 2003の場合、通常、”C:\Documents and Settings\<ユーザ名>\Local Settings\ApplicationData”、Windows Vista および 7 の場合、”C:\Users\<ユーザ名>\AppData\Local” です。

※2:「%System%」フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、”C:\Windows\System32″です。

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)