2017 年 7 月に確認された「SLocker」の亜種は、感染端末のファイルを暗号化するランサムウェアでした。それとは異なり、今回新しく確認された Android 端末向けランサムウェア「LeakerLocker(リーカーロッカー)」(「ANDROIDOS_LEAKERLOCKER.HRX」として検出)は、遠隔サーバに送信した個人情報を連絡先に登録されたすべての宛先に転送すると脅すことによってユーザの恐怖心をあおります。

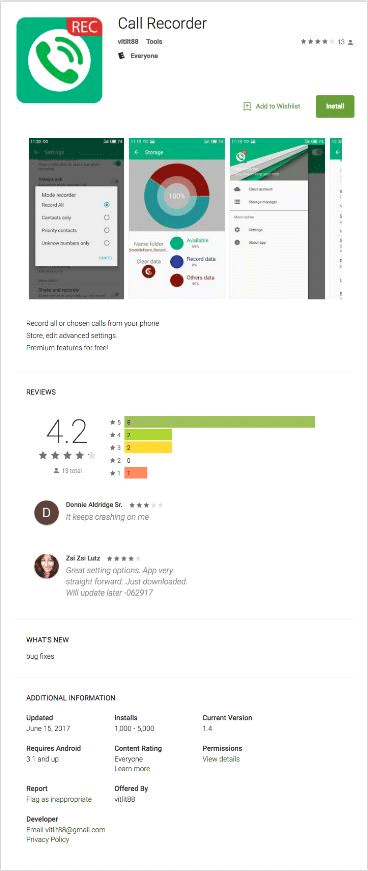

LeakerLocker を含む不正アプリは「Google Play」上で 3 つ確認されており、名称はそれぞれ「Wallpapers BlurHD」、「Booster & Cleaner Pro」、「Call Recorder」です。これらのアプリは既に Google Play から削除されています。これら 3 つのアプリが同一人物によって作成された証拠はありませんが、いずれも LeakerLocker を含んでいたことを考えると、その可能性は極めて高いと言えます。類似した名称のアプリが Google Play 上で確認できますが、今回確認された不正アプリとの関連は分かっていません。むしろこれは、正規アプリに紛れ込ませるために、攻撃者が一般的なアプリを模倣して不正アプリを作成したと考えるのが自然です。トレンドマイクロは、これら 3 つの不正アプリについて既に Google に通知しています。

本記事では、LeakerLocker を含むアプリの 1 つ「Call Recorder」を取り上げ、詳細に解説します。

■「LeakerLocker」の解析情報について

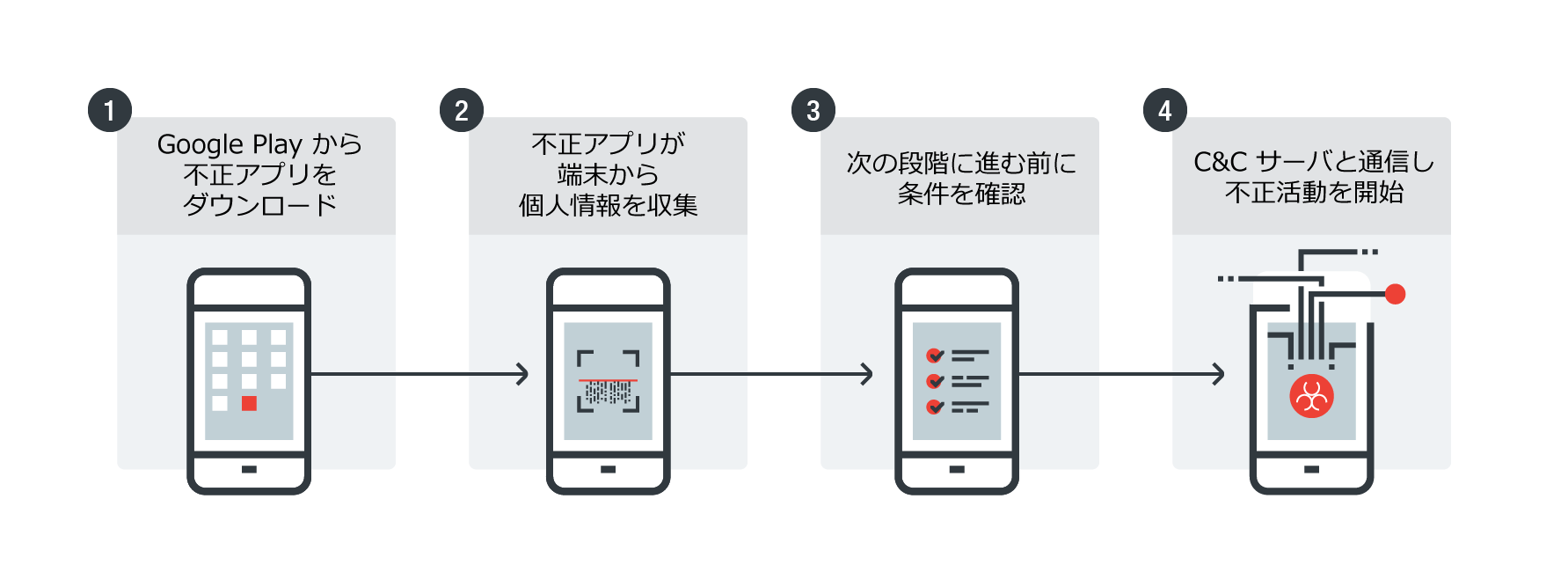

LeakerLocker は、解析の結果、図 1 のような手順で感染することが判明しました。

図 1:LeakerLocker の感染手順

Call Recorder 自体は Google Play からダウンロードされます。2017 年 7 月 31 日時点で、このアプリは既に Google Play から削除されています。

図 2:Google Play における Call Recorder の詳細画面

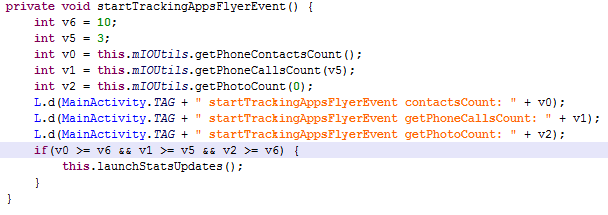

ユーザの端末に Call Recorder がダウンロードされると、この不正アプリは、まず、連絡先の件数、写真の枚数、および最近の通話履歴の件数を取得し、あらかじめ定義してある数値と比較します。もし十分な件数の連絡先、写真、および最近の通話履歴が無かった場合、不正コードは実行されません。

図 3:連絡先の件数、写真の枚数、最近の通話履歴の件数を確認するコード

次に、Call Recorder は、15 分待機してから不正なコードを実行します。このような遅延実行は、セキュリティ対策製品による振る舞い検知を回避するためによく使われる手法です。15分が過ぎると、ユーザの端末が Wi-Fi を利用しているかどうかを確認し、接続していた場合は切断します。次に、モバイルデータ接続状況を確認し、利用不可能な場合はそれ以上の動作を行いません。その後、ユーザの端末が前提条件を満たしているかどうかにかかわらず、Wi-Fi を元の状態に戻します。

ユーザの端末が上述の確認事項をすべて満たしている場合、Call Recorder は、「リファラ」を利用するために最後の確認を行います。リファラとは、アプリのインストール時に Google Play が当該アプリに送信する情報で、通常は配布元を追跡するために利用されます。しかし、Call Recorder は、遠隔サーバにアクセスする際のパラメータとしてもリファラを利用します。このアプリは基本的に Google Play を通してインストールされ、その場合にのみ不正活動を行います。

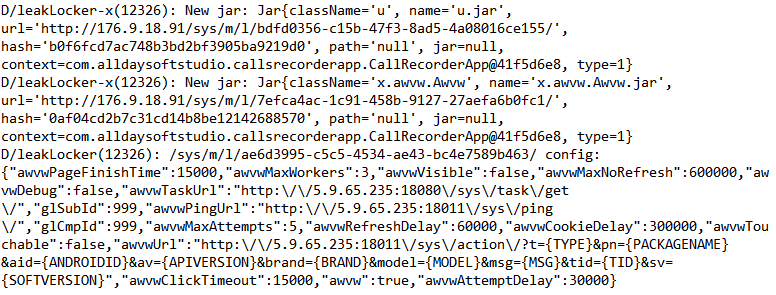

最終的にすべての確認項目が満たされた場合、Call Recorder は「hxxp://updatmaster.top/click[.]php」にリクエストを送信し、この通信が成功すると不正活動を起動するメッセージが送り返されます。その後、Call Recorder は“x.ld.Ld”という別の Java クラスを実行します。この“x.ld.Ld”は「hxxp://176.9.18.91」と通信して、次の指令を受信します。

サーバからの応答には、この不正アプリがダウンロードする Java アーカイブファイル(JAR)に関する情報が含まれています。この応答を解析すると、Call Recorder は、“u.jar”と“x.awvw.Awvw.jar”という 2 つの JAR ファイルとその設定情報をダウンロードすることが確認できます。これら 2つの JAR ファイルは、実行後に削除されます。

図 4:ダウンロードする JAR ファイルとその設定情報

2 つの JAR ファイルのうち、“u.jar”は実行されませんでした。一方、“x.awvw.Awvw.jar”は、「hxxp://5.9.65.235:18011」から別の JAR ファイルをダウンロードし実行します。この JAR ファイルは“Support.jar”として保存され、「hxxp://5.9.65.235:18080」から受信した指示に従って動作します。

“Support.jar” のコードを簡単に見ていくと、このコードは「WebView機能」を利用して Web ページを開き、要素の位置取得およびクリック、cookie の削除、HTTP リクエストの乗っ取り等を実行できることが分かりました。しかし、これらの機能は現時点では使われていないようです。

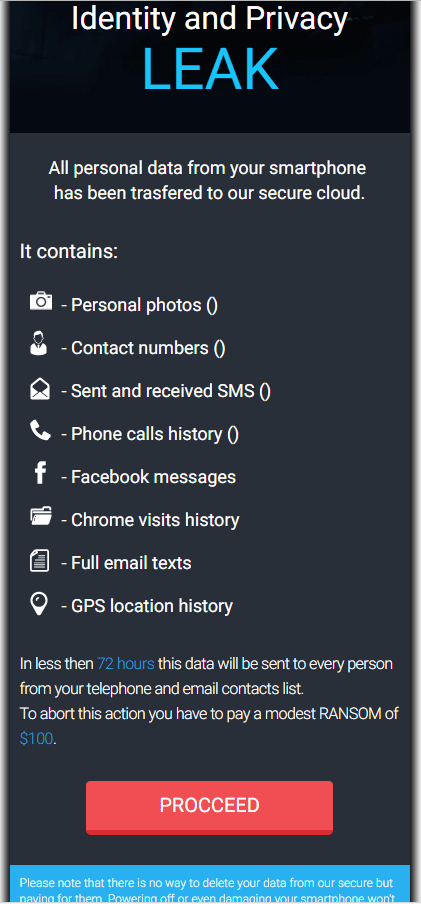

今回確認された Call Recorder には、身代金要求ページに表示するために、連絡先、通話履歴、SMS およびその他の個人情報を取得するコードが含まれています。しかし、身代金要求ページを表示する HTML コードは確認されませんでした。なお、図 5 の身代金要求ページは、LeakerLocker の他の亜種から取得したものです。

図 5:LeakerLocker の身代金要求ページ

実際のところ、LeakerLocker には、脅迫内容を実行するコードは確認されていません。しかし、個人情報が公開されるというユーザの恐怖心をあおる手法は効果的です。従来の暗号化型ランサムウェアが実際にファイルを暗号化する一方で、LeakerLocker は心理的なレベルでユーザに働きかけます。つまり、ランサムウェア自体は何もしないとしても、そうすることができると脅すだけで、実際に何かをするのと同様の効果が得られるということです。また、今回の事例では実際のコードが存在していませんでしたが、Call Recorder はコマンド&コントロール(C&C)サーバからコードをダウンロードして実行する機能を備えています。

■被害に遭わないためには

Call Recorder が、インターネット経由で不正な Java ファイルまたは JAR ファイルをダウンロードして実行できるということは、より広範な不正活動を実行する可能性を持っているということを意味します。ですから、モバイル端末のユーザは、自身の端末を可能な限り外部の攻撃からも守る必要があります。そのための 1 つの方法は、アプリのレビューをよく読み、疑わしいコメントが無いか確認することです。加えて、端末を常に最新の状態に保ち、必要な修正プログラムがすべて適用されていることを確認してください。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正Web サイトのブロックに対応しています。また、アプリ、データ保護、および環境設定の管理を提供するとともに、脆弱性を利用した攻撃から端末を保護し、不正なアクセスを防止します。

■関連する SHA256 値

- cb0a777e79bcef4990159e1b6577649e1fca632bfca82cb619eea0e4d7257e7b

- 486f80edfb1dea13cde87827b14491e93c189c26830b5350e31b07c787b29387

- 299b3a90f96b3fc1a4e3eb29be44cb325bd6750228a9342773ce973849507d12

- c9330f3f70e143418dbdf172f6c2473564707c5a34a5693951d2c5fc73838459

- d82330e1d84c2f866a0ff21093cb9669aaef2b07bf430541ab6182f98f6fdf82

- 48e44bf56ce9c91d38d39978fd05b0cb0d31f4bdfe90376915f2d0ce1de59658

- 14ccc15b40213a0680fc8c3a12fca4830f7930eeda95c40d1ae6098f9ac05146

- cd903fc02f88e45d01333b17ad077d9062316f289fded74b5c8c1175fdcdb9d8

- a485f69d5e8efee151bf58dbdd9200b225c1cf2ff452c830af062a73b5f3ec97

- b6bae19379225086d90023f646e990456c49c92302cdabdccbf8b43f8637083e

- 4701a359647442d9b2d589cbba9ac7cf56949539410dbb4194d9980ec0d6b5d4

【更新情報】

| 2017/11/22 11:33 | アプリの名称の誤字を修正しました。(誤:Calls Recorder 正:Call Recorder) |

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)