トレンドマイクロは、ボイスメッセンジャーアプリに偽装した複数のAndroid端末向け不正アプリをGoogle Playで確認しました。これらの不正アプリは、偽のアンケート調査ページを自動的にポップアップさせる機能や、広告の自動クリックのような機能を備えています。2018年10月以降、検出回避機能や多段階の感染挙動が追加されたこの不正アプリの亜種が、次々とGoogle Playで公開されています。解析した検体のモジュール化された機能には1.0というバージョンが付けられており、サイバー犯罪者は、ボットネットを利用した攻撃のような将来の不正活動に備えて機能を追加している過程にあると考えられます。感染数はまだそれほど多くありませんが、早いペースで開発とGoogle Playへの公開が進められています。この不正アプリのアップロード数およびダウンロード数の増加は、今後も継続的な監視が必要であることを示しています。問題の偽アプリはすでにGoogle Playから削除されています。

本記事では偽アプリの1つを例に挙げ、共通する挙動について解説します。トレンドマイクロは、7つのアプリケーションIDを特定し、検体を解析しました。すべての検体が類似したコードと挙動を備えていることから、今後もモジュールの追加とGoogle Playへの公開が続くと予想されます。

図1:Google Playにアップロードされた偽音声アプリの例

図2:偽音声アプリの追加情報、1,000回以上インストールされていることが分かる

■偽アプリの挙動

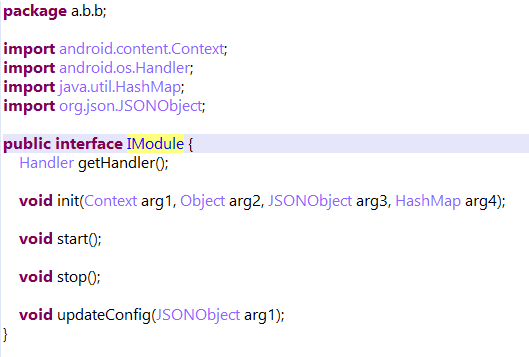

Google Playにアップロードされた偽アプリ(「ANDROIDOS_FRAUDBOT.OPS」として検出)は、モジュール化された軽量なダウンローダを利用することにより、不正アプリとは気づかれないようにユーザのデバイスを侵害しようとします。複数の偽アプリが公開されていますが、コードが類似していることから、それらは同一の作成者によるものだと考えられます。この偽アプリがダウンロードされると、最初のコンポーネントがコマンド&コントロール(C&C)サーバに接続し、ペイロードを復号して実行します。

図3:ペイロードを実行するメソッド

このペイロードは以下のように実行されます。

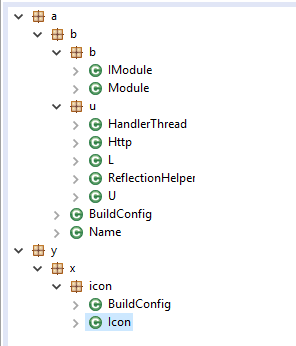

1. モジュール「Icon」が、ユーザによるアンインストールを防ぐために偽アプリのアイコンを非表示にする。

図4:偽アプリのアイコンを非表示にするモジュール「Icon」

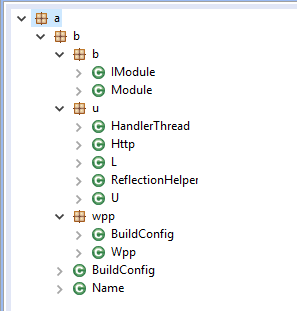

2. モジュール「Wpp」が、Webブラウザを開き任意のURLにアクセスする。

図5:モジュール「Wpp」は、Webブラウザから特定のURLを収集

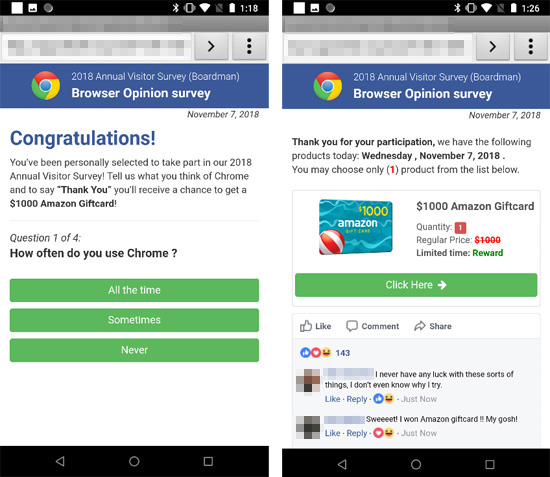

この検体は、ギフトカードと引き換えにアンケートへの回答を要求する偽のアンケートフォームを表示し、名前、電話番号、住所のような個人情報(Personal Identifiable Information、PII)を収集します。このアンケートフォームは、Android端末に設定された既定のWebブラウザを利用して読み込まれます。規定のWebブラウザが特定できなかった場合、「Boat Browser」、「Brave」、「Chrome」、「Cheetah」、「Dolphin」、「DU」、「Firefox」、「Jiubang Digital Portal」、「Link Bubble」、「Opera」、「Opera Mini」、「Puffin」、「UC」のいずれかを利用してアンケートフォームが読み込まれることがC&Cサーバの応答から確認されています。

図6:ユーザ情報収集のためのアンケートフォーム

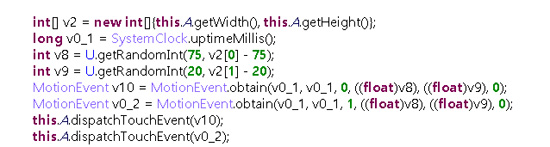

モジュール「Wpp」は、ランダムなタッチイベントにより広告への不正クリックを生成します。

図7: ランダムなタッチイベントにより広告への不正クリックを生成

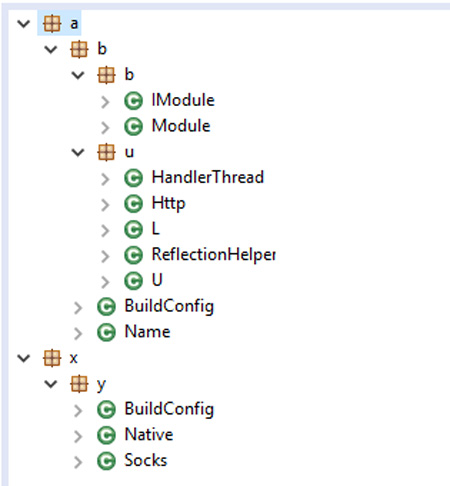

モジュール「Socks」は、非同期DNSリクエストを扱う C 言語ライブラリ「C-Ares」を統合した動的ライブラリとして、名前解決機能を担います。サーバとの通信は確認することができませんでしたが、この機能は現在も開発中だと考えられます。

図8.ライブラリ「C-Ares」を統合したモジュール「Socks」

■トレンドマイクロの対策

本記事執筆時点(2018年11月27日)で、Googleは、これらの偽音声アプリがGoogle Play から削除されていることを確認しています。しかし、特に検出回避機能を進化させた亜種が、今後も確認されると考えられます。今回の事例は、サイバー犯罪者がどれほど容易に不正アプリの機能を変化させることが可能であるかを示しています。モバイル端末のための包括的なセキュリティ対策により、このような脅威からデバイスを保護してください。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

■侵入の痕跡 (Indicators of Compromise, IoCs)

「AndroidOS_FraudBot.OPS」として検出される不正アプリのアプリケーションIDおよびSHA256値は以下の通りです。

| アプリケーションID | SHA256 |

| com.bitv.freeaudiomessages | 3f7b367488e761f89b4adeb5dc1b961766c238d41ebb9fbd726da8499d1fce26 |

| com.wififree.messenger | 7a4813f68936a37fce366154a608ad307084336abc205b55f80b0a6788d067ac 811f12ea658f9325eede5afcc9898aaf37d1e0eafab84e94b9d3b13adcc6131f |

| com.onlinevoice.playerapp | 92ea01d0198506d5a43e3cfccf7b2661c131c57e8d260fbf34760f01a897b0cb |

| com.bestvoice.messenger | 9742148afe109e8ab25ec81f58aee8befed6be20affa7b2a71702a65d4bc377c |

| com.netaudio.vam | cabe057cf19ddd54a1489e0db74d0c8833cea501c4b4a22b7953a6e7d1fd9391 |

| com.voicedata.justvoicemessenger | dddb84da1b4f8914f31781a1a8a46c028dbb776a891d198b5d4b78c3c9a62c8d |

Google PlayでのURLは以下の通りです。

- hxxps://play[.]google[.]com/store/apps/details?id=com.bitv.freeaudiomessages

- hxxps://play[.]google[.]com/store/apps/details?id=com.wififree.messenger

- hxxps://play[.]google[.]com/store/apps/details?id=com.onlinevoice.playerapp

- hxxps://play[.]google[.]com/store/apps/details?id=com.bestvoice.messenger

- hxxps://play[.]google[.]com/store/apps/details?id=com.netaudio.vam

- hxxps://play[.]google[.]com/store/apps/details?id=com.voicedata.justvoicemessenger

C&Cサーバは以下の通りです。

- hxxp://vilayierie[.]live:443

- hxxp://aspiet[.]club:443

- hxxp://213[.]239[.]222[.]7:8081

参考記事:

翻訳: 益見 和宏(Core Technology Marketing, TrendLabs)