2017年7月2日、モバイル向けランサムウェア「SLocker(エスロッカー)」の新しい亜種(「ANDROIDOS_SLOCKER.OPST」として検出)が確認されました。この亜種は、5月中旬に世界的に拡散した暗号化型ランサムウェア「WannaCry」の GUI をコピーしていました。SLockerファミリは、最も古くから拡散している端末ロック型および暗号化型ランサムウェアの一種で、ユーザに身代金を支払わせるために法執行機関を偽装する「ポリスランサム」の手口を利用します。ここ数年間あまり活動は確認されていませんでしたが、2017年5月に突然復活しました。この亜種は Android端末を狙う暗号化型ランサムウェアであること、そして先日の WannaCry の成功に便乗しようと企む最初のモバイル端末向けランサムウェアであることが特徴です。

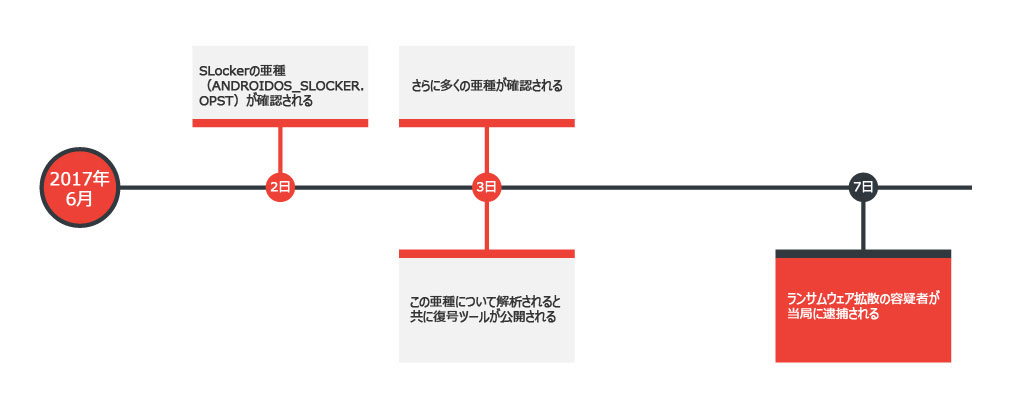

この SLocker の亜種は、モバイル端末上のファイルを暗号化する機能が特徴ですが、活動は短期間で収束しました。中国のセキュリティ会社によって詳細が報告されると同時に復号ツールが公開されました。その後さらに多くの亜種が確認されましたが、最初に確認された日から 5日後には、このランサムウェア拡散の容疑者が中国の警察によって逮捕されています。中国で普及しているグループチャット「QQ」や特定の掲示板など、限られた通信チャンネルで拡散したために被害者の数は少数にとどまりました。

図1:SLocker の亜種が確認されてから容疑者逮捕まで

トレンドマイクロが確認した検体には「王者荣耀辅助(King of Glory Auxiliary)」というアプリ名がついており、「王者荣耀(King of Glory)」というゲームのチートツールを偽装していました。チートツールは、ゲームデータを改ざんするための不正なツールです。インストールされると、WannaCry とそっくりの GUI が表示されます。WannaCry の模倣犯は既に何人も出現しています。

図2:モバイル端末向けでは初めての「WannaCry」を模倣したランサムウェア

この SLockerの亜種は、ゲームのガイドアプリ、ビデオプレーヤなどに偽装してユーザにインストールさせます。初回インストール時には、アイコンは通常のガイドアプリあるいはチートツールとして表示されています。しかし、実行されるとアプリ名とアイコンが変わり、感染端末の壁紙も変更されます。そしてこの亜種は、 “com.android.tencent.zdevs.bah.MainActivity” のアクティビティのエイリアスを無効にします。その後、元のアクティビティを無効にしてエイリアスを有効にすることによって、アイコンを変更します。

図3:この SLockerの亜種が実行されると、アイコンとアプリ名が変化する

■ファイルを暗号化する手法

SLockerの亜種がインストールされると、感染端末で以前に実行されたことがあるかどうかをチェックします。実行されたことがない場合、乱数が生成され、乱数は永続的なアプリケーションデータが保存される SharedPreferences に保存されます。次に端末の外部ストレージディレクトリへアクセスし、新しいスレッドを開始します。

スレッドは、最初に外部ストレージディレクトリから、以下に示す要件を満たすファイルを検索します。この時、まずすべてのパスが小文字に変換されます。

- 対象ファイルのパスには、「/」、「android」、「com」、「miad」が含まれないこと

- 外部ストレージを最上位のディレクトリとして、3階層以内のディレクトリにあること。または、ファイルパスに「baidunetdisk」、「download」または「dcim」が含まれているファイルであること

- ファイル名に「.」が含まれること。また、暗号化されたファイル名のバイト長が 251未満であること

- ファイルサイズは 10KB以上、50MB未満であること

この Slockerの亜種は、システムファイルを暗号化せず、ダウンロードされたファイルや画像を狙います。トレンドマイクロでは、テキスト・画像・動画ファイルの拡張子を持つファイルのみを暗号化することを確認しています。すべての要件を満たすファイルを検索すると、スレッドは、Java で非同期タスクを実行するサービス ExecutorService によって新しいタスクを実行します。

図4:新しいタスクが開始される

新しいタスクは、「getsss」と呼ばれるメソッドを利用し、前述の生成された乱数に基づいて、暗号を生成します。このメソッドは、乱数の MD5 を計算し、MD5 の 16進数表現から文字列として 16文字を選択します。文字列が生成された後、ランサムウェアは AESでファイルを暗号化する前にクラス ”SecretKeySpecAES” を利用して秘密鍵を構築します。

図5:メソッド「getsss」

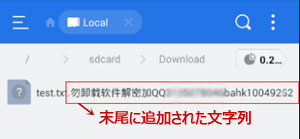

ファイルが暗号化されると、ファイル名の末尾に文字列が追加されます。これには、QQ番号と、暗号生成に利用された乱数が含まれています。

図6:暗号化されたファイルのファイル名の例

また、この SLockerの亜種はユーザに三択の身代金支払い方法を提示しますが、トレンドマイクロが解析した検体では、3つともすべて同じ QRコードに誘導され、モバイル決済サービス QQ 経由での支払いを要求していました。ユーザが 3日以内に支払わなかった場合、身代金価格を引き上げます。そして、一週間後にはすべてのファイルが削除される、と脅迫します。

図7:身代金支払い方法の選択画面

そして、復号鍵は身代金が支払われた後に送られると伝えます。トレンドマイクロの解析によると、ユーザが復号鍵を入力し復号ボタンをクリックすると、この Slockerの亜種は入力された復号鍵を「MainActivity.m」の値と照会します。しかし、「MainActivity.m」を調べると、単に前述の乱数に 520を足した値であることがわかりました。

図8:値が乱数に 520 を加えた数であることが確認できる

例えばトレンドマイクロが解析した検体の場合、乱数は 10049252 です。従って、復号鍵は 10049252 + 520 で、10049772 となります。これを鍵として復号ボタンをクリックすると、ファイルが復号されます。

図9:SLockerの亜種の復号画面

■新しい亜種が多数出現

この SLockerの亜種が最初に確認された後、さらに多くの亜種が確認されました。いくつかの亜種では復号鍵の生成方法が変更されていましたが、新しい式を割り出すことができればファイルの復号は依然として可能です。

図10:最初の亜種の復号鍵は「乱数+ 520」。これらの変形型にも類似した他の式が利用されている

また、いくつかの亜種では静的解析による検出を回避するため、パッカーが利用されていました。

図11:パッカーを利用する亜種

■被害に遭わないためには

従来のランサムウェアと比べ、今回確認された Slockerは単純と言えます。セキュリティ解析者がファイルの復号方法を探し暗号化を無効にすることは難しくありません。しかし、最初に確認された亜種の後、新しい亜種が急増していることから、作成者は引き続き活発に活動しているようです。容疑者が逮捕されたとはいえ、さらに進化したランサムウェアがすぐに現れる可能性は大いにあります。

モバイル端末内の情報を安全に保護し、ランサムウェアの被害に遭わないための対策を紹介します。

- Google Play など、正規のアプリストアからダウンロードしたアプリのみをインストールする

- アプリが権限を要求する場合、特にアプリが外部ストレージに読み込み・書き込みする権限について要求される場合は十分注意する

- 定期的にデータをバックアップする 。 他のセキュアな端末またはクラウドストレージにバックアップをとる

- 包括的なセキュリティ対策ソフトウェアをインストールする。「ウイルスバスター モバイル」などのモバイル端末のセキュリティ対策は、アプリのインストール前にスキャンし、不正アプリが端末に損傷を与える前に脅威をブロックします。法人向けのセキュリティ対策「Trend Micro Mobile Security™」は、幅広いモバイル端末に対応し、ランサムウェアの脅威から端末を保護します。

侵入の痕跡(Indicators of Compromise、IoCs)

| SHA256 | パッケージ名 | アプリ名 |

| 200d8f98c326fc65f3a11dc5ff1951051c12991cc0996273eeb9b71b27bc294d | com.android.tencent.zdevs.bah | 王者荣耀辅助 |

| 2ffd539d462847bebcdff658a83f74ca7f039946bbc6c6247be2fc62dc0e4060 | com.android.tencent.zdevs.bah | 千变语音 |

| 36f40d5a11d886a2280c57859cd5f22de2d78c87dcdb52ea601089745eeee494 | com.android.tencent.zdevs.bah | 王者荣耀前瞻版 |

| c347e09b1489c5b8061828526f4ce778fda8ef7fb835255914eb3c9268a265bf | com.android.tencent.zdevs.bah | 千变语音秀 |

| cb0a18bcc8a2c9a966d3f585771db8b2e627a7b4427a889191a93b3a1b261ba3 | com.android.tencent.zdevs.bah | 主流影视大全 |

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)