本ブログでも既報の通り、日本語表示に対応したモバイル版ランサムウェアが初めて確認されました。2015年を通して、広く一般のインターネット利用者を脅かした身代金要求型不正プログラム(ランサムウェア)が PC に加えてスマートフォンやタブレットといった日本のモバイル端末利用者へも攻撃範囲を拡大しようとしていることは確かなようです。今後の対策に役立てるためにも、これまで確認されてきたモバイル版ランサムウェアの動向を振り返ってみたいと思います。

現在のモバイル不正アプリにおけるランサムウェアの脅威は2014年に始まっています。2013年頃から Android版の偽セキュリティソフトなどでは、画面をロックするなどして端末を使用困難にする「端末ロック型ランサムウェア」相当の不正活動が確認されていましたが、初のモバイル版端末ロック型ランサムウェアとしては2014年4月に確認された「ANDROIDOS_LOCKER.A」が上げられます。これはFBIを偽り米国連邦法に抵触したという理由で金銭を要求する「ポリスランサム」であり、要求金額は$500(2014年当時の為替レートで5万円強)でした。

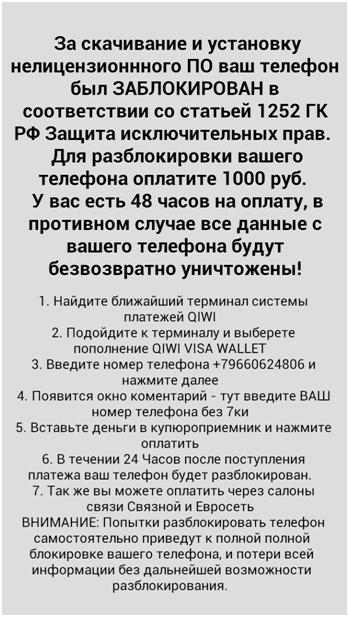

また、翌5月にはより多彩な活動を持つランサムウェア「ANDROIDOS_LOCKER.HBT」が確認されています。この「ANDROIDOS_LOCKER.HBT」は「Sex Xonix」というゲームを偽装してサードパーティマーケット上で頒布されました。実行されると、ロシア語(キリル文字)のメッセージを表示して端末をロックする「端末ロック型ランサムウェア」の活動を行います。メッセージには「ロシア連邦防衛法1252条に従い、あなたの携帯端末をロックした。解除のためには1000ルーブル(2014年当時の為替レートで3000円程度)の支払いが必要」という旨が含まれており、法執行機関を偽って金銭を要求する「ポリスランサム」の体裁になっていました。また、端末の内部ストレージ、外部ストレージ上にある画像、動画、文書などのファイルを暗号化して使用不能にする、「暗号化型ランサムウェア」の活動も同時に行われます。これらの不正活動の際に匿名ネットワークである「Tor」上のサーバと通信を行うところも、PC版ランサムウェアと同じ活動と言えます。

図1:「ANDROIDOS_LOCKER.HBT」の身代金要求メッセージ表示例

2014年8月には、続けて別のモバイル版ランサムウェア「ANDROIDOS_RANSOM.HBT」が登場しています。このランサムウェアは、自身以外のすべてのアプリを終了させ、SDカード内の情報を暗号化します。その後、これまでに「ANDROIDOS_SIMPLOCK」、「AndroidOS_Svpeng」、「AndroidOS_Fusob」、「AndroidOS_Whello」、「AndroidOS_Ihide」などのモバイル版ランサムウェアファミリーが確認されています。これらのファミリーは以下に紹介するような、より巧妙化した攻撃手法を使用します。

- クリックジャッキング

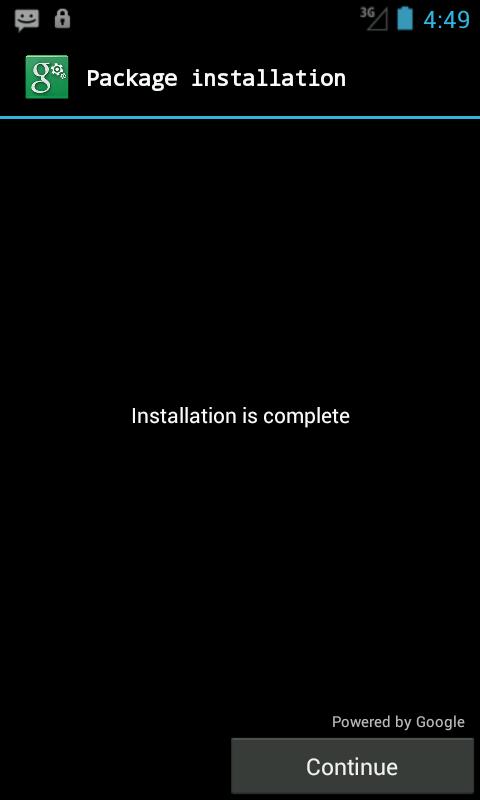

インストールの際に利用者に気づかれずにデバイス管理API の権限を取るために使用される手法です。「ANDROIDOS_LOCKER」、「AndroidOS_Svpeng」、「AndroidOS_Ihide」などで確認されています。アプリにデバイス管理APIの権限を付与する画面表示の上に、別のインストール画面を偽装して表示させることでクリックを誘います。利用者は一般的な[CONTINUE(次へ)]のボタンを押したつもりで、アプリへの権限付与を許諾する[ACTIVATE]のボタンを押したことになってしまいます。

デバイス管理API はアプリにシステムレベルでのデバイス管理を許可する権限です。不正アプリは利用者を騙し得たデバイス管理APIの権限を悪用することで、不正アプリの存在を隠す、アンインストールの困難化、などの通常では行えない活動が可能となります。

図2:「ANDROIDOS_Svpeng」がクリックジャッキングで使用する偽のインストール画面例

右下の[Continue]ボタンの裏には[ACTIVATE]のボタンがある

- PINロックの変更

Android にはパスワードや暗証番号(PIN)を使用して画面ロックを行うセキュリティ機能が標準で搭載されています。この画面ロックから復帰するための PIN を、勝手に設定したり変更したりすることで端末を使用不能にするための手法です。「AndroidOS_Svpeng」などで確認されています。勝手に設定変更された PIN による画面ロックが解けない限り、利用者は自身の端末を使用することが出来ません。この設定変更を行うためにはデバイス管理API の権限が必要です。 - ファイアウォール機能の悪用

感染した端末にインストールされているセキュリティ対策製品の機能を無効化するために使用される手法であり、「AndroidOS_Whello」などで確認されています。あらかじめ指定されたセキュリティベンダーへのアクセスをブロックするよう、ファイアウォール機能を設定します。多くのセキュリティ対策製品はそのベンダーから機能に必要な情報を取得するため、通信できなくなることにより結果的に正常に機能できなくなる場合があります。

このように PC版ランサムウェアと同等以上の巧妙な手口と機能により、現在のモバイル版ランサムウェアは非常に危険な存在となっています。また、不正アプリに対しては比較的安全と考えられている iOS端末でも、フィッシング詐欺により iCloud の認証情報を奪い、正規の端末管理機能を悪用して iOS端末を使用不能にした身代金要求型の攻撃が確認されています。モバイル版ランサムウェアでも日本語対応が確認された事実は、サイバー犯罪者が日本のモバイル利用者も攻撃対象として認識し始めたことを示しています。今後は Android か iOS かに関わらず、日本のモバイル利用者にとってもランサムウェアの攻撃手法は無視できない脅威となるでしょう。

■ 被害に遭わないためには

現在不正アプリのほとんどは正規マーケットではなく不審なサードパーティマーケットから配布されています。正規の Android向けアプリマーケットである「Google Play」や携帯電話事業者が運営するような信頼できるサードパーティマーケットからのみアプリをインストールするよう、普段は Android OS のセキュリティ設定から「提供元不明のアプリのインストールを許可する」の設定を無効にしておくことを推奨します。意識して信頼できるサードパーティマーケットからアプリをインストールする場合のみ、「提供元不明のアプリのインストールを許可する」を有効にしてインストールを行ってください。

図3:Android 5での「提供元不明のアプリ」設定画面例(画面はバージョンや端末種類によって異なる)

不正アプリは一般的にメールもしくは Web表示などの手口で拡散しています。特に、動画再生などの実行に必要なアプリ、便利な機能を実現するアプリ、システムアップデートやセキュリティ対策上必要なアプリ、などの名目で利用者を騙し、インストールさせる手口が見られています。メールや Web閲覧時にでるメッセージでアプリのインストールを促された場合には注意してください。

また、不審なサードパーティマーケットには「Google Play」に似せたデザインで正規マーケットと勘違いさせるものもあります。偽マーケットに誘導されないよう、「Google Play」には登録されているアイコンからアクセスしてください。また Webサイトからアクセスする場合は URL が正しいものかを確認することを推奨します。

正規の「Google Play」からアプリを入手する際にも、アプリのデベロッパー、レビュー、インストール数などの項目をチェックすることで不審点に気づくことが出来る場合があります。

Android には端末が動作する必要最小限のシステムだけで起動する「セーフモード」があります。実際にランサムウェアに感染した場合、Android をこのセーフモードで起動することで、ランサムウェアの起動を抑止し、アンインストール可能になる場合があります。セーフモード起動の方法はご使用の機種ごとに異なりますので、ご使用の機種のセーフモード起動の方法を確認してください。

■ トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation Service(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正アプリや不正Webサイトのブロックに対応しています。

※調査協力:林 憲明(シニアスレットリサーチャー)

【更新情報】

| 2016/09/21 | 18:00 | 初のモバイル版端末ロック型ランサムウェアに関する記述を追加、修正しました。 |