トレンドマイクロは、北米およびカナダの企業に影響を与えている新しいPOSマルウェア「MajikPOS(マジックポス)」(「TSPY_MAJIKPOS.A」として検出)を解析しました。「販売時点情報管理(Point of sale 、POS)」システムを狙う多くの POSマルウェア同様、情報を収集するように設計されていますが、MajikPOSはモジュールを利用した手法が特徴的です。なお、弊社は、MajikPOSの拡散が 2017年1月28日頃に開始されたと推定しています。

更新版「FastPOS」や「Gorynych」、「ModPOS」といった他の POSマルウェアもキー入力操作情報の収集といった全く異なる機能のコンポーネントを複数備えていますが、MajikPOSの場合モジュールを用い、これらの POSマルウェアとは異なっています。MajikPOSは、サーバからのコンポーネントのみを用いて、RAM上の情報収集(RAMスクレーパ)を実行します。

MajikPOSは、コマンドの受信と窃取データ送出のため「Magic Panel」と呼ばれるコマンド&コントロール(C&C)通信用パネルを備えており、このパネルがマルウェアの名称の元となっています。MajikPOSを利用するサイバー犯罪者は、POSマルウェアと「Remote Access Tool(RAT)」を組み合わせて攻撃し、甚大な被害を与えます。MajikPOSは、また、既存の検出技術を回避する機能を備えており、このような巧妙化はトレンドマイクロの脅威予測の範囲内と言えます。

■侵入経路と攻撃フロー

トレンドマイクロは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」に基づき、対象とした端末へ不正にアクセスする手口を特定しました。それには、「Virtual Network Computing(VNC)」および「リモート・デスクトップ・プロトコル(RDP)」などの遠隔操作サービス、容易に推測できるユーザ名とパスワードのような脆弱な認証情報、および事前にシステムにインストールしたRATが利用されていました。

攻撃者は、狙った端末にアクセス可能な VNC と RDPサービスが存在するか確認した後、一般的によく用いられる認証情報を利用するか、もしくは総当り攻撃によってアクセスを試みます。RATを利用する MajikPOSの感染では、タイムラインにおいて共通点が確認されました。RATは、2016年8月から 11月の間のいずれかの時点で端末にインストールされていました。

サイバー犯罪者にとって好都合の対象であった場合、VNC、RDP、RAT、File Transfer Protocol (FTP)コマンド、あるいは正規の商用遠隔管理ツール「Ammyy Admin」を改変したものを組み合わせて利用します。通常、無料のファイルホスティングサービスの Webサイトから、ファイルを直接ダウンロードすることによって、MajikPOSがインストールされます。Ammyy Adminを利用した場合は、ファイル管理機能が代わりに利用されます。改変されたバージョンの Ammyy Adminは、“VNC_Server.exe” または “Remote.exe” と名付けられているものが確認されています。

■環境設定と C&C通信

MajikPOSは、感染端末を登録するため C&Cサーバに接続します。登録されると、後の段階で利用される重要な3つの「設定値」がサーバから送信されます。

図1:C&Cサーバは感染端末の登録後、環境設定を返信する

これらの C&Cサーバとの通信用パネルは、図2のように「Magic Panel」と名付けられています。

図2:Magic Panelのログイン画面

■RAM上の情報収集機能

“Conhost.exe” は、狙った端末上のクレジットカード情報を RAMから収集するコンポーネントです。“Conhost.exe” は環境設定ファイルにある情報を利用して活動を実行します。

MajikPOSは、American Express、Diners Club、Discover、Maestro、MasterCard、Visa等さまざまなカードについて検索します。クレジットカードの追跡データを検証した後、情報が HTTP POST、Action = “bin” を経由して C&Cサーバに送出されます。

図3:窃取されたクレジットカード情報を販売するオンラインショップ「Magic Dump」

■窃取されたクレジットカード情報のオンラインショップ

MajikPOSの C&Cサーバの1つである「umbpan [.] xyz」を検証したところ、そこから、同じ登録者によって登録された多くの Webサイトへとつながりました。そのうちの1つは、もう1つの Magic Panelで、他の Webサイトは、窃取されたクレジットカード情報を販売するオンラインショップ「Magic Dump」でした。

「Magic Dump」は、現在、約23,400の窃取されたクレジットカード情報を有しており、カードの種類に応じて9米ドル(約1,000円、2017年3月21日現在)から39米ドル(約4,400円)で販売されています。まとめ売りの場合は、25枚、50枚、100枚の価格がそれぞれ250米ドル、400米ドル、700米ドルです。2017年2月には、「MagicDumps」というユーザが「カーディングフォーラム」上で、オンラインショップ「Magic Dump」の広告を投稿していました。カーディングフォーラムは、窃取したクレジットカード情報共有に特化した Webサイトです。MagicDumpsは、米国やカナダを中心とする、地域ごとのカード情報のダンプをフォーラム上で更新していました。

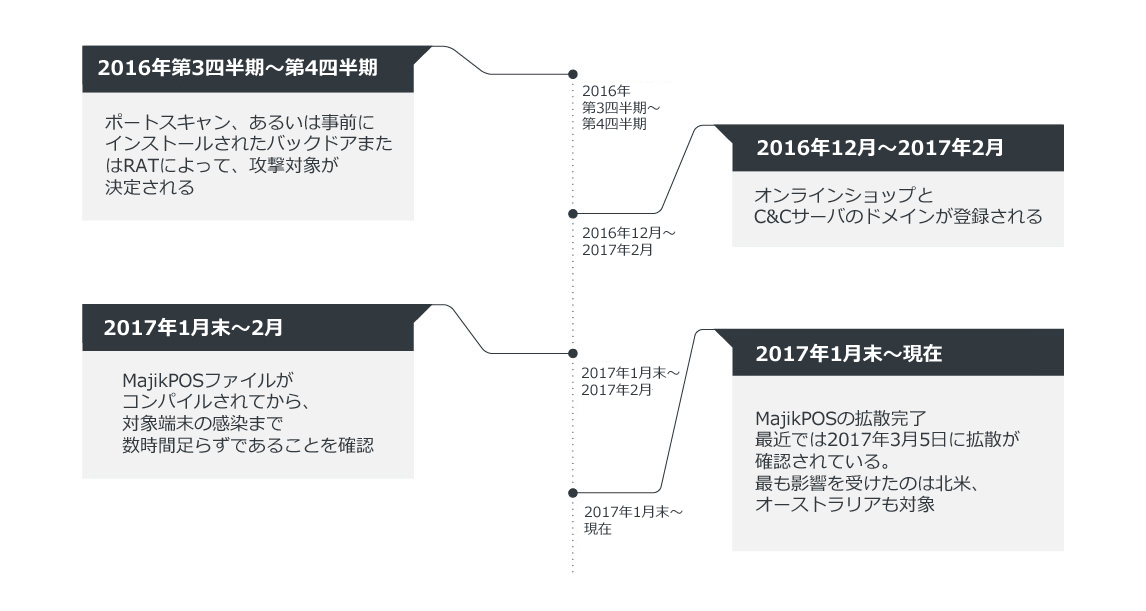

■MajikPOSのタイムライン

トレンドマイクロの確認に基づくMajikPOS関連の流れを以下に示します。

■その他の特徴

MajikPOSは Microsoft .NET Frameworkで作成されています。これは珍しい手法ではありますが、これまでにも確認されています。例えば 2015年に確認された「GamaPOS」は、.NET Frameworkで作成された最初の POSマルウェアとして記録に残っています。MajikPOSは、今日の多くのマルウェア同様、暗号化された通信を利用しネットワークレベルでの検出を困難にしています。「Black Atlas作戦」のような類似する脅威と同様に、開いている RDPのポートを利用します。

トレンドマイクロは、MajikPOSを利用するサイバー犯罪者が、ネットワーク内を縦横無尽に偵察するためよく用いられるハッキングツールを利用している例も確認しました。この点から、狙った PCのネットワークにさらに奥に侵入しようという意図がうかがえます。別の事例では、MajikPOSに感染させるため、コマンドラインツールと他の POSマルウェアの併用が確認されました。Microsoft Windows の一般的なファイル名を模倣して自身を隠ぺいする手口も特徴的です。

■緩和策

ICチップと暗証番号(PIN)入力によるエンドツーエンドの暗号化機能を備えた、ICカードの統一規格「Europay、MasterCard、VISA(EMV)」対応の端末は、正しく設定されていればこの脅威の影響を受けません。しかし、EMVに対応していない端末は MajikPOSのような脅威の危険にさらされています。

2015年10月の「Liability Shift(債務責任の移行)」の導入により米国は EMVを採用していますが、移行には課題もありました。2015年7月から 2016年6月まで、米国は EMVの採用に関して遅れていました。例えば、米国内において ICチップ対応の POS端末を採用する企業や消費者が増加する一方で、多くの加盟店では、認証に必要な PIN入力のための照会端末の導入が遅れていました。MajikPOSのような POSマルウェアの影響を受けやすい磁気テープのクレジットカードに比べ、EMV仕様の ICチップと PIN入力による認証方式は、完璧な解決策ではないとはいえ、より安全です。実際、MasterCard と Visa は、EMV対応のカードおよび POSシステムを採用して以来、クレジットカード詐欺が減少したと報告しています。

奨励される POSマルウェア対策を取り入れることも有効です。さらに保護を強化するには、特に、システムがインターネット上に露出する、リモートデスクトップや VNCなどのリモートアクセス機能を適切に設定してください。企業や組織の情報セキュリティ専門家やシステム管理者は、リモートデスクトップと VNCの安全を確保するためのドキュメントを参照し、利用端末の保護に役立てることができます。

■トレンドマイクロの対策

トレンドマイクロの製品は、「MajikPOS」に関連する脅威からユーザを保護します。POSマルウェアから POS端末を保護するため、「ウイルスバスター™ コーポレートエディション」「ウイルスバスター ビジネスセキュリティサービス」が有効です。また、POS端末上で実行されるアプリケーションを管理し、不正プログラムの実行を防止するために「Trend Micro Safe Lock™」の導入をお勧めします。

「FastPOS」の C&Cトラフィックは、外部の不正な URL への通信をブロックする「Webレピュテーション機能」によってブロックされています。また、ネットワーク監視ソリューション「Deep Discovery Inspector」は、ネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

ネットワークセキュリティ対策製品「TippingPoint」では、以下のThreatDVフィルターにより今回の脅威をブロックします。

- 27432: HTTP: TSPY_MAJIKPOS.A Checkin

MajikPOSの「侵入の痕跡(Indicators of Compromise、IOC)」や攻撃フロー、不正活動の詳細、また、窃取された情報がアンダーグラウンドのフォーラムやWebサイトでどのように販売されているかなど、トレンドマイクロによる解析は、こちらの レポート(英語情報)を参照してください。

※リサーチ協力:Cyber Safety Solutions Team

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)