2014年7月31日(米国時間)、「米コンピュータ緊急事態対策チーム(US Computer Emergency Readiness Team、US-CERT)」は、POS(販売時点情報管理)システムを対象とした新種の不正プログラム「Backoff」を確認したことを報告しました。「Backoff」は、「Dexter」や「Scaper」と同様に、不正な目的で金融情報を収集するために利用される POSマルウェアです。

トレンドマイクロの解析に基づくと、「Backoff」は実行されると、”<Application Data フォルダ>\OracleJava\javaw.exe” として自身のコピーを作成し、実行します。後から実行されたこの不正プログラムのプロセスは、最初に実行された自身のファイルを削除し、そのプロセスも終了させます。これは、最初に侵入したファイルを消去することで、調査を困難化させようとする活動です。弊社は、メモリ内の情報を収集する POSマルウェアのファミリ「Alina」が、同様の侵入方法を利用しているのを確認しています。「Backoff」の不正活動についての詳細は、US-CERT のホームページで確認できますが、本稿では、この不正プログラムの感染被害の範囲について取り上げます。

弊社の解析により、この POSマルウェアは 1.4 から 1.55 までの複数のバージョンを持つことが確認されています。バージョン 1.55 にはまた複数のビルドバージョンが存在しており、それらのバージョンは「backoff」の他、「goo」、「MAY」などのニックネームで区別されているようです。中でも「goo」のバージョンは、3つの不正なドメインに接続することを確認しています。

■ドメインへの接続状況傾向

「goo」のバージョンが接続する 3つのドメインについてトレンドマイクロが調査したところ、米国内の IPアドレスと大量に通信していることが分かりました。これら不正なドメインと通信している IPアドレスは、「Backoff」の感染被害を受けていることが推測されます。1つのドメインでは、2014年6月14日以降 8月3日までに、4万6千件以上のアクセスがあり、接続した固有IP数は 52 でした。興味深いことに、6月28日から 7月25日はアクセス数の減少が見られます。

|

また、もう 1つのドメインは、2014年4月26日以降 8月3日までに、5万9千件以上のアクセスを記録しており、接続した固有IP数は 60 でした。また同様に、5月8日から 6月2日にかけてアクセス数が減少しています。

|

このアクセス履歴について、1時間ごとの推移に変更させると、面白い傾向に気づきました。

|

それは、「人の寝静まった時間」に顕著な減少があることです。厳密に言えば、午前2時です。そして、午前10時には、アクセス数は元に戻りました。これは、POS端末が稼働する一般的な営業時間帯と重なります。つまり、営業時間になるとアクセス数が上昇し、営業時間が終わると減少します。週単位の統計を確認すると、7月の最終週だけで1万以上のアクセスがありました。

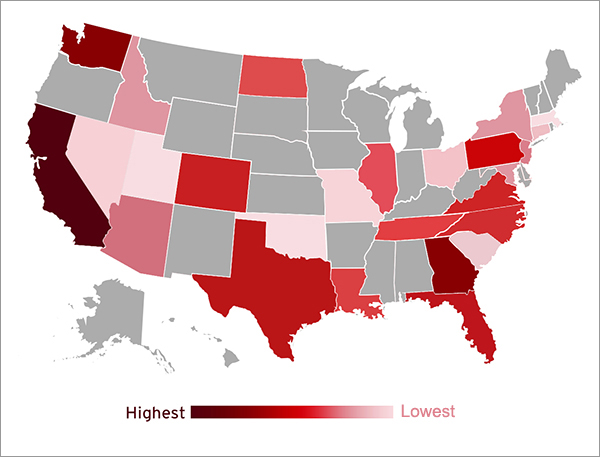

■狙われた米国

上記の接続傾向から何がわかるでしょうか。まず確かなのは、「Backoff」はすでに数多くの POS端末に感染しており、非常に活発で執拗に攻撃を行う脅威であるということです。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の情報に基づくと、この不正なドメインに最も多く接続した国は米国です。「Backoff」の背後にいる人物にとって、米国の市場が好都合な標的であるのは間違いないでしょう。そのため、弊社では、米国の企業に POS端末の調査や、セキュリティの確保を推奨しています。

|

POSマルウェアは、ソーシャルエンジニアリングを利用した詐欺やモバイル端末の不正プログラムと同様に、日常生活で遭遇する、どこにでもある犯罪の 1つかもしれません。2013年に起きた小売業での情報漏えい事例で示されるように、サイバー犯罪者が POSマルウェアは利益を生むものと考えているのは明らかです。2013年の攻撃の際には、POSシステムに存在する古い脆弱性が利用され、その結果、少なくとも 4000万人の顧客のクレジットカードおよびデビットカード情報が流出しました。また、POSシステムを狙う攻撃には、より古典的な偽装POS端末による攻撃もあり、偽の POS端末を大量生産するサイバー犯罪者も現れています。POS端末は単なる道具や機械ではなく、堅固なセキュリティが必要なシステムであると考える必要があるでしょう。

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」は、上記の不正なドメインをブロックし、「Backoff」を以下の検出名で対応します。

- TSPY_POSLOGR.A – バージョン 1.55(別名「goo」、「MAY」、「net」など)

- TSPY_POSLOGR.B – バージョン 1.4

- TSPY_POSLOGR.C -別名「backoff」

以下は、本稿で取り上げた不正ファイルのハッシュです。

- 0607CE9793EEA0A42819957528D92B02

- 12C9C0BC18FDF98189457A9D112EEBFC

- 17E1173F6FC7E920405F8DBDE8C9ECAC

- 21E61EB9F5C1E1226F9D69CBFD1BF61B

- 927AE15DBF549BD60EDCDEAFB49B829E

- F5B4786C28CCF43E569CB21A6122A97E

尚、一般的なPOSマルウェアの詳細に関しては、以下のリサーチペーパーをご参照ください:

『POSシステムへの攻撃 小売り・サービス業界への脅威』

参考記事:

by Trend Micro

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)