バングラデシュや、ベトナム、エクアドルの銀行を襲ったサイバー銀行強盗事件について多くの報道がなされ論議を呼んでいます。これらの事件ではいずれも、世界中の金融機関で利用されている金融メッセージ通信サービス「国際銀行間通信協会(Society for Worldwide Interbank Financial Telecommunication、SWIFT)」のネットワークが狙われていました。SWIFT が提供するネットワークは、銀行、金融ブローカー、外国為替証拠金(FX)取引業者、投資会社など1万以上の金融機関に利用されています。これら一連のサイバー銀行強盗事件からは、「攻撃者がどのようにして侵入の足掛かりをつくり、取引行使や支払い指示の権限を得たのか」、「どのような不正プログラムを利用したのか」、そして「このような不正活動を検出するために必要なセキュリティ対策は何か」といった問いが提起されます。

例えば、ベトナムの銀行「Tien Phong Commercial Joint Stock Bank」を狙った2015年末の巧妙なサイバー銀行強盗の事例では、背後の攻撃者は、金銭窃取のために SWIFTメッセージを標的にして改変するように設計されたツールを利用していました。また、攻撃者は、SWIFT の詳細やそれが銀行でどのように利用されているかなど銀行業務についても精通していたと推察されます。そう考えられる理由の1つは、このベトナムの銀行への攻撃の際、ソーシャルエンジニアリングの手法として、PDFファイルの閲覧、編集、作成が可能なフリーのPDF閲覧ソフト「Foxit Reader」が悪用された点です。攻撃者は、事前調査を通して銀行業務で Foxit Reader が利用されていることを把握していたのでしょう。

今回の事例でSWIFTコードがハードコード化されていた銀行のうち6行はアジア太平洋地域、2行は米国とヨーロッパが所在地でした。トレンドマイクロでは、対象となった銀行の6行がアジア地域所在であったことは偶然ではないと考えています。サイバー犯罪者は、おそらく銀行の情勢に通じており、アジア地域が抱えるセキュリティの課題も把握していたと推察されます。現在、セキュリティ状況は全般的に改善されてきているとはいえ、アジア地域のいくつかの銀行は、米国や欧州ほど整備されていません。この地域の銀行の多くは、セキュリティ技術や対策強化の重要性を認識していながらも、そのために多くの予算を確保することも、投資することもありません。さらに一部のアジア地域では国家間の連携対策も不十分であり、それがサイバー犯罪対策への障害となっているとも言えます。また、2015年の調査では、「アジア地域のサイバーセキュリティ上でもう1つの課題は対策に向けた官民協働体制が存在しないことである」と報告されています。

■ 活動の痕跡を削除する不正プログラム

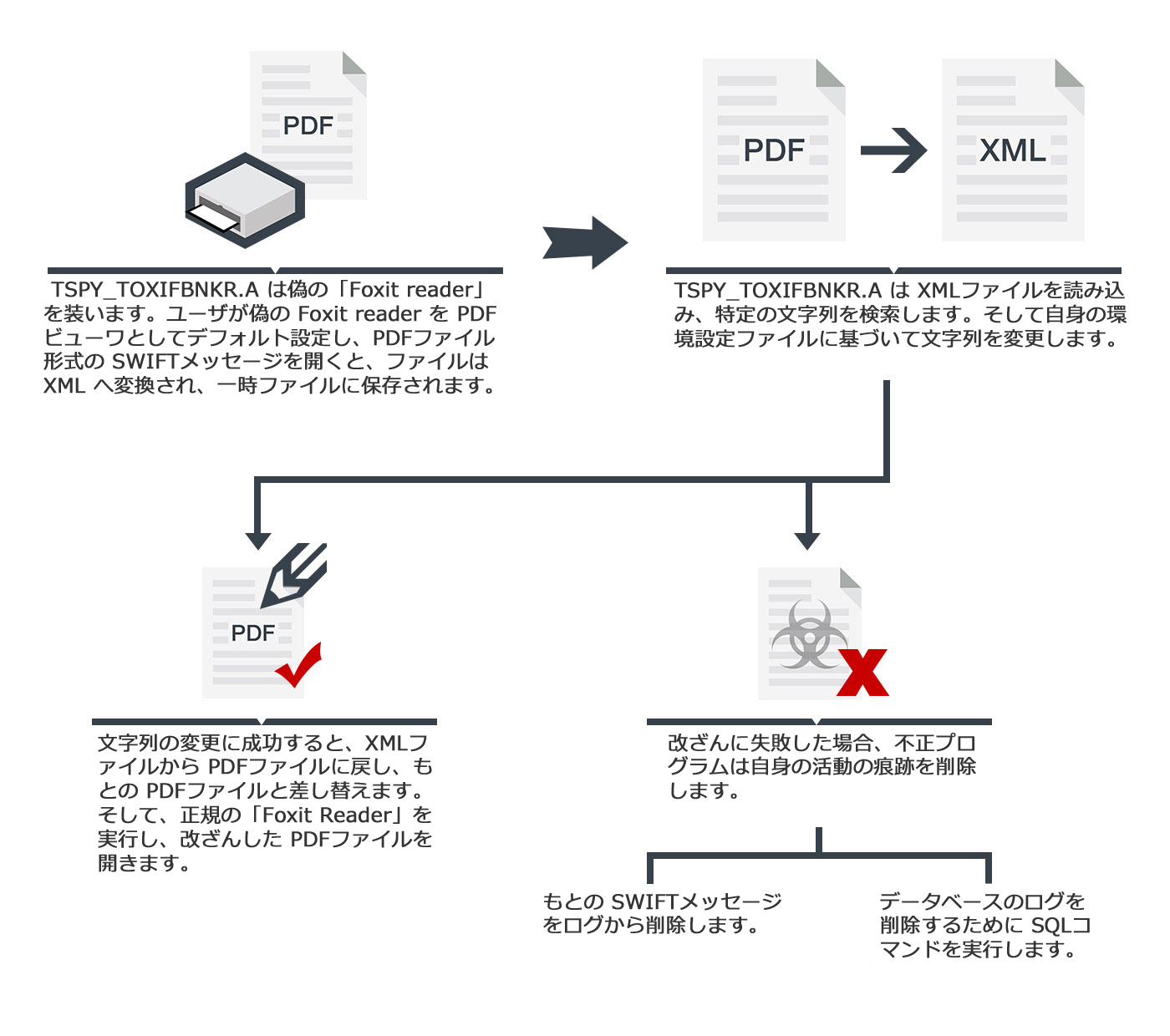

弊社は、ベトナムの銀行への攻撃で利用された不正プログラム(「TSPY_TOXIFBNKR.A」として検出)を解析しました。この不正プログラムは、SWIFT が導入されたシステム上で実行される場合、3つの主要な活動を行ないます。まず、PDFファイル形式の SWIFTメッセージによる銀行取引を改ざんします。ただし、この改ざんは、PDFファイル閲覧に偽の Foxit Reader が設定されているか、SWIFTメッセージを含む PDFファイルの開封時にユーザが偽の Foxit Reader を選択した場合のみに可能となります。次に、もし偽のFoxit Reader が設定もしくは選択されず、改ざんに失敗した場合は、この不正プログラムは自身の活動の痕跡を全て削除します。銀行取引の入出金データが含まれる表のデータログも削除対象となります。最後に、この不正プログラムは、不正活動を遂行した際、自身の活動の詳細を “%Temp%\WRTU\ldksetup.tmp” として一時ファイルに記録します。図1は感染経路を示しています。弊社は、この脅威を引き続き監視し、必要に応じて情報を更新していきます。

図1: 「TSPY_TOXIFBNKR.A」の感染経路

■ 推奨事項およびトレンドマイクロの対策

金融機関はあらゆる意味で利益の見込める標的です。攻撃の背後にいるサイバー犯罪者は、標的の銀行と SWIFT のプラットフォームについて時間をかけて調査し、SWIFT を悪用して銀行のネットワークに侵入する方法を計画しました。なお、従来の手法は、ネットワークに侵入して機密情報を窃取するか、不正プログラムを利用して窃取したユーザの個人情報をアンダーグラウンド市場で売ることでしたが、今回の事例では、背後にいる攻撃者の手法はそこから逸脱しています。

今回のサイバー銀行強盗の事例は、いかに銀行が攻撃に対して脆弱になり得るか、また、銀行を取り巻くセキュリティに隙がある場合いかに深刻な結果を招くかを示しています。また、海外送金の管理やアクセスなどあらゆる面で万全にしておくことの重要性も浮き彫りにしています。SWIFT は、同協会発表の声明のなかで、オンライン決済の管理およびメッセージング経路の監視を実施し、予防策として強固なパスワードによる保護を利用者にアドバイスしています。さらに同協会 CEO の Gottfried Leibbrandt 氏は SWIFT のセキュリティ強化を推奨し、ユーザが管理するソフトウェアのセキュリティ要件の強化や、ユーザ間情報共有の改善などを挙げています。

前回の記事では、セキュリティ対策とは単にチェックリストを埋めるだけの作業ではなく、業務のプロセス、従業員各自の心構えや態度として捉えることの重要性を指摘していました。今回の事例でも同様にサイバー犯罪の危険性を考慮し、従業員へのセキュリティ教育や研修、特に機密情報へアクセス権のある従業員に対する実施強化が推奨されます。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」は、SWIFTシステムを狙う脅威を検出することができます。法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」および「ウイルスバスター ビジネスセキュリティサービス」は、不正なファイルを検出することによって金融機関をこの脅威から保護します。

■ 感染が疑われる場合

以下のファイルが見つかった場合、「TSPY_TOXIFBNKR.A」の感染が疑われます。

- Foxit Reader.exe(正規のPDF閲覧ソフトはファイル名「FoxitReader.exe」(スペースなし)であることに注意)

- mspdclr.exe

- %Temp%\WRTU\ldksetup.tmp

- %Temp%\WRTU\LMutilps32.dat

ベトナムの銀行を襲った攻撃で利用された不正プログラムの SHA1ハッシュ値

- A1BC507B1C5C7A82E713554AFE0F4CECE900B6A2

- 781386119695d5d38bd533130d724c9abf6f4ff6

謝辞:BAE Systems の Sergei Shevchenko 氏と Adrian Nish 氏(不正プログラムの高度な解析結果の提供)

解析:Janus Agcaoili

【更新情報】

| 2016/06/01 | 18:00 | 本文の一部を更新しました。 |

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)