2016年2月17日、トレンドマイクロでは多言語に対応した暗号化型ランサムウェアを確認し「RANSOM_LOCKY」として検出対応しました。そしてこの 19日現在、このランサムウェアを拡散するマルウェアスパムを全世界で 24万通以上確認しています。トレンドマイクロのクラウド型セキュリティ技術基盤である「Smart Protection Network(SPN)」の統計によれば、19日現在、「RANSOM_LOCKY」は日本でも 60台以上からの検出が確認されており、国内にも流入している状態と思われますので注意喚起致します

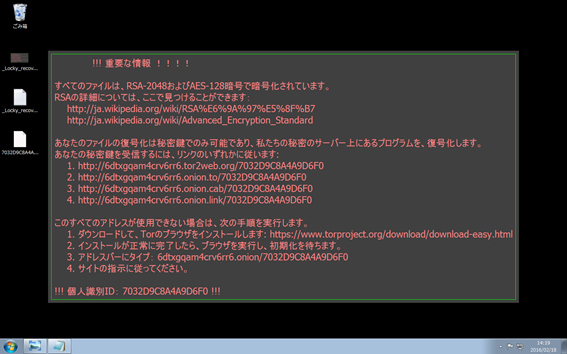

図1:「Locky」に感染した環境で表示される日本語メッセージ。ランサムウェアの用意した画像に壁紙が変更される

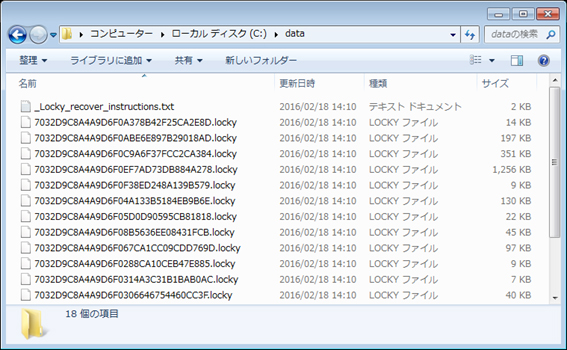

このランサムウェアは、感染すると壁紙を脅迫文の画像に変更し、すべてのファイルを暗号化したことを使用者に伝えます。感染環境で暗号化されたファイルはすべて拡張子が「.locky」に変更されます。

図2:「Locky」に暗号化されたファイルの例

トレンドマイクロの調査では「RANSOM_LOCKY」が行う暗号化は、他のランサムウェアである「CRYPTESLA」、「CRILOCK」などと共通のものであることを確認しています。これは、「RANSOM_LOCKY」は「CRYPTESLA」、「CRILOCK」などと同一のサイバー犯罪者による攻撃である、もしくはランサムウェアを使うサイバー犯罪者に共通の暗号化ルーチンを提供しているハッカーが存在することのいずれかであるものと推測されます。

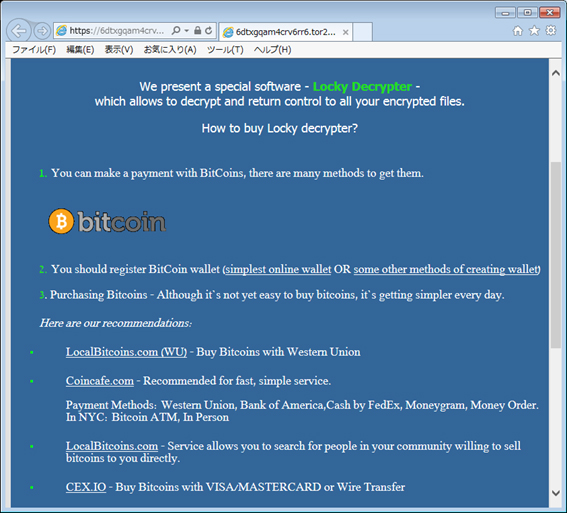

脅迫文の内容には、暗号化されたファイルを元に戻すための方法として、匿名ネットワークである Tor上のサイトへアクセスするよう指示があります。「RANSOM_LOCKY」が表示する脅迫文は多言語に対応していますが、誘導する Tor上のサイトは英語表示のみとなっています。サイトの表示は、利用者に復号プログラムを 0.5BTC(ビットコイン、2016年2月19日時点で日本円にして 2万4千円前後)で購入するように促す内容になっています。

図3:「Locky」が誘導する Tor上のサイトでの表示例

誘導サイトが英語表示であることからもわかるように、「Locky」は特に日本を標的とした攻撃ではなく、広く無差別に金銭を狙う攻撃が日本にも流入している状況と考えられます。「Locky」の拡散方法としては、マクロ型不正プログラムを添付した英語のマルウェアスパムが確認されています。添付のマクロ型不正プログラムは実行されると「Locky」を不正サイトからダウンロードし、感染させます。このマルウェアスパムは「Locky」が確認された 18日から 19日現在の1日間だけで、全世界で 24万件以上が確認されています。

| 件名例 | attn: invoice j-######## invoice 2016-######## per e-mail senden: rechnung-<ランダム英数字可変長>-<ランダム英数字可変長> |

| ファイル名 | invoice j -########.doc rechnung-<ランダム英数字可変長>-<ランダム英数字可変長>.xslx |

注:「#」は数字 1文字

■被害に遭わないための注意点

昨年からランサムウェアの標的として日本も狙われている傾向が明白になっています。今回の事例に限らず、広く一般のインターネット利用者を狙う不正プログラムの攻撃では、電子メール経由の拡散と Web経由(特に Web改ざんと不正広告)の 2つの経路が主な侵入手法となります。このため、一般的なウイルス対策だけでなく、Webとメールという二大侵入経路への対策を含む総合セキュリティ対策製品の使用が不可欠です。そして、脆弱性対策を含めてそもそもの不正プログラム対策を怠らないようにすると同時に、正しい脅威拡散の情報から電子メール受信者を騙す手口を学び、攻撃者の手口に乗らないような知見を持つことも対策として効果的です。

また、もしランサムウェアに感染してしまった場合のファイル暗号化の影響を最小限にするためにも、重要なファイルはこまめにバックアップしておくことを推奨します。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては SPN の機能である「ファイルレピュテーション(FRS)」技術により「W2KM_LOCKY」、「X2KM_LOCKY」、「RANSOM_LOCKY」などの検出名で順次検出対応を行っています。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」などのエンドポイント製品でのウイルス検出では「FRS」技術が使用されています。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスタークラウド 10」では、不正変更監機能の強化により、未知のランサムウェア(身代金型ウイルス)がデータを不正に暗号化したり、変更する動きを検知してブロックすることが可能です。

「E-mailレピュテーション(ERS)」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。

「Deep Discovery Analyzer」、「Deep Discovery E-Mail Inspector」などの製品に実装されたサンドボックス機能では、プログラムファイルの活動を解析することで検出対応前の不正プログラムであっても危険性を警告し、ブロックすることが可能です。

「Webレピュテーション(WRS)」技術では不正プログラムを拡散する危険性の高いWebサイトを評価し、通信をブロックします。

※調査協力:トレンドマイクロ Regional Trend Labs