勤務先の会社幹部から Eメールを受け取り、経費を送金するようにと指示されたら、あなたはどうしますか。

巧妙なソーシャルエンジニアリングを駆使した Eメールを送信して企業の PC に侵入し、従業員をだまして送金させる脅威は、企業に深刻な被害をもたらします。こうした脅威は「Business E-mail Compromise(BEC、ビジネスメール詐欺)」として知られており、世界各地で急増しています。2013年10月から 2015年8月の間だけでも 79カ国で 8,179 の企業がその対象となりました。

ビジネスメール詐欺は、サイバー犯罪者に莫大な利益をもたらします。米連邦捜査局(FBI)は、2015年、ビジネスメール詐欺に関連した Eメールに対して数回警告を出しました。FBI によると、ビジネスメール詐欺の対象となった企業は、海外の企業と取引している企業や、送金による支払いを定期的に行っている企業です。2015年2月までに被害を報告した企業は、合計 2,126社にのぼり、被害総額はおよそ 2億1500万米ドル(2016年1月27日現在、約200億5400万円)となりました。その後、同年8月には、被害を受けた企業は 8,170社まで膨れ上がり、被害総額は 8億米ドル(約944億円)近くまで増加しました。

こうした企業の 1社にならないために、企業はどのように保護したらよいでしょうか。

■ビジネスメール詐欺の基本的な手口

2014年5月、米国テキサス州の製造会社の経理担当者が自分の会社の最高経営責任者(CEO)から Eメールを受け取りました。Eメールには、取引企業からの電話を待つようにと指示があり、規則に反する恐れがあるため、この Eメールは他の社員と共有しないようにと書かれていました。最終的に、この企業はサイバー犯罪者に送金し、48万米ドル(約5,666万円)を損失しました。

ビジネスメール詐欺の手口として、「偽の請求書」、「取引先からの Eメール」、「CEO や会社幹部からの Eメール」の 3つがこれまでに知られています。この事例は、このうちの 1つにすぎません。サイバー犯罪者は企業のアカウントを乗っ取ると、請求書を送信して、自身の口座に振り込むよう指示します。

トレンドマイクロでは、ビジネスメール詐欺を利用するサイバー犯罪者は、オンライン上にある企業の Eメールを頻繁に探すことを確認しています。Webサイト上から企業でよく使われる「info@~」「admin@~」「sales@~」といった管理者や営業部門を表す Eメールアドレスを探したり、会社幹部の氏名からその Eメールアドレスを推測しようとするのは、マーケティング担当者や企業の顧客だけではありません。インターネット上で入手できる Eメールアドレスは無数にあり、ソーシャルメディアや企業の Webサイトには従業員の情報が公開されています。そのため、ビジネスメール詐欺を駆使するサイバー犯罪者は、攻撃対象とする人物を簡単に探すことができます。

■ビジネスメール詐欺を利用した過去の事例

2014年、サイバー犯罪者は、市販の検索ツールである「Email Spider」を用いて企業の Webサイト上にある Eメールアドレスを収集しました。特定のキーワードを利用して攻撃対象となりうる Eメールアドレスを検索し、ソーシャルエンジニアリングを駆使して、ビジネス取引を装った Eメールに重要書類を添付して送信しました。しかし実際のところ、この添付ファイルはキー入力操作情報を収集する不正プログラム(キーロガー)で、システム情報やキー入力操作情報、パスワードやユーザ名といったブラウザに保存された情報を窃取しました。

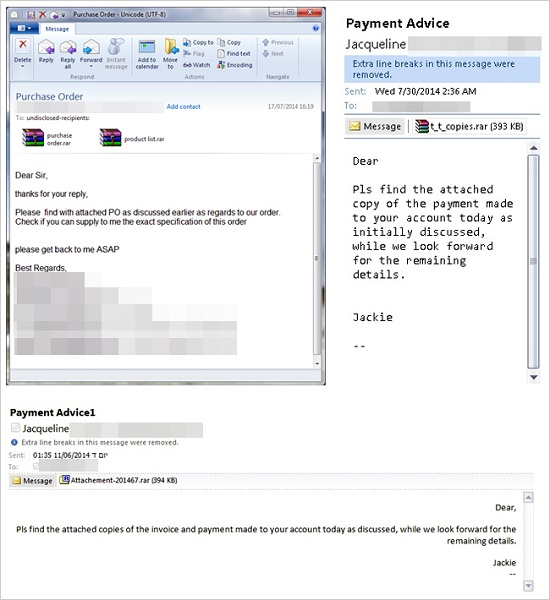

図1 は、「Predator Pain」や「Limitless」などのキーロガーを利用するサイバー犯罪者が ビジネスメール詐欺 で用いた「取引先を装う偽の請求書」の例です。

図1:「Predator Pain」および「Limitless」を利用するサイバー犯罪者が送信した Eメールの例

しかし、ビジネスメール詐欺に関連したソーシャルエンジニアリングのすべてが、不正プログラムを添付した Eメールをすぐに送信するわけではありません。市販のキーロガーである「HawkEye」を利用した 2人のナイジェリアのサイバー犯罪者の事例を弊社が検証したところ、時間をかけて対象とする人物に近づく傾向が増えていることが確認できました。

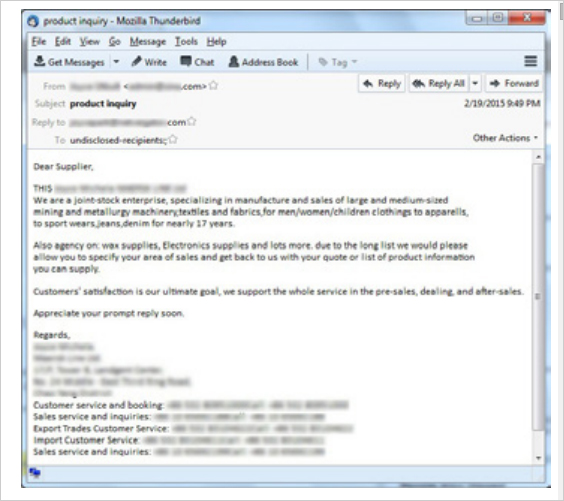

サイバー犯罪者は、対象とした人物に簡単な問い合わせを送信し、その後 Eメールで何通かやり取りをします。そして、ビジネス取引ができる頃合いを見計らって、キーロガーを添付した Eメールを対象者に送信し、PC に感染させます。

図2:「HawkEye」のサイバー犯罪者が送信した Eメール。不正プログラム送信前に信頼関係を構築

ビジネスメール詐欺はサイバー犯罪者に大金をもたらします。長い時間をかけて攻撃対象者をだます手法は、企業のネットワークに侵入し、情報を窃取するための手段にすぎません。潤沢な資金を持つ企業の Eメールアドレスをオンライン上で入手して、「Email Spider」のような検索ツールを駆使し、「HawkEye」のようなキーロガーを備えることで、サイバー犯罪者はあらゆる規模の企業にビジネスメール詐欺を仕掛けることができます。

■トレンドマイクロの対策

企業が送金する際には、2段階の認証プロセスを追加することを検討するとよいでしょう。例えば、別の通信手段やデジタル証明を使用するなどです。また、セキュリティ企業や政府機関から報告される新しい脅威に関する情報は、従業員に常に周知するようにして下さい。

IT管理者だけでなく、すべての従業員は、ビジネスメール詐欺で利用される手口を知る必要があります。受信した Eメールはすべて慎重に確認する、請求書の支払いをする前に別の通信手段で相手先に確認する、スパムメールは直ちに削除するなどの Eメールの正しい使用法を実践して下さい。また、FBI では、「返信」の代わりに「転送」を選択し、連絡先の Eメールアドレスを手入力して、正しい Eメールアドレスであることを確認することを推奨しています。

IT管理者は、Eメールに関連したセキュリティ対策製品をインストールし、ビジネスメール詐欺に関連した不正プログラムが侵入するのを防ぐことができます。弊社の「InterScan Messaging Security Virtual Appliance」は、ビジネスメール詐欺で利用されるソーシャルエンジニアリングを駆使した Eメールから企業を保護します。また、「Deep Discovery Analyzer」は、Eメールを利用する不正プログラムを検出します。こうしたセキュリティ対策の導入と Eメールの正しい使用により、ビジネスメール詐欺に関連した攻撃を検出し、防御することが可能になります。

【更新情報】

| 2016/08/30 | 11:25 | タイトルおよび本文の一部を更新しました。 |

参考記事:

- 「Battling Business Email Compromise Fraud: How Do You Start?」

by Ryan Flores (Threat Research Manager)

関連情報:

- ビジネスメール詐欺の被害に遭わないために、知っておくべき兆候

/archives/14552 - 世界中で被害が拡大する ビジネスメール詐欺(BEC)の脅威

https://resources.trendmicro.com/jp-docdownload-m006-bec.html

トレンドマイクロでは、新たな脅威 BEC がどういったものか、その手口や最新の被害状況について解説するとともに、法人組織が検討すべきセキュリティ対策について紹介したホワイトペーパーを公開しています。詳細については、こちらを参照してください。

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)