トレンドマイクロでは、2014年2月以降、さまざまなアプリケーションに存在する脆弱性を利用した標的型攻撃により、さまざまな企業・団体への侵入があったとの複数の報告を受けています。今回、弊社が確認した標的型攻撃キャンペーン「Siesta」について本ブログで報告します。この「Siesta」は、2013年5月に報告した標的型攻撃キャンペーン「Safe」(英語情報)と同様に、攻撃が密かに実行され、監視の目をくぐり抜けたようです。「Siesta」を展開した攻撃者は、複数の不正プログラムを利用し、特定の企業・団体を標的にしました。狙われた産業は以下のとおりとなります。

- 消費者向け商品およびサービス

- エネルギー

- 金融

- 医療・保健関連

- メディアおよび電気通信

- 行政機関

- 防衛関連企業

- 運輸

攻撃者は、組織のネットワークに侵入するために、常に複雑な攻撃手法を駆使するわけではありません。彼らは標的者を罠にかけるために、今回の事例のように基本的なソーシャルエンジニアリングの手口を利用することもあります。

■標的型攻撃キャンペーン「Siesta」の実態

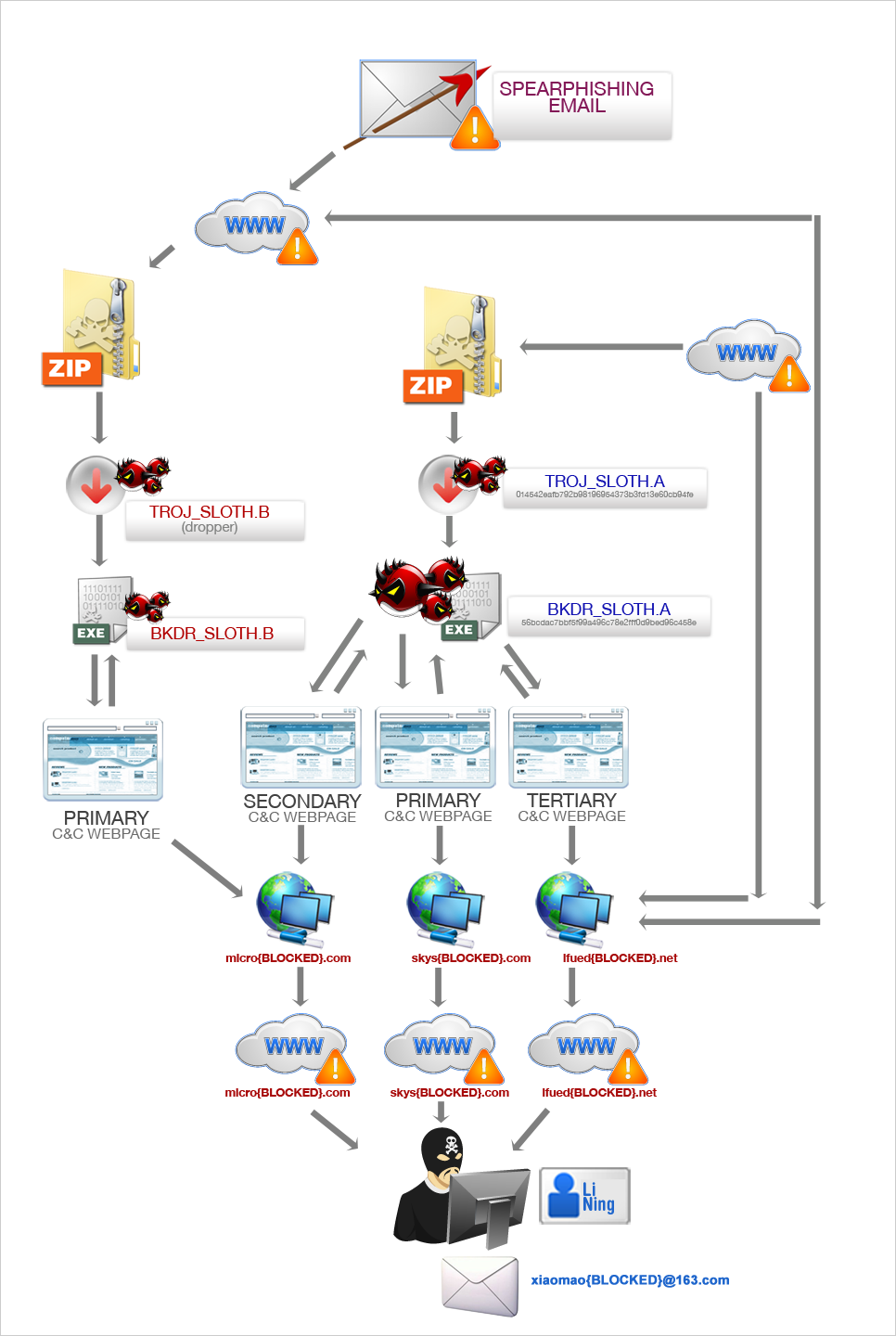

弊社は現在、ある企業の幹部に宛てたスピアフィッシングメールを送信した攻撃者に関する事例を調査しています。これらのスピアフィッシングメールは、企業内の社員のメールアドレスになりすまして送信されました。今回の攻撃キャンペーンでは、添付ファイルや書類を用いた攻撃を利用するかわりに、正規のように見えるリンクを通じて、不正プログラムをダウンロードさせています。

標的とした人物にファイルをダウンロードさせるために、攻撃者は、下記のように標的の企業名に続く URLパス配下の圧縮ファイルを利用します。

http://<不正なドメイン>\<企業名>\<正規の圧縮ファイル名>.zip

問題の圧縮ファイルには、PDF形式の文書に装った実行ファイル(「TROJ_SLOTH」の亜種として検出)を含んでおり、これが実行されると、正規の PDFファイルが作成され、開きます。この PDFファイルは、標的とされた企業の Webサイトから取得したものと思われます。この正規の PDFファイルに加えて、別の不正なファイルも裏で作成・実行されます。

この不正なファイルは、トレンドマイクロの製品では「BKDR_SLOTH.B」として検出され、「google<省略>.exe」というファイル名です。このバックドア型不正プログラムは、自身のコマンド&コントロール(C&C)サーバである「http://www.micro<省略>.com/index.html」に接続します。なお、現在調査中のため、現時点ではハッシュ値やファイル名は公開できません。

この時点から、「BKDR_SLOTH.B」は攻撃者からの追加のコマンドを待ちます。「BKDR_SLOTH.B」が受信する、暗号化されたコマンドは以下のとおりです。

- 「Sleep」

- 問題のバックドア型不正プログラムを指定された時間(分)だけ実行を停止させるコマンド

- 解析中に、“sleep:120”のコマンドを確認。このバックドア型不正プログラムは、再び C&Cサーバへ接続する前に、2時間実行を停止する

- 「Download」

- バックドア型不正プログラムが、特定の URL から実行ファイルをダウンロードし、実行させるコマンド。多くの場合、Win32 の実行ファイルがダウンロードされる。

今回の攻撃キャンペーンで利用された C&Cサーバは、最近登録されており、短期間しか利用されていません。そのため、不正プログラムの活動を追跡するのが困難になっています。

弊社の調査によると、今回の攻撃キャンペーンで利用されたバックドア型不正プログラムの亜種は 2つです。これらの不正活動はまったく同じではありませんが、ほぼ同一のものです。

これらの亜種の 1つは、”Questionaire Concerning the Spread of Superbugs February 2014.exe(SHA1:014542eafb792b98196954373b3fd13e60cb94fe)”です。この亜種は”UIODsevr.exe”を作成します。これは、「BKDR_SLOTH.B」に似た不正活動を行うバックドア型不正プログラムで、「skys<省略>com」にある C&Cサーバと通信します。これらの亜種は、トレンドマイクロでは「BKDR_SLOTH.A」として検出されます。

どちらの亜種も、「Sleep」を呼び出します。これは、不正プログラムの実行をさまざまな期間で停止させます。今回のキャンペーンが「Siesta」と呼ばれているはそのためです。「Siesta」はスペイン語で「昼寝」を意味します。コマンドは、下記のようにさまざまなキーワードを利用し、HTMLページを通じて送信されます。

亜種 1

接頭語:“>SC<”亜種 2

接頭語: “longDesc=”

接尾語: “.txt”

弊社の解析で確認した「BKDR_SLOTH」のコマンドは、以下のとおりです。

亜種 1

“run1” – リモートシェルを開く

“run2” – URL1 からのシェルコマンドをパイプする

“run3” – URL2 からのシェルコマンドをパイプする

“http” – C&Cサーバ からのシェルコマンドをパイプする

“x_” – 指定された時間(分)だけ実行を停止する亜種 2

“sleep:” – 指定された時間(分)だけ実行を停止する

“download:” – C&Cサーバからの別の実行ファイルをダウンロードし、実行する

■属性:

キャンペーンや攻撃手法の属性を把握するのは、しばしば困難となります。弊社では、ハッシュ値や C&Cサーバ、登録者、コマンド、その他の情報を調査し、今回確認したキャンペーンを特定することができました。

|

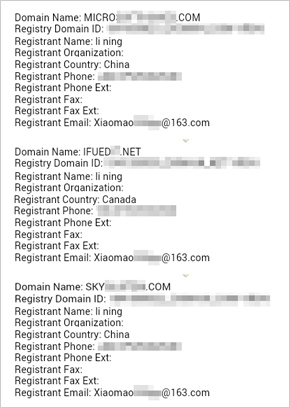

今回の攻撃キャンペーンを調査している過程で、作成された不正プログラムを解析しました。そして弊社は、「sky<省略>.com 」の登録者が、「micro<省略>.com 」の登録者と同一であることを直ちに確認しました。この登録者は、「Li Ning」やその他の名前を使って、「xiaomao<省略>@163.com」というメールアドレスを利用していました。また、この人物は、最近 79 のドメインを新たに登録しており、同一のメールアドレスで登録されていたドメインは、およそ 17.000 のドメインです。

|

■結論:

標的型攻撃から企業の重要なデータを守るためには、早期に攻撃を検出することが重要となります。組織や大手企業は、ネットワーク監視ソリューション製品「Trend Micro Deep Discovery」のような、脅威から保護する基盤が必要でしょう。こうしたソリューションは、さまざまなセキュリティ技術や、世界的な「スレットインテリジェンス」を通じて、標的型攻撃からの危険を軽減させます。「Trend Micro Deep Discover」は、「カスタムディフェンス」ソリューションの中核を担っており、攻撃のライフサイクルを通じて、世界的、地域的なリアルタイムのインテリジェンスを提供します。これにより、IT管理者は、対応する攻撃の本質を理解することができるでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。ユーザは、Eメールやリンクを開けるときには十分に注意して下さい。

※協力執筆者:Kervin Alintanahin、Dove Chiu および Kyle Wilhoit

参考記事:

by Maharlito Aquino (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)