「簡単に大儲けできる」-これは、「Business Email Compromise(ビジネスメール詐欺、BEC)」の手口がサイバー犯罪者に好まれる理由を簡潔に表したものです。事実、この手口は大いに利用されています。2016年6月の米連邦捜査局(FBI)の発表によると、2013年10月から 2016年6月におけるBEC による被害総額は約31億米ドル(約3245億円。2016年6月17日のレートで換算)に達し、BEC による被害が増大していることを明らかにしています。トレンドマイクロは、BEC は 2017年も継続する脅威であり、さらに標的を絞り込んだ詐欺に利用されると予測しています。

BEC の1つである「CEO詐欺」では、サイバー犯罪者が企業や組織の役員のメールアカウントを偽装し、あるいは乗っ取り、自身の口座へ資金を送金させる指示メールを送信します。技術的には高度なものではなく、企業はそのような手口に対する防衛を強化することができます。その1つは、メールの本文から CEO詐欺であるかどうか判断できるようにしておくことです。この記事では、注視するべきポイントを説明します。

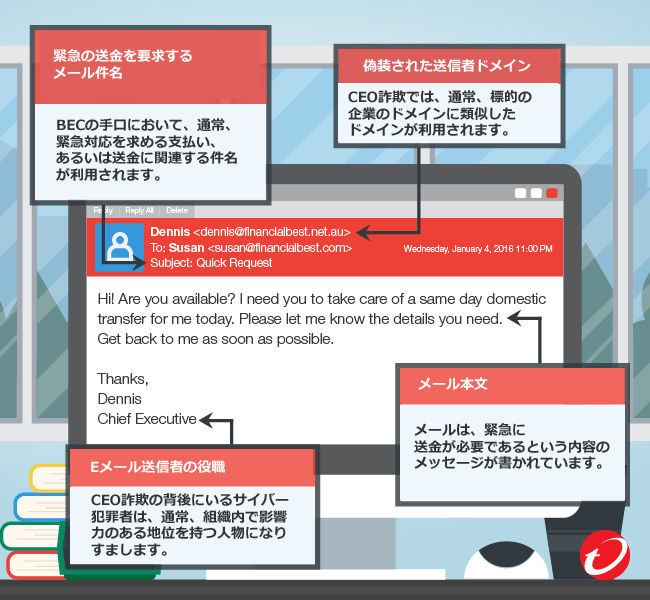

■偽装された送信者ドメイン

CEO詐欺では通常、標的とする企業のドメインに類似したドメインを登録し利用しています。標的のメールアドレスが “name@company.com” のような場合、攻撃者は “name@company.au.net “ など、類似したドメインを利用するか、“name@cmpny.com” のようにわずかにつづりを変えたものを利用することがあります。

■緊急送金を要求するメール件名

トレンドマイクロの検出から、CEO詐欺 の手口では、通常、支払や送金が緊急に必要であることを意味する件名が利用されることが確認されています。

- Payment – Important(支払いについて – 重要)

- Payment Notice(支払通知)

- Process Payment(支払処理)

- Quick Request(迅速対応依頼)

- Fund Payment Reminder(資金支払リマインダ)

- Wire Transfer Request(電子送金依頼)

- Bank Transfer Enquiry(銀行振込の問い合わせ)

■メール送信者の役職

CEO詐欺の背後にいるサイバー犯罪者は、通常、企業や組織内で影響力を持つ人物になりすまします。トレンドマイクロのデータによると、CEO詐欺で利用されるEメールは、通常、設立者や社長、最高業務執行責任者(COO)、最高経営責任者(CEO あるいは Chief Executive)などから送信されたメールを偽装しています。

■メール本文

サイバー犯罪者は、緊急に送金が必要であるように見せかけます。また、そのような送金取引用に普段使用される口座とは異なる口座への送金を要求することも特徴です。これらの兆候に注意してください。

メッセージは不自然に見える場合もありますが、本物のように見せるためのソーシャルエンジニアリングの手法が利用されている場合、自然で時宜にかなったメッセージに見えることもあります。そのようにして、メールを受信した担当者が、特に確認せずに送金の要求に応じるように仕向けます。ですから、担当者は、普段から慎重に確認することが重要です。特に、資金、支払、送金などに関わるEメールでの対応をする場合には、十分に注意しましょう。

■CEO詐欺の被害に遭わないためには

これらのCEO詐欺の危険信号は明白に見えますが、実際にはほとんどの場合、容易に見分けることができません。サイバー犯罪者は Eメールをできるだけ本物に見えるように細工しています。たとえば、メールのドメインは、標的の企業や組織、あるいは他の正規の会社が使用するドメインを模倣して正規のメールに偽装します。サイバー犯罪者はまた、組織全体および内情を十分に調査するために、ソーシャルエンジニアリングの手法やその他の情報収集手段を利用します。

このような兆候を見逃さないようにする以外にも、企業や組織を CEO詐欺による被害に遭わないための注意事項を以下に挙げます。

- メールのやりとりをしている相手と、内容について常に確認してください。送金指示関連の場合は特に注意してください。CEO詐欺の手口では、乗っ取られた Eメールアカウントが利用されている場合があることにも注意してください。そのため、Eメール以外の通信方法による確認が必要になります。Eメール以外での確認方法には、電話、ショートメッセージ、チャットのプログラムやアプリを利用した通信などが含まれます。

- 返信ボタンをクリックする代わりに、転送機能を使用して、連絡先リストから返信先の Eメールアドレスを入力するか、または選択します。このようにして、偽の Eメールアドレスに返信することを防ぐことができます。

- メールのセキュリティ対策を検討してください。厄介な点として、CEO詐欺の手口で利用される Eメールには、いつも不正なプログラムなどが添付されているとは限りません。その点を考慮して、危険な添付ファイルを検出するだけでなく、ソーシャルエンジニアリングやメッセージ文脈からの判断による検出対応が可能なメールセキュリティソリューションの導入をお勧めします。

■トレンドマイクロの対策

各従業員が BEC のなりすましメールを見逃すことのないよう取り組む一方で、BEC から組織を保護するために、メールセキュリティソリューションの導入が役立ちます。トレンドマイクロは、中小・中堅・大企業すべてを、BEC から保護します。「InterScan Messaging Security Virtual Appliance™」 と「Trend Micro Hosted Email Security™」に含まれる技術「ソーシャルエンジニアリング攻撃からの保護」は、機械学習を利用してメールメッセージ内のソーシャルエンジニアリング攻撃に関連する疑わしい動作を検出し、また、ビジネスメール詐欺関連マルウェアを検出します。これらエンドポイントとメールセキュリティ対策は、クラウド型セキュリティインフラ「Trend Micro Smart Protection Network」によって提供されています。

トレンドマイクロでは、新たな脅威 BEC がどういったものか、その手口や最新の被害状況について解説するとともに、法人組織が検討すべきセキュリティ対策について紹介したホワイトペーパーを公開しています。詳細については、以下のページを参照してください。

世界中で被害が拡大する ビジネスメール詐欺(BEC)の脅威:

https://resources.trendmicro.com/jp-docdownload-m006-bec.html

参考記事:

- 「Red Flags: How to Spot a Business Email Compromise Scam」

by Trend Micro

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)