トレンドマイクロは、標的型サイバー攻撃キャンペーン「IXESHE(アイスシ)」を2012年から監視しています。2009年に活動を開始したこのキャンペーンは、東アジア圏の政府機関や企業、ドイツの企業を主に標的にしてきました。しかし、今回その手口を変えて、再び米国のユーザを標的にしているようです。

新しく確認された今回の検体では、「IXESHE」が利用する不正プログラムの C&Cサーバとの通信および暗号化方式といった基本的な活動にも変更が施されています。他にも改良点が徐々に追加されているとはいえ、全般的に見て、以前「IXESHE」で確認されたものと類似しています。

米国のユーザを標的とした今回の攻撃では、2009年以降台湾で確認されている「IXESHE」の亜種で「IHEATE(アイヒート)」として検出されるバックドア型不正プログラムが利用されていました。そしてこの「IHEATE」は、従来の「IXESHE」とはいくつかの相違点が見られます。両者は、別々の C&C通信形式と暗号化方式を利用します。

弊社が確認した「IHEATE」の検体の一例では、C&Cトラフィックの一部に “EMC112” という文字列が含まれていました。こうした文字列は、さまざな攻撃キャンペーンを識別するためによく用いられています。この場合、文字列に含まれる112はこの検体のコンパイルされた日付の1月12日を示しています。

弊社で取得したこの検体が接続する C&Cサーバのドメインは、2004年に初めて登録されたものですが、2015年12月に変更されています。これは、攻撃者が元の登録者になりすまし、必要に合わせて情報を変更したことを示しています。

■ 詳細情報

「IXESHE」は、主に東アジア圏の政府組織、電機メーカ、そしてドイツの電気通信事業会社を標的にした悪名高い標的型サイバー攻撃キャンペーンです。「IXESHE」の標的には主要20カ国・地域(G20)首脳や、ニューヨーク・タイムズ社も含まれています。「IXESHE」は、脆弱性や、文字を右から左に向かって読ませる Unicode の機能「Right-to-Left Override(RLO)」利用した偽装文書ファイルによりユーザを狙うことで知られています。

弊社で確認した検体の SHA1ハッシュ値は 3de8ef34fb98ce5d5d0ec0f46ff92319a5976e63 でした。弊社ではこれをバックドア型不正プログラム「BKDR_IHEATE」として検出対応しています。標準的な「IXESHE」の場合、通常、HTTP を経由し Base64形式でエンコードされた不正プログラムを利用して C&Cサーバと通信しますが、「IHEATE」は TCP 経由で C&Cサーバと通信します。なお、 “HEATE” とは、「IHEATE」ファミリの亜種がサーバへ送信するコマンドで、まだオンラインであると通知する役割をします。弊社はこのコマンドから、そして「IXESHE」ファミリと関連付けるため、「IHEATE」と名付けました。

弊社では、「IXESHE」は、暗号化の動作が亜種ごとに異なっていますが、復号された後の結果等は、どの亜種も類似していることを確認しています。

■ 情報収集

今回の「BKDR_IHEATE」は、インストールされると、感染PC から窃取した情報を以下の形式で C&Cサーバに送信します。

すべての検体に同一の識別用文字列が含まれるわけではありません。文字列はプロセスID であったり、ユーザの情報であったり、不正プログラムがコンパイルされた日付であったりします。今回の「IHEATE」の検体では、“EMC112” という文字列も利用されていました。112の部分は、コンパイルされた日付が2016年1月12日03時22分27秒であることから、不正プログラムのコンパイル日を表していると推測されます。

「IHEATE」の背後にいる攻撃者は、これらの文字列を利用して標的から窃取する情報を取捨選択します。このように特定の文字列を利用することで、C&Cサーバへ通信するトラフィックを簡単に制御できます。

なお、以下のように上記とは若干異なった形式が利用される場合もあります。

- スペースなし:“[ コンピュータ名]|[ ユーザ名]|[IP]|[ OSのバージョン]|[文字列]”

- 区切り文字を変更:“* [コンピュータ名] * [ユーザ名] * [IP] * [OSのバージョン] * [文字列]”

■ バックドア機能のコマンド

「IHEATE」は、下記のとおり、標準的な「IXESHE」とほとんど同じコマンドを利用します。なお、これらは大文字と小文字を区別しません。

- /WINCMD %s – コマンドを実行し結果を出力する

- /GETCMD %s – Cmd.exe をコピーして改称する

- /DISK – 全ドライブを表示する

- /CD – 現在のディレクトリを出力する

- /CD %s – ディレクトリを変更する

- /DIR %s – ディレクトリを閲覧する

- /DEL %s – ファイルを削除する

- /GETFILE %s – ファイルをアップロードする

- /PUTFILE %s – ファイルをダウンロードする

- /TASKLIST – 実行中のプロセスを列挙する

- /TASKKILL %s – 実行中のプロセスを終了する

- /SHUTDOWN – 不正プログラムを終了する

- /SLEEP %s – 指定された一定時間(分)一時停止またはスリープする

■ 暗号化

「IXESHE」は C&Cサーバへの通信とバックドア活動という点ではどの亜種も共通していますが、暗号化の手法は、亜種によって大きく異なります。同じ傾向は、「IHEATE」でも見られ、それぞれ独自の暗号化手法を実行します。

以下のトラフィックは、「IHEATE」に感染した PC とその C&Cサーバとのトラフィックを再現したものです。PC から C&Cサーバへのトラフィックは赤、C&Cサーバから PC へのトラフィックは青で表しています。C&Cサーバが PC へ、”/DISK”というコマンドを送信しているのがわかります。

図1:キャプチャされた「IHEATE」のトラフィック

赤で示された感染PC から C&Cサーバへのトラフィックの前半部分は、以下のように説明されます。

- 最初の6バイトは、暗号鍵がハードコードされた部分です。ここでは “36 59 6d 56 7c 22” が該当します。弊社が確認した「IHEATE」の他の亜種では、10バイトの鍵長のものもいくつか存在します。

- 続く8バイトは、暗号鍵のうちランダムに生成された部分です。ここでは “b0 84 e8 44 a4 55 85 c7” が該当します。同様にこの部分が10バイトである亜種も存在します。

- 続く2バイトは、暗号化されたデータの長さを表しています。ここでは “61 8a” が該当します。データは、ランダムに生成された暗号鍵を利用し、共通暗号化方式 RC4形式で暗号化されています。

- 残りの箇所はデータ部分です。この部分も、ハードコードされた部分とランダムに生成された部分を連結した暗号鍵を用いて、RC4形式で暗号化されています。

次の青で示された部分は、C&Cサーバから感染PC への応答です。以下のように説明されます。

- 暗号化プロセスは、感染PC から C&Cサーバへの通信に利用するものと同じです。

- 暗号鍵のハードコードされた6ビット部分は、上述した感染PC が利用するものと同一でなければなりません。鍵が合わなければ接続できません。

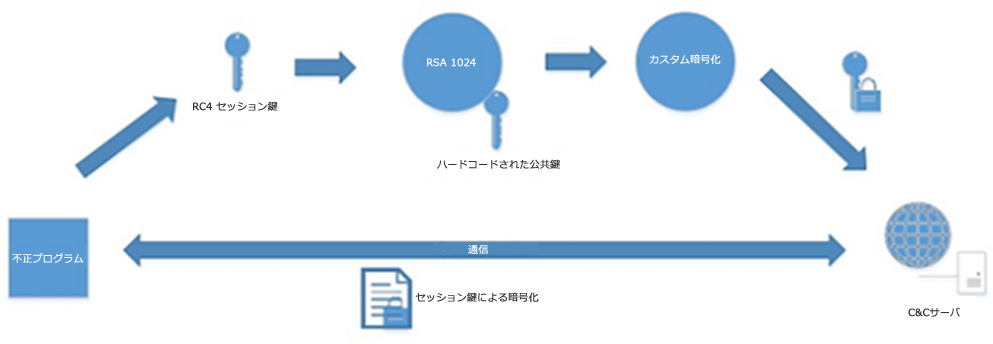

しかし、さらに最近確認された「IHEATE」の検体は、もう1つの手法を追加します。これらは非対称暗号化を使います。

- C&Cサーバと通信する前に、不正プログラムに感染した PC がランダムなセッション鍵を生成します。

- 感染PC は、不正プログラムの中にハードコードされている1024ビットの RSA公共鍵を使ってセッション鍵を暗号化します。

- 感染PC は、カスタム暗号化により、送信するデータを暗号化します。

- さらに、C&Cサーバへ送信したデータは、事前に生成されたセッション鍵を使って RC4で暗号化されます。

図2:「IHEATE」が利用する非対称暗号化

■ ファイルのプロパティ

“EMC112”で識別できる「IHEATE」の検体は、以下のように Media Player の正規のファイル(拡張子「DLL」)を装い、検出を回避します。

図3:Media Player の「DLL」ファイルになりすます「IHEATE」のプロパティ情報

■ コマンド&コントロール(C&C)サーバ

「IXESHE」は、感染したホストサーバを自身の C&Cサーバに利用することで知られていましたが、「IHEATE」も同様の活動をします。

“EMC112” で識別される「IHEATE」の検体には、その C&Cサーバの場所として、「cknew[.]{abused domain}[.]com 」というサブドメインが含まれていました。このドメインには、もとのドメイン登録者のものと思われる個人のブログが含まれており、この登録者は2004年に登録してから継続してこのドメインを利用しているようです。弊社は、この登録者が「IHEATE」と関わりを持つと考えていません。むしろ攻撃者が、登録者の個人情報を窃取してアカウントを乗っ取り、サブドメインを設定したものと推測します。このサイトは2015年中頃の一時期を除いて休止していましたが、2016年になって再開されています。

他の「IHEATE」の検体にも興味深い挙動が確認されています。ある検体では、偽の C&Cサーバのアドレスがコードに埋めこまれていました。

図4:コードに埋め込まれた偽の C&Cサーバ

このアドレスは実際の C&Cサーバのアドレスではなく、感染PC が利用するポートを算出するために利用されます。例えば、この場合のポート番号443を「 (24*18)+11」として示しています。他の攻撃においても、同様の手法が確認されています。

「IHEATE」が利用する他のドメインも、「IXESHE」が利用するサーバと重複していました。2つのドメイン「ipv6pro[.]root[.]sx」 および「gimeover[.]psp-moscow[.]com」は、「IHEATE」に利用され、IPアドレス「200[.]93[.]193[.]163.」に解決されています。ほぼ同時期に「IXESHE」も、これらの同サーバを利用しています。唯一異なる点は、「IXESHE」の場合、ドメイン「skype[.]silksky[.]com」ドメインにアクセスして同サーバを利用していることです。

■ まとめ

「IXESHE」やそこから派生した「IHEATE」の脅威は、いずれもまだ勢いが衰えておらず、時間の経過とともに改良され、変化を繰り返しています。弊社はこの脅威を引き続き監視し、必要に応じて情報を更新していきます。

※協力執筆者:Razor Huang および CH Lei

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)