イタリア企業「Hacking Team」への攻撃で漏えいした情報から、トレンドマイクロは、Windows に存在する新たなゼロデイ脆弱性を確認しました。弊社から報告を受けた Microsoft は、その後、定例外のセキュリティ情報となる「MS15-078」で、この脆弱性「CVE-2015-2426」を修正する更新プログラムを公開しました。この脆弱性は、Windows Vista、Server 2008以降のサポート中のすべてのバージョンに影響を与えます。セキュリティ情報によると、この脆弱性を利用することにより、権限昇格の他、任意のコードが実行される恐れがあります。なお、今回の更新プログラムは、すでに公開された「MS15-077」の置き換えとなります。「MS15-077」は、今回の更新プログラムでは対象外の Windows Server 2003 が含まれているため、この更新により、サポートが終了したサーバ用OS も危険にさらされる可能性があります。

この脆弱性が利用されることにより、Windows上でローカル権限昇格が実行される恐れがあります。この脆弱性を利用する攻撃者は、ユーザに気付かれずにシステム権限でルートキットやブートキットを PC に感染させることが可能です。また、遠隔から感染PC を制御することも可能にします。

Hacking Team から漏えいした情報によると、Adobe Type Manager フォント ドライバー “ATMFD.dll“ のメモリ破損により、Windows8.1 の64ビット版上で権限昇格を行います。これは、カーネルに存在する脆弱性を突き、Chrome のサンドボックスをも回避できる完全な攻撃です。「Proof-of-concept(PoC、概念実証型エクスプロイト。実際に有効な攻撃ができることを実証している攻撃コード)」では、”winlogon.exe” 下のシステム権限で Windows の電卓 “calc.exe” を実行することが可能です。

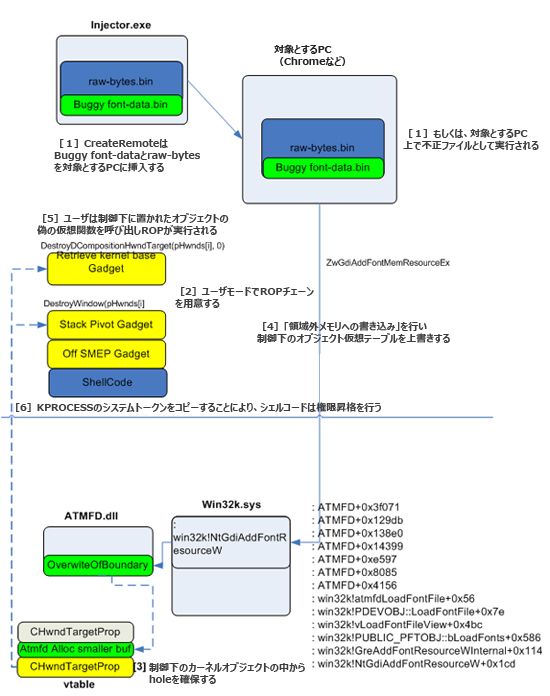

図1 は、漏えいした情報および弊社の行ったソースコードの解析を元にした、今回の脆弱性を利用した攻撃の全体像です。

図1:今回の脆弱性を利用した攻撃の全体像

バイナリファイルに埋め込まれる特別な細工がされた Open Type フォント(OTF)のフォント情報ファイルが、Chrome のブラウザといった PC のプロセスに組み込まれるか、もしくはそうしたプロセスから実行される可能性があります。今回の脆弱性は、カーネルモードの ”ATMFD.dll“ に存在する「領域外メモリへの書き込み」の脆弱性です。「ZwGidAddFondMemReosurceEx」を呼び出し、特別に細工された OTF のフォント情報を処理します。この脆弱性を利用することにより、オブジェクト「CHWndTargetProp」に関連する制御下に置かれたカーネルの GUI が、カーネルモードの仮想テーブルを含めて上書きされる可能性があります。

「win32k.sys」およびカーネルのカーネルモードのガジェットアドレスを含む ROPチェーンを、ユーザモードであらかじめ用意します。POC では、「win32k.sys」のアドレスを取得するために、カーネルの情報を漏えいさせる別の脆弱性が利用されています。これらの ROPチェーンは、ユーザモードから偽の仮想関数を呼び出すことで簡単に実行できます。ROP から「Supervisor Mode Execution Protection (SMEP)」を解除することにより、ユーザモードでの権限昇格のシェルコードがカーネルモードで実行され、システム権限でどのようなプロセスも許可されるようになります。

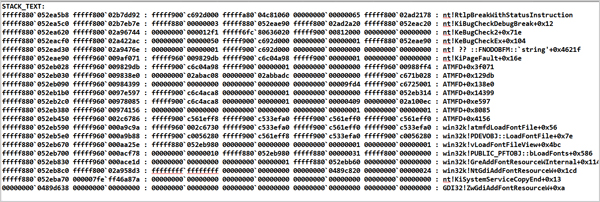

領域外メモリへの書き込みの脆弱性に関しては、PC内の OTF のフォント情報の内部構造を処理する “ATMFD.dll” が、カーネルモードで「NtGdiAddFondResrouceW」を呼び出します。下記は、弊社のテスト環境、Windows 7(x64 build 7601)でカーネルのヒープバッファが最初にオーバーフローする時のコールスタックをバックトラック(後戻り)したものです。

ATMFD+0x3f071:

fffff960`009af071 4c8951e8 mov qword ptr [rcx-18h],r10 ds:84af:d000=????????????????

図2:領域外メモリへの書き込みのコールスタック

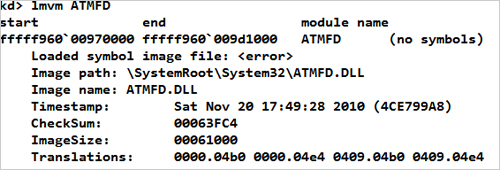

図3:”ATMFD.dll” のバージョン

今回の脆弱性は、Adobeコンポーネント “ATMFD.dll” に存在するローカル権限昇格を行う新たな深刻なゼロデイ脆弱性で、特にブラウザのサンドボックスを効果的に回避します。前回確認された脆弱性は、”ATMFD.dll” の内部関数を呼び出すことで利用される整数オーバーフローの脆弱性でしたが、今回の脆弱性は、特別に細工された OTF のフォント情報を処理するときに利用される領域外メモリの書き込みの脆弱性です。

なお、Hacking Team から漏えいした情報から POC が確認されていますが、実際の攻撃は確認されていません。新しい情報が入り次第、本ブログにてお知らせします。

Microsoft はこの脆弱性に対応したセキュリティ情報「MS15-078」を公開したばかりです。ユーザは直ちに更新プログラムを適用して下さい。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のお客様は、以下のフィルタを適用することにより、問題のゼロデイ脆弱性を利用した攻撃から保護されます。

- 1006903 – Adobe Font Driver Memory Corruption Vulnerability (CVE-2015-2426)

関連記事:

- 伊企業「Hacking Team」の情報漏えい事例:Flash Playerに存在する未修正の不具合を確認

/archives/11851 - 「Hacking Team」の漏えい事例:Open Typeフォントマネージャの脆弱性の検証

/archives/11866 - 「Hacking Team」の情報漏えい事例:Flash Playerのゼロデイ脆弱性「CVE-2015-5119」、複数のエクスプロイトキットで追加を確認

/archives/11877 - 「Hacking Team」の情報漏えい事例:Flashゼロデイ脆弱性、発覚前に韓国と日本で被害発生か

/archives/11884 - 新たなFlashのゼロデイ脆弱性「CVE-2015-5122」、「CVE-2015-5123」を連続して確認

/archives/11903 - 新たに確認されたFlash脆弱性「CVE-2015-5122」の解析

/archives/11905 - Flash Playerのゼロデイ脆弱性「CVE-2015-5119」による標的型攻撃を国内で確認

/archives/11944 - 「Hacking Team」の情報漏えい事例:IEゼロデイ脆弱性「CVE-2015-2425」を確認

/archives/11950 - 「Hacking Team」、BIOSやUEFIに感染するルートキットを利用して自社製品のエージェントをPCに常駐

/archives/11972

Hacking Team 関連の記事一覧

| 日付 | 更新 |

| 7月5日 | 伊企業「Hacking Team」が攻撃を受け、400Gバイト以上の企業の機密情報がインターネットに公開される。 |

| 7月7日 | 3つの脆弱性 – Adobe Flash Player の脆弱性 2つと Windowsカーネルの脆弱性 1つが漏えいした情報から確認される。そのうちの 1つ「CVE-2015-5119」は Flashのゼロデイ脆弱性。

Windowsカーネルに存在する脆弱性「CVE-2015-2387」は、Open Typeフォントマネージャのモジュール(ATMDF.dll)に存在し、サンドボックスを使ったセキュリティ対策を回避するために利用される。 Flash のゼロデイ脆弱性「CVE-2015-5119」が、「Angler Exploit Kit」や「Nuclear Exploit Kit」に追加される。韓国および日本に限定した攻撃も確認。 |

| 7月11日 | 2つの Flashゼロデイ脆弱性「CVE-2015-5122」および「CVE-2015-5123」が漏えいした情報から新たに確認される。 |

| 7月13日 | Hacking Team が自社製品「Remote Control System (RCS)」のエージェントを対象とする PC に常駐させるための UEFI および BIOS に感染するルートキットが漏えいした情報から確認される。 |

| 7月14日 | IEゼロデイ脆弱性「CVE-2015-2425」が新たに確認される。 |

| 7月16日 | 「Google Play」のフィルタを回避する偽のニュースアプリが確認される。 |

| 7月20日 | Windowsに存在する新たなゼロデイ脆弱性「CVE-2015-2426」が確認され、Microsoft は定例外の更新プログラムを公開。 |

| 7月21日 | 不正プログラム「RCSAndroid」を解析した結果、Hacking Team が対象とするモバイル端末を監視していたことが判明。 |

参考記事:

- 「 Hacking Team Leak Uncovers Another Windows Zero-Day, Fixed In Out-Of-Band Patch」

by Moony Li (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)