トレンドマイクロは、2015年3月、フランスのユーザを狙ったスパムメール送信活動を確認しました。この攻撃では、被害者となるユーザの気を引くために、精巧な「おとり」が用いられていました。また、利用されたバックドア型不正プログラム「GootKit」は、通常とは異なるいくつかの技術的な特徴を備えていました。こうした点は、攻撃者がいかによく考え抜いた上で今回の攻撃を実行したかを浮き彫りにしています。

■フランス司法省を装ったスパムメール

今回の攻撃は、以下のようなさまざまな件名を利用したフランス語のスパムメールから開始されます。

- Copy du jugement(判決謄本)

- L’information sur la comptabilite(会計に関する情報)

- Paiement(支払)

- Urgent(至急)

スパムメールの本文は以下のとおりです。

Selon la decision du tribunal n° 184, afin de recouvrir les sommes dues aupres du debiteur, et en vertu des procedures d’execution n° 135-01, la saisie de votre propriete a ete prononcee.

Vous pouvez obtenir une copie de cette decision aupres du greffe du tribunal.

Une copie du jugement se trouve dans le fichier ci-joint.

以下は簡単な日本語訳です。

判決 184号により、債務者の未払金を補填するため、執行手続 135-01号に基づき、財産の差押えが宣告されました。

判決の写しは、裁判所の登記所で取得することができます。

添付の判決謄本をご確認下さい。

このスパムメールには “copy du jugement.doc” もしくは “paiment.doc” と名付けられた Microsoft の Wordファイルが添付されており、ユーザに開封するように促します。このファイルは「W2KM_EMDROP.AA」として検出され、SHA1 ハッシュ値は 9b7cf1b6255a7dc26b346fdcccbfc4755db020bf です。

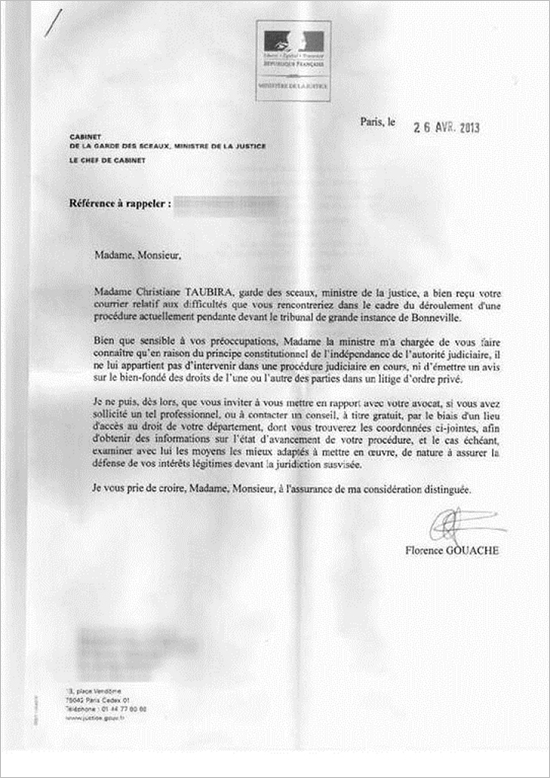

この文書ファイルが開封されると、ファイルホスティングサービス「savepic.su」からダウンロードされた偽の画像が表示されます(図1参照)。この画像にはマクロが組み込まれており、バックドア型不正プログラムをダウンロードし、実行します。

図1:Microsoft の Wordファイルを開封すると表示される偽の画像

この画像は、フランス司法省から送られた手紙の複製です。これは通常、個人に送信される手紙で、裁判前の事例に関して司法省が支援できない旨を伝えたものです。この書簡は、乗っ取られた PC もしくは Eメールの受信ボックスから収集されたか、もしくは攻撃者の代わりに共謀者がこの複製を入手した可能性があります。なお、この手紙の受取主に関する情報は、ダウンロードした時には、すでにぼかされていました。

スパムメールの本文に、誤字や文法的な誤りがないことは特筆すべきでしょう。これは、スパムメールとしては異例のことで、どのような言語が利用されていたとしても、こうした誤りはスパムメールに頻繁に含まれています。このことは、フランス語の話者もしくはフランス語に堪能な人物が、スパムメールの作成に関わったことを示唆しています。こうしたメールの本文と実在の文書を利用した偽の画像が共に利用された場合、フランスのユーザがスパムメールに簡単に気付かないのも理解できるでしょう。

■スパムメール送信活動の規模と範囲

2015年3月中旬、弊社では、これらの画像は 2日間に渡って 1,700回以上ダウンロードされたと推定しています。送信先のメールアドレスに基づくと、企業と個人が共にこの脅威の対象となっています。弊社では、今回のスパムメールの受信者を含むリストが企業もしくは個人から漏えいした事例を確認していないため、これらのメールアドレスはオンライン上のさまざまな情報源から収集したものと考えています。

弊社はまた、不正プログラムの作成や不正活動のために「GootKit」を利用した、別のスパムメール送信活動も確認しています。イタリアといった他の国も、現在、こうしたスパムメールの攻撃対象となっています。弊社では “documente copy.doc” と名づけられた添付ファイルを含むスパムメールを確認しており、以下の件名が利用されています。

- vi invieremо il doсumentо рer confermаrе il раgamеntо

- case number 647

- Information

- hello

これらの不正プログラムも同様に、「savepic.su」にアップロードされた画像を用います。そのため、各画像がダウンロードされた回数を簡単に数えることができます。弊社では各画像が 1,700回から 10,000回閲覧されていることを確認しました。

■バックドア型不正プログラムの不正活動

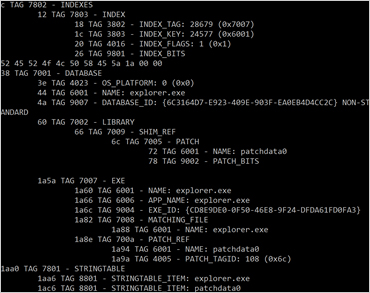

ユーザが不正な文書ファイルを開封し、組み込まれたマクロが実行されると、「BKDR_GOOKIT.D」がダウンロードされ、実行されます。最初に、「BKDR_GOOKIT.D」は、アプリケーションの互換性の問題とその解決策をデータベース化した「Application Compatibility Database」を拡張子「SDB」で作成します。このデータベースにはこの「GootKit」自身の修正コードが含まれており、コマンド「sdbinst」を介してインストールされます。「Explorer.exe」がその後、コマンドラインパラメータ「issdb」で実行されます。修正コードはその後、既存のソフトウェアの互換性を確保するテクニカルソリューション「shim」によって組み込まれ、実行されます。

ここで実際に利用された手法も通常と異なっており、情報セキュリティカンファレンス「Black Hat Asia 2014」で Jon Erickson氏が発表したリサーチペーパー「Persist It: Using and Abusing Microsoft’s Fix It Patches」で初めて言及されたものです。本リサーチペーパーでは、実行中に自身の挙動を変更できる SDB ファイルを開発者がどう作成できるかについて記述されています。弊社は、この手法を利用して DLLファイルを読み出す方法は確認していますが、ダウンローダに修正コードを適用するために利用されたのは今回が初めてです。

図2:SDBエクスプローラからの SDB概要

この修正コードの大きさは 6キロバイトで、不正プログラムの実行中に修正されたコードが実行されるように、”kernel32.dll” 内の 5つの異なるメモリ位置のメモリを修正します。この手法は、”explorer.exe” だけでなく、他のプロセスも同様に修正するためにも利用されます。

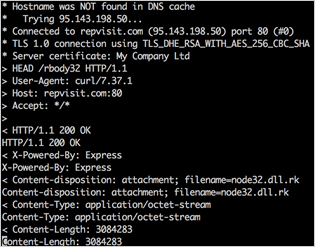

この修正コードは、「Gootkit」の適切なバージョンを取得するために、オペレーティングシステム(OS)を検出します。「GootKit」には 32ビット版と 64ビット版があり、「GootKit」のそれぞれのバージョンは、以下の異なる URL からダウンロードされます。

- hxxps://repvisit[dot]com:80/rbody32(32ビット版)

- hxxps://repvisit[dot]com:80/rbody64(64ビット版)

ダウンロードを実行するサーバが HTTPS を利用することにご留意下さい。HTTPS を利用するために、Webサイトを My Company Ltd と認識する自己署名証明書を利用し、またダウンロードされるファイルの実際のファイル名は、それぞれ “node32.dll.rk”、”node64.dll.rk” となります。

図3:ダウンロードサーバの HTTPヘッダ

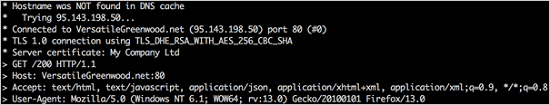

DLLファイルがダウンロードされ、読み込まれると、この不正プログラムは不正活動を実行できるようになります。そして、hxxps://VersatileGreenwood[dot]net:80/200 に置かれた自身のコマンド&コントロール(C&C)サーバと通信します。

図4:C&Cサーバの HTTPヘッダ

C&Cサーバに関して、以下の 2点が明らかになっています。URL は異なるものの、ダウンロードを実行するサーバとして同じ IPアドレスが利用されていること、HTTP の返信がこのサーバに関する情報を流出させていることです。ヘッダ「X-Powered-By: Express」から、サーバを構築するプログラミング言語「Node.js」向けのWebアプリケーションフレームワーク「Express」によって運営されているサーバであることが明らかになりました。

■偽の認証局の追加

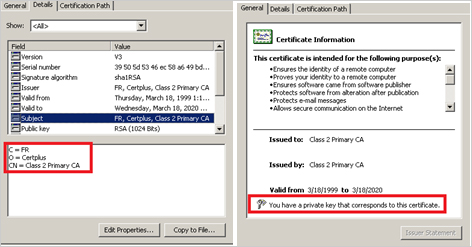

「GootKit」の機能の 1つは、ネットワークトラフィックの監視です。暗号化されたトラフィックでさえ監視することができます。「GootKit」はどのように行っているのでしょうか。これは、今年2月に確認された「Superfish」の事例と似た手法で、偽のルート証明局を PC に追加します。しかし、ここでも通常とは異なる方法で実行しました。

「GootKit」は、基本的に PC上にすでに存在するルート証明書を取得し、同じ名前で自身が作成した偽の証明書を追加します。しかし、詳しく検証すると、弊社は 2つの重要な相違点を確認しました。つまり、偽の証明書は 2020年に失効し、RSA のキー長は 1,024ビットしかありません。

図5:偽の証明書。1,024ビットキー(左)と秘密鍵(右)

「GootKit」は、偽の証明書を利用して「Man-In-The-Middle(MitM、中間者)攻撃」を HTTPSトラフィックに対して実行します。偽の証明書は、PC上にすでに存在する正規の証明書をランダムに選び、同じ名前を利用するため、検出が非常に難しくなります。

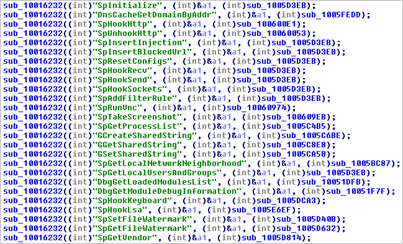

■リモートアクセス機能

今回の「GootKit」のその他の機能は、すでに確認された機能と一致していますが、新しい機能が 1つ追加されたように見えます。それは、コマンド「RunVNC」です。この機能は、VNCプロトコルを利用して、外部からのユーザ(おそらく攻撃者)が感染PC に直接アクセスできる可能性を示しています。

図6:「GootKit」が備えている機能の一覧

■他の不正プログラムとの関連

弊社は、「BKDR_GOOKIT.D」が「GootKit」以外の脅威を拡散するために利用されているかを監視し、その結果、この不正プログラムは、「CryptoWall」といった「Cryptoランサムウェア」やオンライン銀行詐欺ツールを作成し、拡散させていることが明らかになりました。

■結論

今回のスパムメール送信活動は、すべてにおいて非常によく考え抜かれていました。スパムメールで利用されたソーシャルエンジニアリングは特に巧妙です。「GootKit」は、非常に興味深く、巧妙な数々の手法を追加したように思われます。しかし、1つだけ例外がありました。ユーザにマクロを実行させる必要があるのは、素人の手口でしょう。控えめに言っても、手法の完成度に差があるのは奇妙と言うしかありません。

いずれにせよ、この攻撃は現在も実行中です。弊社では、被害を受けるユーザが今後も増え続けると予測しています。また、今後の攻撃では、初期設定で有効にされなければならないマクロは排除される可能性もあるでしょう。

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。「ウイルスバスター クラウド」は、不正プログラムやフィッシング詐欺、その他インターネット上の脅威からユーザを保護します。エンドポイントセキュリティで企業を保護する「ウイルスバスター コーポレートエディション」は多重層の保護を提供します。

以下は、今回の攻撃に関連した「侵入の痕跡(Indicators of Compromise、IOC)」です。

| SHA1 ハッシュ値 | 検出名 | 注記 | C&Cサーバ |

|---|---|---|---|

| 9b7cf1b6255a7dc26b346fd cccbfc4755db020bf |

W2KM_EMDROP.AA | Eメールの添付ファイル | |

| 19ff788685ce9c8ec48848d fc4ef56abe99d657b |

W2KM_DROPR.ED | Eメールの添付ファイル | |

| fb2ed685fc58077a7849eb4 b000e2cf320cf5181 |

W2KM_BARTALEX.CE | Eメールの添付ファイル | |

| 4d56c9b7e40e0c0916e5f14 68e650f66a4ccee87 |

W2KM_DROPR.ED | Eメールの添付ファイル | |

| f9772fcfbcaac9c4873989a1 759a5c654eec440e |

BKDR_GOOTKIT.D | GootKit | repvisit.com Versatile Greenwood.net |

| 4095c19435cad4aed7490e 2fb59c538b1885407a |

BKDR_GOOTKIT.D | GootKit | repvisit.com Versatile Greenwood.net |

| 2a84a60e7596de9594083 4779ce49a5d598800d0 |

W2KM_BARTALEX.CE | Eメールの添付ファイル | |

| 24aeb8369a24c5cfd6a9c9b fef1d793ae80fd854 |

W2KM_BARTALEX.CE | Eメールの添付ファイル | |

| 82d644bed4fdcc9953c935b 4e246bdb410fbfa32 |

TROJ_CRYPWALL.L | CryptoWall | |

| 2a79d6be983dc7b4145bbb6 7426f1849ae2976fa |

TROJ_CRYPWALL.L | CryptoWall |

参考記事:

- 「Fake Judicial Spam Leads to Backdoor with Fake Certificate Authority」

by Cedric Pernet (Threat Researcher) and Dark Luo/Kenney Lu (Threats Analysts)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)