スイスのエメンタルチーズのように、ネットバンキングのアカウントを保護する方法にも穴があるかもしれません。サイバー犯罪者が顧客のオンライン口座にアクセスするのを阻止するため、金融機関はこれまでにさまざまな対策を試みてきました。パスワードや暗証番号、決済認証番号(Transaction Authentication Numbers、TAN)、セッショントークン(ワンタイムパスワード)など、これらすべてはネットバンキング詐欺を回避するために生み出されたものです。しかし、トレンドマイクロでは、こうした回避策の1つ、ワンタイムパスワードを打破することを狙った攻撃を確認しました。サイバー犯罪者集団はどのようにこの攻撃を行ったのでしょうか。

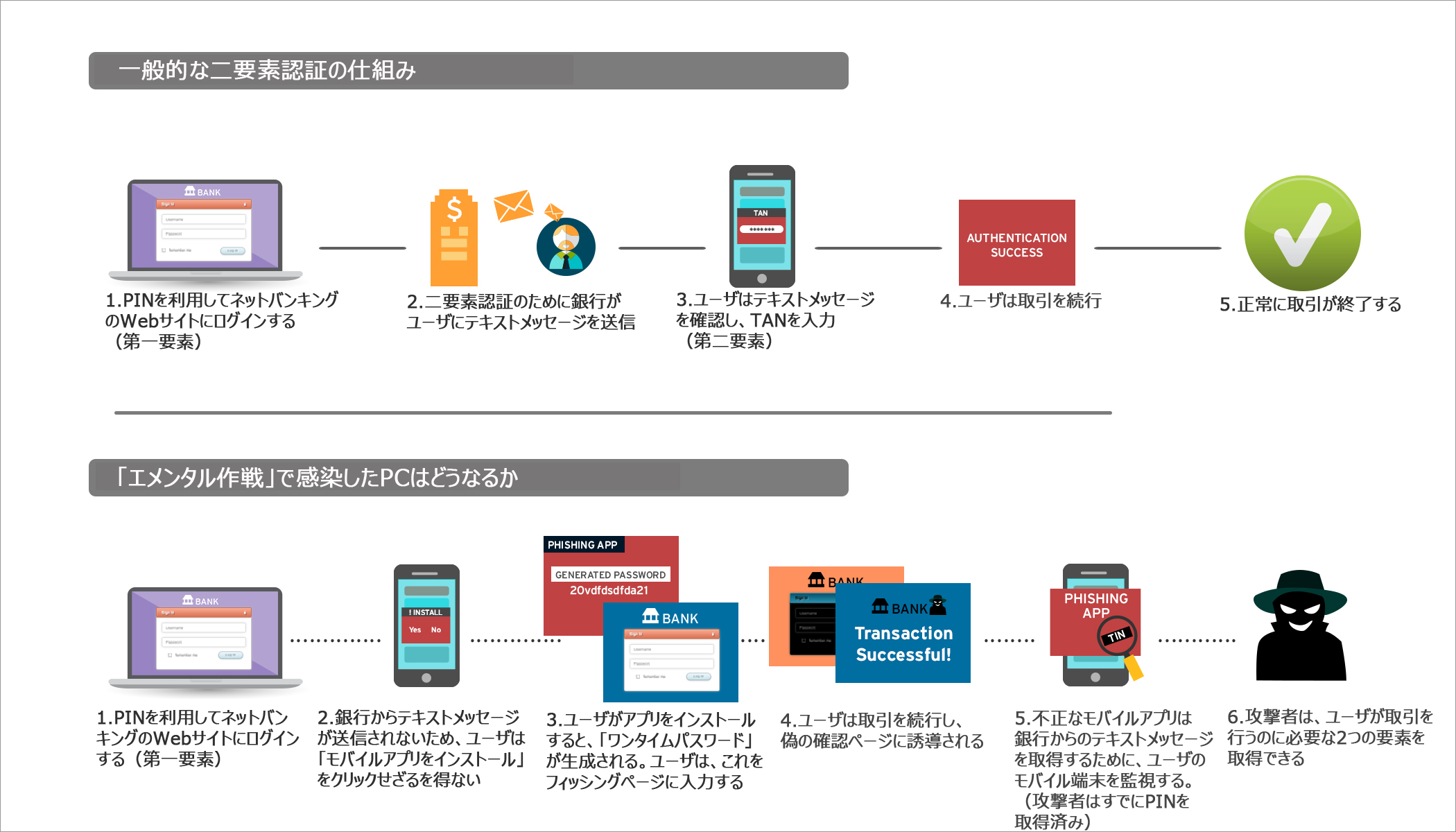

このサイバー犯罪者集団は、「SMS のメッセージ(以下、テキストメッセージ)」を介して送信されるワンタイムパスワードを導入している銀行を標的にします。ワンタイムパスワードは、ユーザのモバイル端末を二次的な経路として利用する二要素認証です。ネットバンキングの Webサイトにログインするために、銀行はユーザに数字が記載されたテキストメッセージを送信します。ユーザは、銀行と取引をするために、通常のユーザ名やパスワードの他に、その数字を入力する必要があります。オーストリア、スウェーデン、スイスほか、ヨーロッパ諸国のいくつかの銀行では、ワンタイムパスワードを初期設定として利用しています。

サイバー犯罪者は、有名なオンライン小売業になりすまし、こうした国々のユーザにスパムメールを送信します。ユーザが不正なリンクもしくは添付ファイルをクリックすると、不正プログラムが PC に感染します。ここまでの攻撃は非常に典型的なもので、脅威という観点からすると、何の面白味もないかもしれません。

しかし、ここからが通常と異なるところです。ユーザの PC は実際には感染しません。少なくとも、一般的なオンライン銀行詐欺ツールには感染しません。この不正プログラムは、PC の環境設定を変更した後、自身を削除します。つまり、検出できない感染です。設定変更はわずかですが、大きな影響を与えます。

この不正プログラムの不正活動は以下のとおりです。ユーザの PC の DNS設定が、サイバー犯罪者が管理する他のサーバに誘導するよう変更されます。そして、この不正プログラムは、感染PC上に不正な SSLルート証明書をインストールします。その結果、不正な HTTPSサーバが初期設定されるため、セキュリティ警告が表示されることはありません。

|

その後、感染した PC でユーザがネットバンキングの Webサイトにアクセスしようとすると、ネットバンキングの Webサイトに見える不正な Webサイトに誘導されます。これまでは、こうした Webサイトは手の込んだフィッシングページにすぎませんでしたが、今回のサイバー犯罪者集団ははるかに悪質でした。ユーザが認証情報を入力すると、サイバー犯罪者集団はモバイル端末にアプリをインストールするよう指示します。

この不正な Android端末用アプリは、銀行のワンタイムパスワード生成アプリを装います。実際には、この不正なアプリは、銀行からのショートメッセージを傍受し、自身のコマンド&コントール(C&C)サーバや、もしくは別のモバイル端末の電話番号に傍受した情報を転送します。つまり、このサイバー犯罪者は、フィッシング詐欺サイトを介してユーザのオンライン銀行の認証情報を窃取するだけではなく、オンライン銀行に必要なワンタイムパスワードをも窃取するのです。こうして、サイバー犯罪者はユーザのネットバンキングのアカウントを完全に管理下におきます。

「エメンタル作戦」と名付けられたこの大規模な不正活動を考えてみましょう。利用者の母国語で書かれたスパムメールの送信活動、PC に常駐しない不正プログラム、偽の DNSサーバ、フィッシングページ、Android端末用不正プログラム、C&Cサーバ、そしてバックエンドにあるサーバ。このサイバー犯罪者集団はけっして怠惰ではありません。

この攻撃の裏にいるサイバー犯罪者は、スイス、オーストリア、スウェーデンのインターネットユーザを標的にしています。2014年5月には、日本のインターネットユーザが、標的となり得るユーザとして追加されました。弊社では、これらのサイバー犯罪者たちを、「-=FreeMan=-」および「Northwinds」というオンライン上のニックネームで追跡することができました。このサイバー犯罪者集団は、2011年から不正活動を行っており、当時は「SpyEye」や「Hermes」といった既製の不正プログラムを拡散していました。最近利用されたファイルを見ると、このサイバー犯罪者集団は、少なくとも 2種類の暗号化サービスを利用していると思われます。その 1つは、ウズベキスタンの個人ユーザが運用しているものです。もう 1つの暗号化サービスについてはまだ明らかになっていません。

この攻撃で利用された手法に関する詳細は、以下のリサーチペーパーをご参照下さい。また、スイスの大学機関におけるコンピュータ緊急事態対策チーム(CERT)「SWTICH.CH」でも、Webサイト上で「エメンタル作戦」に関する研究結果を公開しています。

- リサーチペーパー『金融機関を狙うサイバー攻撃 「エメンタル作戦」の脅威』

参考記事:

by David Sancho (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)