暗号化型ランサムウェア「PETYA(ペトヤまたはペチャ)」の亜種による大規模な攻撃が、欧州を中心に確認されています。トレンドマイクロではこの亜種が、攻撃経路において脆弱性攻撃ツール「EternalBlue」と「PsExec」の両方を利用することを確認するとともに、「RANSOM_PETYA.TH627」、「RANSOM_PETYA.SMA」などとして既に検出対応しています。法人および個人の皆さんは、下記の対策を取り、感染拡大を防ぐようお願いします。

- セキュリティ情報「MS17-010」で提供されているパッチの適用

- TCP ポート 445 番の無効化

- 管理者権限を持つグループアカウントの制限

■感染経路

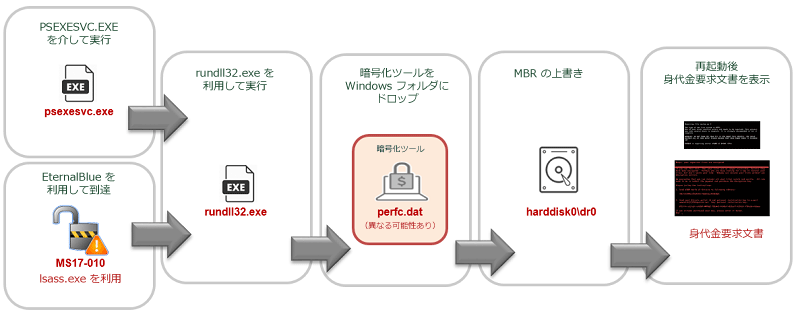

上述のように、このランサムウェアが PC に侵入する際には、遠隔でプロセスを実行する Microsoft の正規ユーティリティツール PsExecを利用します。また、暗号化型ランサムウェア「WannaCry」でも利用されていた、Windows OS のファイル共有プロトコル「Server MessageBlock(サーバメッセージブロック、SMB)v1」の「MS17-010」脆弱性を突く EternalBlue の利用も確認されています。PC への侵入が成功すると、このPETYA の亜種は自身を実行するために DLL ファイル内の関数を実行する Windowsの正規プログラム「rundll32.exe」を利用します。その後、Windowsフォルダ内に作成されたファイル「perfc.dat」が暗号化を実施します。

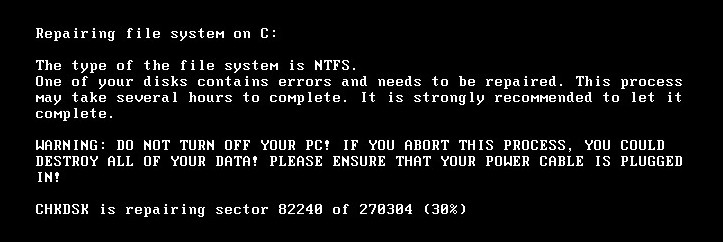

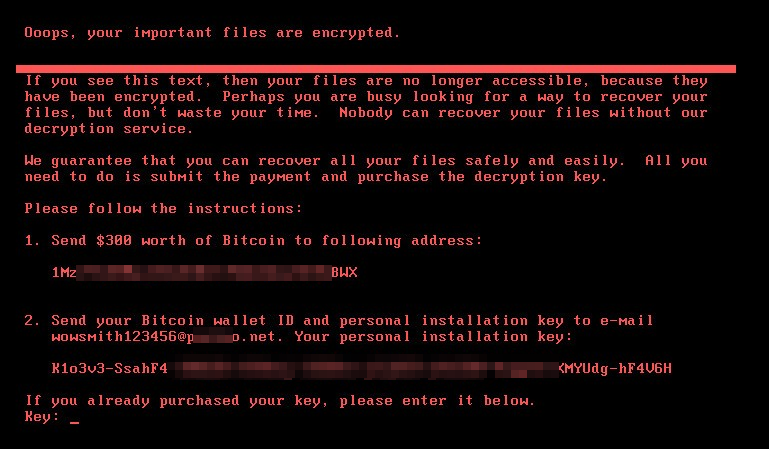

次に、このランサムウェアは、最低でも1時間経過後にPCを再起動するタスクをスケジュールに追加します。その間に、「マスター・ブート・レコード(MBR)」の上書きと暗号化を実施し、身代金を要求する文書を表示します。初めに、偽の「CHKDSK(ファイルの修正・修復を行うWindowsの機能)通知」が表示されますが、この時、実際は暗号化が進行しています。ランサムウェアにしては珍しく、暗号化されたファイルの拡張子に変更を加えることはありません。60種類以上のファイル形式が対象となっていますが、その他のランサムウェア攻撃で狙われる画像/動画ファイルは対象外となっており、企業で利用されるファイル形式が特に狙われています。

図1:感染経路

図2:再起動後に表示される偽のCHKDSK画面(上)と身代金要求文書(下)

EternalBlueの利用の他にもWannaCryとの共通性が伺えます。このPETYAの亜種の身代金要求プロセスは比較的単純で、WannaCryの攻撃と同様にハードコードされた仮想通貨「Bitcoin(ビットコイン)」のアドレスを共通で使用しています。このため、標的との個別のやり取りが生じ、攻撃者にとって復号化プロセスは手間のかかるものとなります。これは、より手の込んだUI を利用して身代金を要求していた以前の PETYA の攻撃とは対照的です。要求される金額は 300 米ドル(2017年6月28日のレートで約3万3,600円)で、本記事が執筆された2017年6月27日午前4時52分頃(日本時間)時点で、およそ 7,500米ドル(同日レートで約84万円)が当該ビットコインアドレス宛に支払われています。弊社は、ランサムウェア攻撃における身代金の支払いについて、基本的には反対する立場を取っています。特に今回の攻撃の場合、身代金要求文書に記載された電子メールアカウントは既に無効になっており、身代金を支払ったとしても復号化できない恐れがあります。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のお客様はこの攻撃から保護されています。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代のAI 技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

今回の攻撃に関するさらなる情報はこちらの記事をご参照ください。

この脅威に関連するハッシュ値(SHA256)は以下の通りです。

- 027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

- 64b0b58a2c030c77fdb2b537b2fcc4af432bc55ffb36599a31d418c7c69e94b1

- 752e5cf9e47509ce51382c88fc4d7e53b5ca44ba22a94063f95222634b362c

【更新情報】

| 2016/06/29 | 10:45 | ハッシュ値を追加しました。 |

| 2016/06/30 | 09:45 | 図2を大きな画像に差し替えました。 |

参考記事:

- 「Large-Scale Ransomware Attack In Progress, Hits Europe Hard」

by Trend Micro

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)