トレンドマイクロは、深刻な暗号化型ランサムウェアが世界各国で攻撃を行っている事実を確認しました。この攻撃は、2017年3月および 4月に明らかになったセキュリティ上のリスクが組み合わされて実行されました。これら2つのリスクの内 1つは、Windows SMB のリモートでコードが実行される脆弱性「CVE-2017-0144」で Microsoft の3月のセキュリティ情報により明らかになり、同社は問題の脆弱性に対する更新プログラムを公開しました。もう1つは、暗号化型ランサムウェア「WannaCry/Wcry」で、同年4月に DropboxのURLを悪用して拡散する暗号化型ランサムウェアとして確認されました。

今回の攻撃で使われた暗号化型ランサムウェア「WannaCry/Wcry」は、「RANSOM_WANA.A(ワナ)」および「RANSOM_WCRY.I(ダブリュークライ)」として検出されます。このランサムウェアの脅迫状によると、300米ドル(約3万4千円、2017年5月13日時点)相当の身代金をビットコインで要求しています。なお、この身代金額は、前回の攻撃より約100米ドル安くなっています。また、英国での攻撃が確認されたのに加えて、同国以外にも世界各国での攻撃が確認されています。

■感染経路について

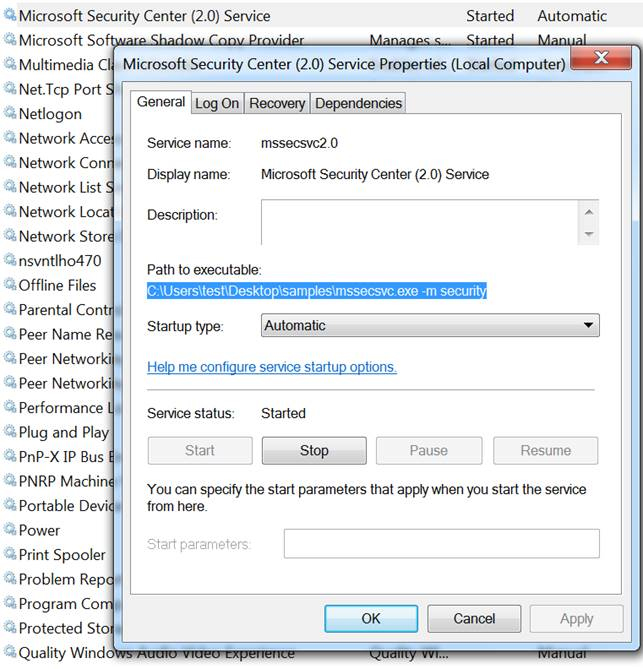

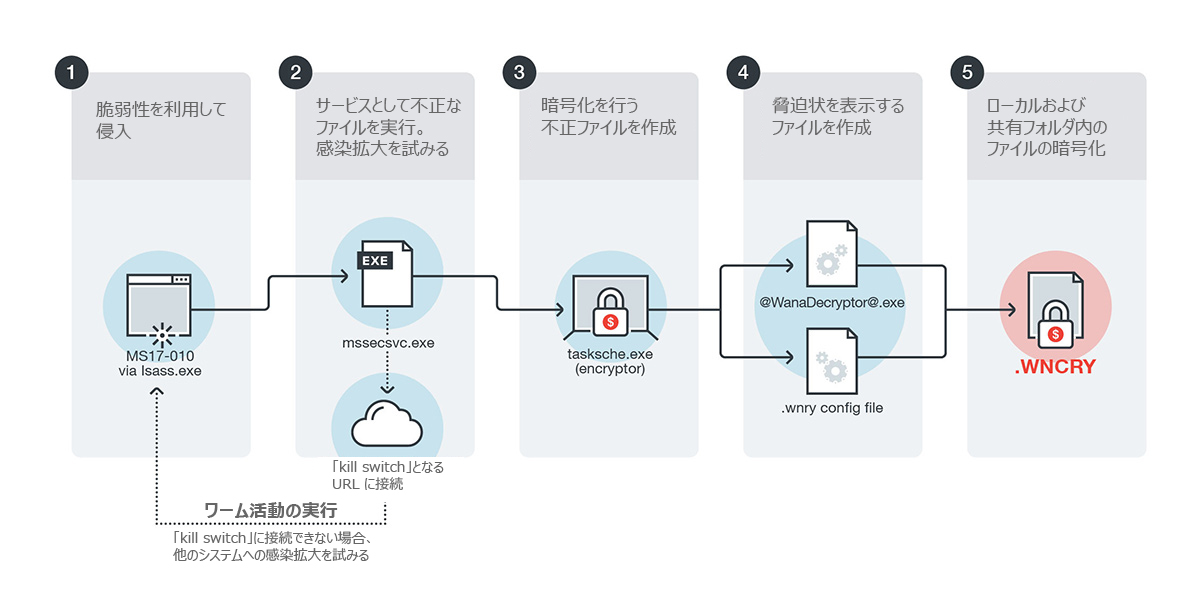

コードネーム「EternalBlue」と呼ばれる今回の攻撃に使われた脆弱性「CVE-2017-0144」は、「Shadow Brokers」と呼ばれるハッカー集団が今年4月に米国の「National Security Agency(国家安全保障局、NSA)」から窃取したとされるハッキングツールや攻撃コード(エクスプロイトコード)に含まれる脆弱性の1つです。問題の脆弱性を利用することにより、脆弱性を抱える SMBサーバ上にファイルがダウンロードされ、サービスとして実行されることになります。これにより、実際のランサムウェアとして不正活動するファイルが作成され、感染PC上のファイルが拡張子「WNCRY」として暗号化されることとなります。また、脅迫状を表示するためのファイルが別途ダウンロードされます。暗号化の対象となるファイルの拡張子は、合計176 に及び、その中には、Microsoft Office やデータベース関連、圧縮ファイル関連、マルチメディア関連、さまざまなプログラミング言語関連のファイルが含まれています。

図1:「WannaCry/Wcry」の感染フロー

図2:「WannaCry/Wcry」の脅迫画面

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、英国、台湾、チリ、および日本などが今回の攻撃の深刻な影響を受けていることが判明しています。これらの国々以外にも、米国およびインドも検出が確認されています。

上述の通り、Windows SMB のリモートでコードが実行される脆弱性「CVE-2017-0144」は、Microsoft の 3月のセキュリティ情報により既に更新プログラムが公開されています。また、今回の事例を受けて、同社は、迅速に問題の暗号化型ランサムウェア「WannaCry/Wcry」の影響を受ける「MS17-010」に対する更新プログラムを公開しています。しかし同社は、2016年9月、「SMBv1(サーバー メッセージ ブロック 1.0)サーバ」の使用の停止を強く推奨していました。また、米国の「US-CERT」も同様に注意喚起しています。各企業・組織は、今回の脅威の影響を受けないためにも、更新プログラム適用を怠らず、SMBサーバへの適切な環境設定を実施することを強く推奨します。

■トレンドマイクロの対策

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術により「RANSOM_WANA.A」「RANSOM_WCRY.I」などの検出名で検出対応を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

企業ユーザは、これらの脅威のよるリスク軽減のために、多層での対策を取ることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。「Trend Micro Deep Security™」および「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」は、仮想化・クラウド・物理環境にまたがってランサムウェアがサーバに侵入することを防ぎます。ネットワークセキュリティ対策製品「TippingPoint」では、今回の脅威をブロックします。

トレンドマイクロが提供する各ソリューションの詳細については、以下のサポートページ(英語情報)をご参考ください。

・Updates on the latest WCRY (WannaCry) Ransomware Attack and Trend Micro Protection

https://success.trendmicro.com/solution/1117391

【更新情報】

今回のランサムウェアに関連するSHA256は以下の通りとなります。

- 4b76e54de0243274f97430b26624c44694fbde3289ed81a160e0754ab9f56f32

- f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

- b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

- 16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

- 57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

- 190d9c3e071a38cb26211bfffeb6c4bb88bd74c6bf99db9bb1f084c6a7e1df4e

- 78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

- ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

- a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

- c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

- 11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

- 201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a

- dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

- 940dec2039c7fca4a08d08601971836916c6ad5193be07a88506ba58e06d4b4d

- b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

- 4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

- 2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41d

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

- 3f3a9dde96ec4107f67b0559b4e95f5f1bca1ec6cb204bfe5fea0230845e8301

- 9fb39f162c1e1eb55fbf38e670d5e329d84542d3dfcdc341a99f5d07c4b50977

- 043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2

参考記事:

- 「Massive WannaCry/Wcry Ransomware Attack Hits Various Countries」

by Trend Micro

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)