ランサムウェア「WannaCry/Wcry」による世界規模でのサイバー攻撃に世の中の注目が集まる中で、国内のインターネット利用者の銀行口座やクレジットカードを狙った大規模なマルウェアスパムのキャンペーンが行われています。トレンドマイクロでは、2017年5月14日から5月18日15時までの約5日間に、様々な件名を使い分けながら大量拡散されているマルウェアスパムを43万件以上確認しています。

■「WannaCry」の裏で大量拡散するスパムメール

実在する旅行会社からの予約完了メールを装ったメールはすでに一部で話題になっています。しかし、今回の攻撃は実はそれだけにとどまらず、同じ不正URLを使いながらも様々なメールの件名を使ってユーザを騙そうとする一連のマルウェアスパムキャンペーンが行われていることをトレンドマイクロでは確認しています。

| キャンペーン | 日時 | メール件名 |

| 1 | 2017/05/15 | 予約完了[るるぶトラベル] 配信 |

| 2 | 2017/05/16 | 請求書 文書 請求書「invoice」 保安検査 など |

| 3 | 2017/05/16 | 【賃貸管理部】【解約】・駐車場番 |

| 4 | 2017/05/17 | 駐禁報告書 など |

| 5 | 2017/05/17 | 全景写真添付 など |

| 6 | 2017/05/17 | 御礼 トレンドデータ キャンセル完了のお知らせ 発送の御連絡 |

| 7 | 2017/05/17 | EMS配達状況の確認 – 郵便局 – 日本郵政 |

| 8 | 2017/05/18 | Fwd: 支払条件確認書 など |

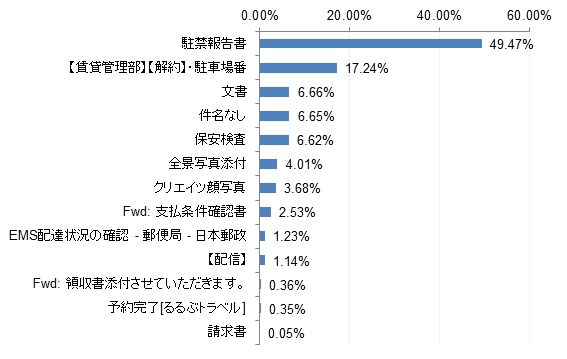

大量拡散されている一連のマルウェアスパムは、2017年5月14日から5月18日15時までの約5日間で433,000件確認しており、短期間で非常に活発な活動をしていることが分かります。今回の一連のキャンペーンを件名ごとに見てみると、特に「駐禁報告書」という件名で拡散されているものが最も多く、214,000件と全体の49.47%を占めています。一方ですでに一部で話題になっている「予約完了メール」は1,500件と全体のわずか0.35%にしかすぎず、むしろ決定的に少数であることが分かりました。

図2:今回のキャンペーンの件名別拡散量分布

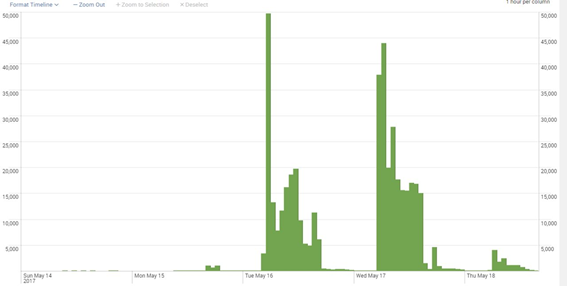

図 3:URSNIFを拡散させるキャンペーン活動量の推移

1時間ごとのマルウェアスパムの拡散量を見てみると、5月16日、5月17日が特に多く、中でも午前5時から6時に拡散されている量が極めて高いことが分かります。WannaCryによる国内での被害が顕在化し始めた月曜の翌日の火曜日早朝から活発な拡散活動が行われており、世の中の騒ぎを嘲笑うかのような動きが伺えます。定かではありませんが、国内のネット利用者が勤務先などでパソコンを立ち上げる直前の起床する当たりの時間に拡散させているところには、もしかしたら何らかの意図、理由があるのかもしれません。

■サイバー犯罪者の狙いは地銀・ネット銀行・クレジットカード利用者

それぞれのマルウェアキャンペーンにおいては、キャンペーンごとに異なるダウンロードURLを使うものの、いずれにおいても不正プログラム「URSNIF」が拡散されています。従来URSNIFは、インターネットバンキングのアカウント情報を狙うオンライン銀行詐欺ツールでした。これまでの機能拡張により、クレジットカード利用者向けオンラインサービスのアカウント情報を窃取する機能が追加され、またファイルのアップロードやダウンロード機能により情報を窃取することも可能な不正プログラムに進化してきました。今回拡散されているものも、その挙動には大きな変更はありません。

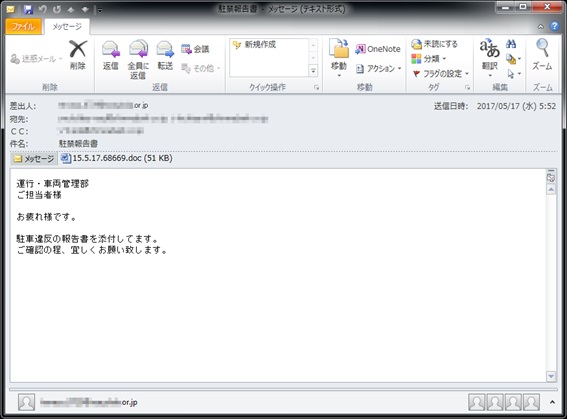

図4:「駐禁報告書」を装ったスパムメールの例

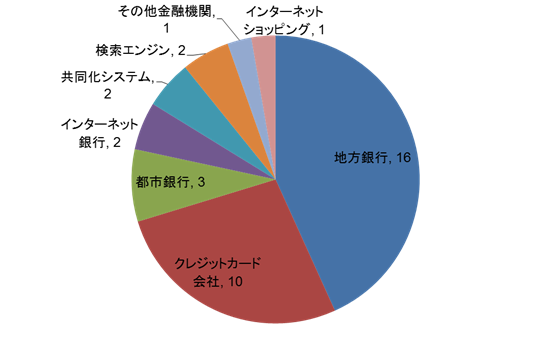

今回確認されている一連のスパムキャンペーンでは、少なくとも37の銀行、クレジットカード会社、信用金庫、インターネットサービスを利用するユーザが標的になっていることが確認できました。具体的には、地方銀行が最も多く16行、クレジットカード会社10社、都市銀行3行、インターネット銀行2行、共同化システム2ドメイン、検索エンジン2件、その他金融機関1行、インターネットショッピング1ドメインの利用者が狙われていることを確認しました。従来のオンライン銀行詐欺ツール同様に共同化システムも狙われていることから、対象という意味ではこの数字以上の金融機関が狙われていると言えます。この一連のキャンペーンの背後にいるサイバー犯罪者は、インターネットバンキング、クレジットカードオンラインサービスやその他各種ネットサービスの利用者を標的に、金銭や個人情報を不正に奪い取ろうとする目的があると考えられます。

図 5:今回のURSNIFが攻撃対象としているサービス

今回拡散されている不正プログラムは、同じく2017年5月14日から5月18日15時までの約5日間で16,525件確認されており、一定数のユーザが不用意にも添付ファイルを開こうとしてしまったことが想像されます。この数値は、トレンドマイクロが検出、ブロックした数であるため守られていますが、それ以外にも添付ファイルを開いてしまったユーザがいることが推測されます。この一連のスパムメールの拡散活動は継続して行われており、ユーザはこれらの添付ファイル付きのスパムメールを安易に開かないよう注意が必要です。

■トレンドマイクロの対策

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術により「TSPY_URSNIF.AUSINV」、「TROJ_URSNIF.WMY」、「JS_URSNIF.DQ」、「JS_NEMUCOD.SML3」、「TROJ_MDROP.YYSQC」などの検出名で対応しています。また、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」は、次世代の AI技術のひとつである高度な機械学習型検索を活用して検出することができます。

企業においては、多層で防御をすることが可能です。例えば、「Deep Discovery」に搭載されている「サンドボックス機能」により今回の不正プログラムを検出可能です。また今回使われている不正URLは、「Webレピュテーション技術(WRS)」搭載製品でブロックできます。

※リサーチ協力:日本リージョナルトレンドラボ(RTL)