ボットネットやコマンド&コントロール(C&C)サーバが閉鎖されたとしても、サイバー犯罪活動が一掃されるわけではありません。2013年12月5日のボットネット「ZeroAccess」の閉鎖は、ボットネットのクリック詐欺活動に影響を与えはしたものの、感染の確認は続きました。DRIDEX についても同様で、2015年10月13日、複数の C&Cサーバが閉鎖されたにも関わらず、現在も企業や組織に大きな影響を与える脅威です。トレンドマイクロでは、この DRIDEX の2015年脅威状況について「2015年 年間セキュリティラウンドアップ」で報告しています。

DRIDEX が継続的に流布している状況については、主に次の2つの要因が考えられます。

- ボットネットの効率的な拡散。これにより、多くのユーザが感染します。

- 強固なピアツーピア(P2P)構造。障害が発生した場合でも影響が生じにくく、活動の継続を可能にしています。また、弊社は、DRIDEXがサイバー犯罪アンダーグラウンド市場で販売されており、他のサイバー犯罪者が自身の不正活動目的でボットネットを利用することを可能にしていると推測しています。

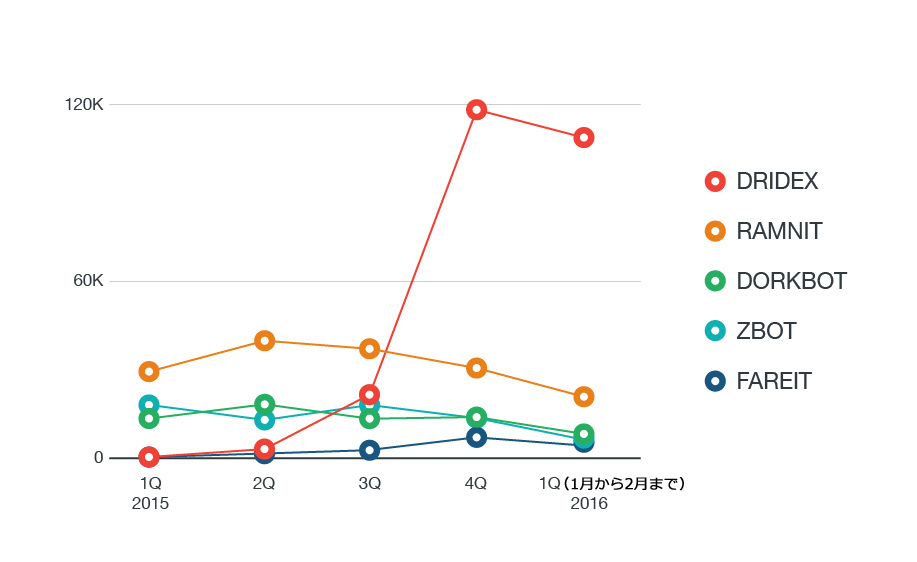

図1:他のオンライン銀行詐欺ツールと比べ、急増する DRIDEX

■ ソーシャルエンジニアリングを巧妙に利用して感染する DRIDEX

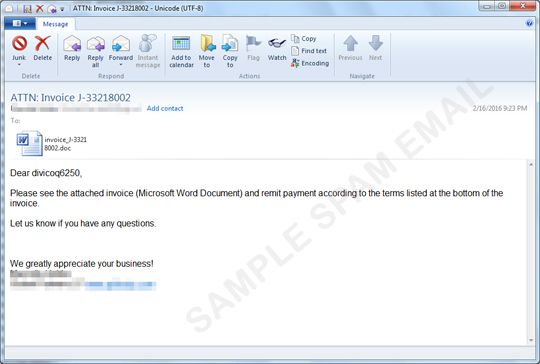

DRIDEX が効果的なサイバー犯罪ツールである理由の1つは、組織内の無防備な従業員を狙ったソーシャルエンジニアリングの手口です。DRIDEX関連のスパムメール送信活動に使われるトピックの多くは、偽の請求書や取引明細書、領収書、法律文書などです。また、スパムメールは、正規の企業を装ったドメイン名を利用して、従業員に添付ファイルを開けるよう促します。

図2:スパムメールの一例

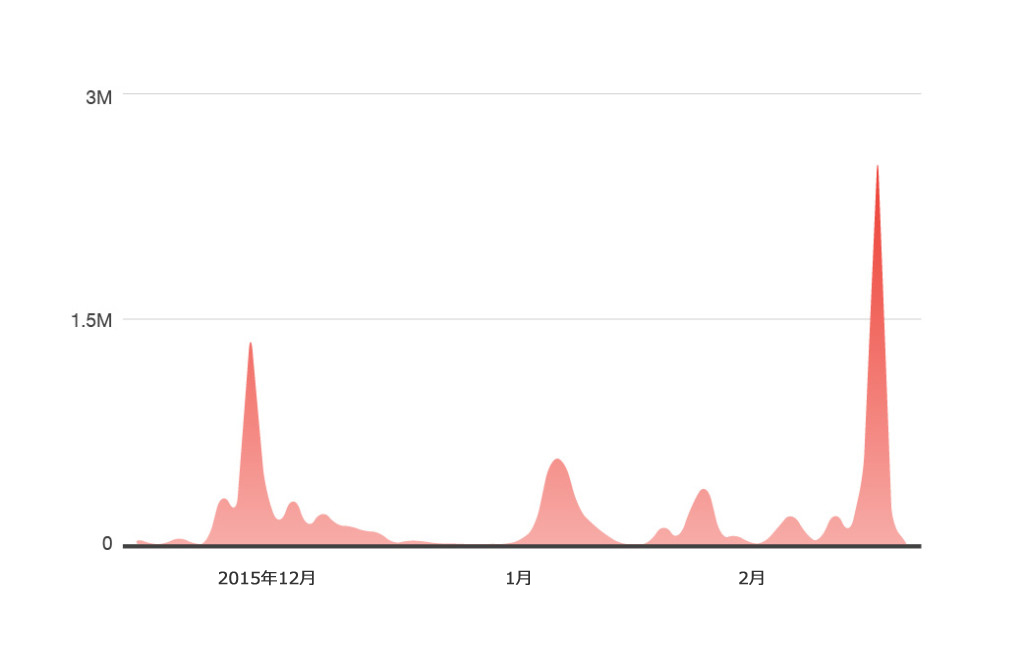

さらに、DRIDEX は、ユーザが気づかないうちにシステムを感染させるためにマクロ機能を悪用します。DRIDEX は、自身のダウンローダ(「W2KM_DRIDEX」「X2KM_DRIDEX」として検出)経由で感染し、DRIDEX の検出数にはオンライン銀行詐欺ツール自体の「TSPY_DRIDEX」ではなくこのダウンローダが多数を占めます。2016年2月、弊社では、DRIDEX の不正ファイルが従来のマクロを悪用するダウンローダではなく不正な JavaScript のJSファイル(拡張子「JS」)を利用して送信されているのを確認しました。解析した1つの事例では、DRIDEX のダウンローダがまず VBScript を作成し、次に作成された不正な VBScript により、最終的なオンライン銀行詐欺ツールである「TSPY_DRIDEX」をダウンロードすることが確認されました。

図3:マクロを悪用する DRIDEX が添付されたスパムメールの数(2015年12月から2016年2月)

DRIDEX の感染流布のもう1つの理由は、「Angler exploit kit(Angler EK)」や「Rig exploit kit」といった悪名高いエクスプロイトキットによる、不正広告を利用した拡散方法です。弊社は、最近、DRIDEX の不正プログラムを作成する Angler EK のドイツにおける活動を確認しています。

古い OS やソフトウェアを使用しているユーザが不正広告を見た場合、エクスプロイトキットによる攻撃を受けて DRIDEX を PC にダウンロードする可能性があります。

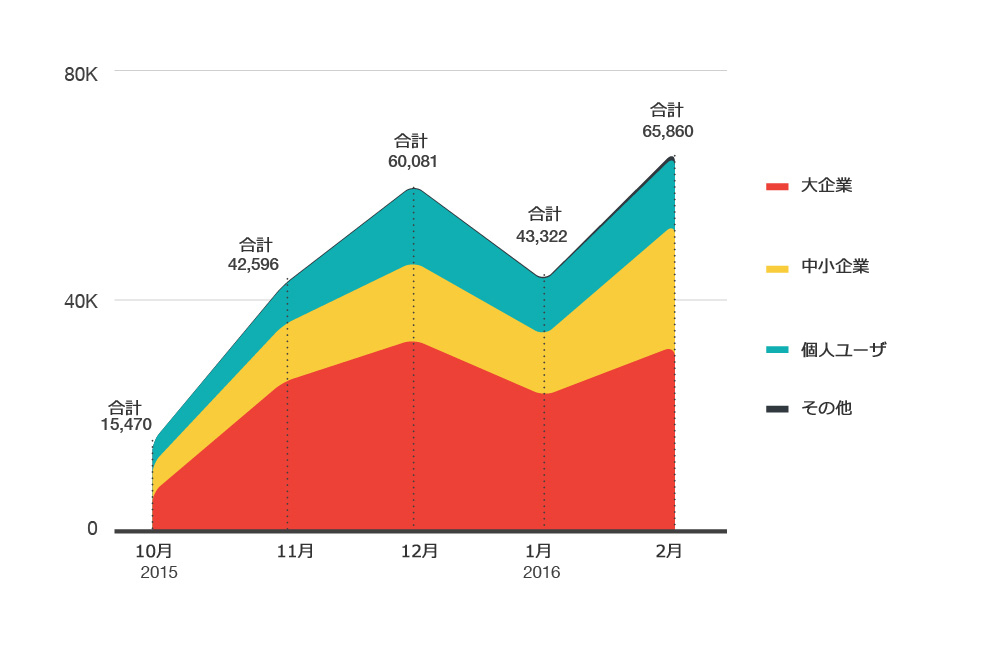

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」のフィードバックによると、実際に DRIDEX の脅威から深刻な影響を受けるのは、大企業および中小企業であることが明らかになっています。DRIDEX が利用するソーシャルエンジニアリングの手法は、そのような企業を対象にしていることが原因です。

さらに、中小企業は、大企業と比べITセキュリティ対策や技術が不足しており保護が十分でないため、このような脅威の影響を受けやすい傾向があります。しかもアンダーグラウンド市場で販売、また他の攻撃へ利用することのできる機密情報を持っています。

図4:DRIDEX の月毎の検出数および影響を受けたユーザ層分布(2015年10月から2016年2月)

■ 障害に対し「回復力」を備えるP2P通信構造

昨年10月13日の閉鎖によって、DRIDEX の活動は中断させられたものの、回復力を備えるP2Pネットワークのおかげで復活してしまいました。閉鎖の際、情報セキュリティ企業、米国と英国の法執行機関、FBI が協働して、収集した銀行の情報と管理ノードを保存する C&Cサーバを閉鎖しました。管理ノードは、C&Cサーバへの接続の経路選択および更新の送信のために使用されます。管理ノードを閉鎖すれば、収集された情報が C&Cサーバへ送信されることを防ぐことになります。すべての管理ノードがオフラインにならなかった可能性もありますが、あるいは DRIDEXの背後にいる犯罪者が管理ノードのバックアップを作成していたかもしれません。いずれにせよ感染しているシステムが存在するかぎり、DRIDEX の P2Pネットワークは活動を継続します。

また一方、DRIDEX の組み合わせ型アーキテクチャは、機能や攻撃対象を変更する際、プログラムの拡張を可能にしています。同等に悪質なトロイの木馬型オンライン銀行詐欺ツールである DYRE や ZBOT のアーキテクチャと同様に、DRIDEX は独立して動作するファイルと複数のプラグインを備えており、これらは容易に追加したり変更したりできます。また、DRIDEX の環境設定ファイルは XML仕様で書かれているため、攻撃者が攻撃者リストに対象を加える際に便利です。

■ 大規模な攻撃活動

DRIDEX は「Botnet-as-a Service(Baas)」と呼ばれる、ボットネットをサービスとして利用するビジネスモデルを採用しています。閉鎖後の DRIDEX を弊社で詳細に調査したところ、DRIDEX のコードには閉鎖後小さな変更があったものの、そのような修正や追加は全体的な DRIDEX の感染経路またはボットネットの活動方法に影響していないことが確認されました。そのような小さな変更には、自動起動レジストリの名称の変更や、マクロのコードの変更、ファイル作成場所の変更などが挙げられます。DRIDEX は各アフィリエイトによって拡散されますが、1つのグループによって管理されているので、異なるスパムメール送信活動に利用されていても、同じ日に拡散される DRIDEX は同じ亜種であるか、または同じコードを持っています。これはDRIDEX の改訂番号またはバージョン番号から特定することができます。

機能の点では、DRIDEX の P2Pネットワーク通信は変更されていないようです。おそらく、変更すればすべての P2P構造を破壊してしまうことになるからでしょう。ネットワーク上にある感染したシステムは、ネットワーク上にある他のノードとの通信に利用する独自の暗号鍵を持っています。攻撃対象についても、ボットが閉鎖以前と同じボットネットID を使っているところを見ると、変更はありませんでした。ボットネットID は通常、狙った銀行を含む特定の環境設定を受信するために地域と紐付けられています。

■ DRIDEX のセキュリティ対策

閉鎖によってサイバー犯罪活動を鈍くすることはできますが、長期的に効果的な対策は、サイバー犯罪活動の背後にいる犯罪者を逮捕し有罪とすることでしょう。これは、例えば、弊社が得た脅威情報やサイバー犯罪についての研究結果を、世界各国の法執行機関間と共有することによって協働する、「官民パートナーシップ(public–private partnership、PPP)」を整備し維持する努力が、かつて以上に必要になっている理由です。

DRIDEX は今年さらにまん延する恐れがあります。とはいえ、個人ユーザや企業は、システムや個人情報および機密情報を保護するため、基本的なセキュリティ対策を取ることができます。DRIDEX は通常、システムとネットワークへ侵入するためにスパムメールを利用するので、従業員やユーザは、たとえ正規の送信元からのメールのように見えても、メールを開ける際には警戒を怠らないようにしてください。不審な添付ファイルを開けるときは、不正プログラムが実行されないようにワード文書のマクロを有効にしないこともお勧めします。企業は、外部または未知の送信元からの添付ファイル付きメールをブロックする方針を取りましょう。更新プログラムを適用してシステムを最新の状態にしておくことも、DRIDEX を拡散するエクスプロイトキットに対して保護を一層追加することになります。

■ トレンドマイクロの対策

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター クラウド」や「Trend Micro Virtual Patch for Endpoint(旧Trend Micro 脆弱性対策オプション)」、「ウイルスバスター ビジネスセキュリティ」は、不正なファイルやスパムメールを検出し、関連する不正なURLをすべてブロックすることによって個人ユーザおよび中小企業をこの脅威から保護します。また、弊社の「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、搭載されている「Deep Discovery™ Email Inspector」によって、不正な添付ファイルやURLリンクをブロックして企業を保護します。また、DRIDEXを検出し、システムの感染および情報の窃取を防ぎます。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)