膨大な量の個人情報を保有する医療機関は、サイバー犯罪者の格好の標的となる恐れがあります。大抵の医療機関は、クレジットカード情報や診療記録、健康保険証、個人番号、社会保障番号など、さまざまな情報を保有しています。米国における最大級の非営利の医療機関である「Banner Health」は、2016年8月、巧妙なサイバー攻撃を仕掛けられました。この事例からサイバー犯罪者が以前にも増して医療機関が有する情報を狙っていることがわかります。この Banner Health の情報漏えいの事例において、307万人分の個人情報と財務データが窃取されています。

2016年7月7日、Banner Health の飲食料品用「販売時点情報管理(Point of sale 、POS)」システムのネットワークへ攻撃者が侵入していたことが複数報道されました。サイバー犯罪者は、この攻撃で氏名・クレジットカード番号・認証コードなど顧客のクレジットカード情報を窃取しました。漏えいした情報には、患者および医師の住所氏名、医療保険情報、診療記録、社会保障番号その他が含まれている恐れがあります。

クレジットカード情報と個人情報は別のシステムで管理されていたにもかかわらず、どちらの情報も窃取されたことから、今回の事例は医療業界全体の懸念となりました。

■ 類似した過去の事例と推定原因

このような情報漏えい事例は、1つの不正プログラムでなく複数の不正プログラムによって引き起こされる恐れがあります。トレンドマイクロは、2015年に広範囲に実行された「Black Atlas 作戦」を一定期間追跡した際に、今回の事例との類似点を確認しています。弊社は、「Black Atlas 作戦」の POSマルウェアが「Gorynych」や「Diamond Fox」といったボットネットに追加された機能であることを確認しています。これらのボットネットは情報収集機能を備えていました。そして、サイバー犯罪者がこれらボットネットのオプション機能であるPOSモジュールを有効にすることができます。また、POSモジュール以外にも、キーロガー機能などのモジュールを搭載していました。

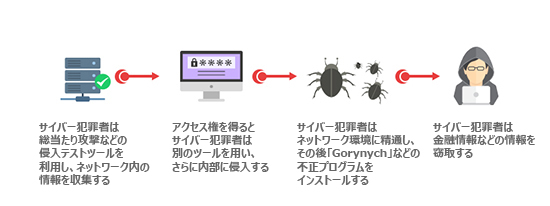

「Black Atlas 作戦」では、多岐に渡る業界の中小企業が標的とされましたが、その中には医療機関も含まれていました。サイバー犯罪者は、十徳ナイフのように異なる機能を持つ不正プログラムがセットになったツールを、目的に応じて利用しました。最初に特定のツールを利用して情報を収集し、次に他のツールを利用して企業のシステムにさらに深く侵入する、というように、いくつかの段階を経て計画が実行されました。サイバー犯罪者は、システムへのアクセスが可能になると POSマルウェアをインストールし、金融データなどの重要な情報を収集しました。

「Black Atlas 作戦」において確認された、POS からネットワーク上の他のシステムまでの感染の経路は、Banner Health の情報漏えい事例になぞらえることができます。

図1:「Black Atlas 作戦」の感染経路

もう1つには、ネットワーク構成に原因があったと考えられます。POS のデータを保管するシステムと、医師や患者の個人情報を保管するシステムが、すべての機器が同等であるフラットネットワーク上におさめられていた可能性があります。そのようなネットワーク構成は管理や維持が容易ですが、セキュリティ面であまり強力でありません。攻撃者がそのようなフラットネットワークのシステムの1つにアクセスできれば、残りのシステムにも簡単にアクセスできてしまいます。

今回の情報漏えい事例は、企業組織にとって、情報漏えいを防ぐために必要とする効果的なセキュリティ対策を再考するための注意喚起となります。以下は推奨する対策です。

- リモートアクセスサービスのために、ファイアウォールあるいは「アクセス制御リスト(Access Control List 、ACL)」を導入する

- POS システム、その他インターネット接続機器の認証情報を初期設定から変更する、あるいはサードパーティにより変更済みであることを確認する

- ネットワーク内で横展開する攻撃に備え、ネットワークを分断する

- 大規模な組織では、不要な情報を削除し、保管されている情報について把握する

- 必要な管理が十分に実施されているか、また継続されているかを確認する

- イベントログを監視し、保管する

- 脅威状況を把握し、対応戦略の優先順位を理解する

クレジットカード決済の担当者は、クレジットカード業界のセキュリティ基準である「Payment Card Industry Data Security Standard(PCI DSS)」の要件に従う必要があります。とりわけネットワークのセグメント化は、決済の面で重要なだけでなく、保護医療情報 「Protected Health Information(PHI)」のセキュリティ対策のためにも重要です。医療業界の標準は、米国の医療保険の携行性と責任に関する法律である「Health Insurance Portability and Accountability Act of 1996(HIPAA)」にアウトラインが規定されていますが、その中で、一般的に PHI の管理方法として、PHI を他のデータとは別に管理を実施している組織は最も効果的に管理を維持している、と記載されています。

サイバー犯罪者がさらに巧妙な戦略で攻撃を仕掛けてきたとしても、医療業界は、常にその一歩先の対策を講じていなければなりません。組織内で利用するサーバやネットワーク、そして広範囲のユーザ機器を監視・管理し、保護することのできる、多層的なセキュリティ対策を採用してください。

参考記事:

- 「Data Protection Solutions Spring from Exposed PoS Threat」

by TrendLabs

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)