トレンドマイクロでは、2013年9月以降、Visual Basic を元に VBScript で記述された(VBScript系)不正プログラム、特に「VBS_SOSYOS」、「VBS_JENXCUS」 、「VBS_DUNIHI」に感染した PC の増加を確認しています。感染したほとんどの PC は中南米で確認されており、中南米は、金融機関を狙う情報収集型不正プログラム「Banker」「Bancos」の主な攻撃対象にもなっている地域です。

|

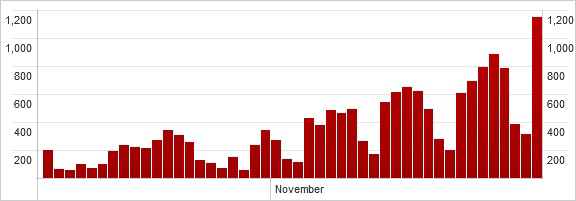

これらの VBScript系不正プログラムは、当初は標的型攻撃での利用が確認されましたが、現在ではより広い範囲に拡散しています。中南米では、「VBS_ JENXCUS」 や「VBS_DUNIHI」の大量感染が確認されている国も複数あります。図2 のグラフは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックに基づく、中南米における 11月の VBScript系不正プログラムの感染件数です。

|

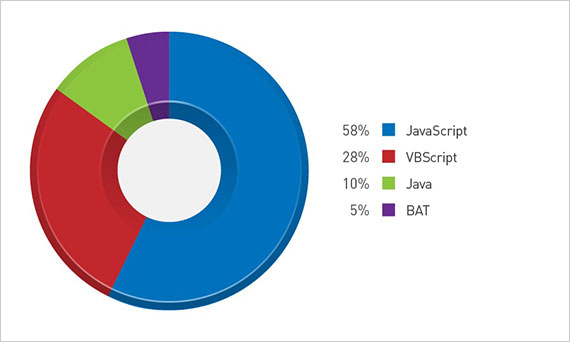

中南米で感染した Script系不正プログラムのうち、VBScript系不正プログラムが感染の 28% を占めています。これは、より一般的な JavaScript系不正プログラムの存在を目立たなくさせるほどです。

|

■VBScript系不正プログラム亜種の比較

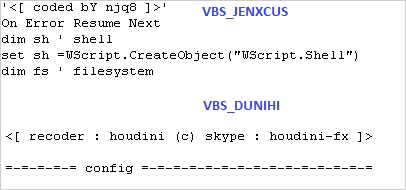

「VBS_DUNIHI」や「VBS_JENXCUS」がインストールされると、攻撃者はコマンドを実行できるようになります。これらの不正プログラムは、類似したコードを持っています。

トレンドマイクロの解析で、「VBS_DUNIHI」のコードは「VBS_JENXCUS」を元にしていることがわかりました。しかし、「VBS_JENXCUS」は、2、3個のコマンドしか実行できません。これは、13個までのコマンドを実行できる「VBS_DUNIHI」と比較するとはるかに少ないことがわかります。どちらの場合でも、遠隔にいる攻撃者は、感染PC上で実行するコマンドを送ることができます。

「VBS_JENXCUS」と「VBS_DUNIHI」はどちらも、スパムメールの添付ファイルとして送られます。この 2つの不正プログラムは通常、暗号化されており、解析上の障害となります。しかし復号に成功すれば、この不正プログラムの作成者の署名をすぐに見つけることができます。「VBS_JENXCUS」には、「njq8」という文字列、「VBS_DUNIHI」には「houdini」という文字列が確認できます。

|

「VBS_JENXCUS」が実行されると、”Serviec.vbe”、”Servieca.vbs”、”Updater.vbs” および “Updatea.vbs” といったファイル名で ‘%User Temp% and %User Startup%’ に自身のコピーが作成されます。「VBS_DUNIHI」が作成するファイル名と違い、これらのファイル名はハードコード化されています。

「VBS_JENXCUS」は、リモートサーバからコマンドを受信し、実行します。弊社では、この不正プログラムが接続するいくつかのコマンド&コントロール(C&C)サーバを突き止めました。しかし、これらの C&Cサーバは現在アクセスできません。「VBS_JENXCUS」は、リムーバブルドライブに作成された自身のコピーをリンク先とするショートカットファイル(拡張子LNK)を作成することでも、感染を拡大させます。

VBScript で書かれた不正プログラムは、脅威の全体像において新しいものではありません。2000年には、その当時悪名を馳せた「ラブレターウイルス(VBS_LOVELETTER)」が世界中に拡散し、多くの PC が被害を受けました。古い脅威だからといって、PC が感染しないという保証はありません。VBScript系不正プログラムに対し、弊社のソリューションは、ファイルや挙動検知、URLブロックやスパムメール検出を提供します。

■Windows Script Host(WSH)を無効にする

WSH が PC 上に存在しない場合、VBScript系不正プログラムは攻撃を行うことができません。WSH は、Windows 98 以降の PC にインストールされている自動処理ツールで、管理者やプログラマ、上級ユーザといったユーザが利用します。WSH は、グラフィカルもしくはコマンドラインモードで実行する Scriptの作成に使用されるサービスやオブジェクトを提供します。

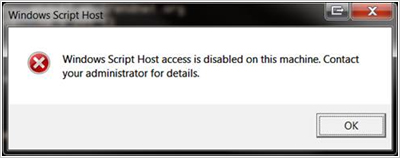

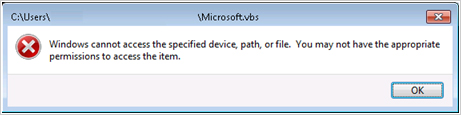

WSH を無効にする方法は 2種類あります。Microsoft は、「TechNet(英語情報)」でそのうちの 1つを紹介しています。VBSファイルを実行すると、図5 のようなポップアップ画面が表示されます。

|

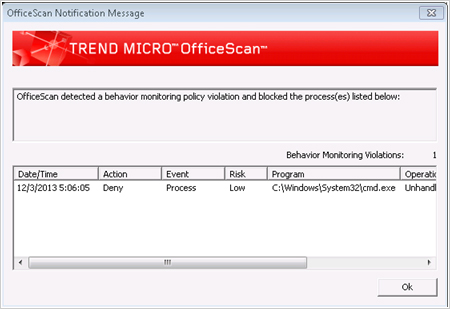

もう一つの方法は、弊社の「OfficeScan(ウイルスバスター コーポレートエディション)」のようなサードパーティが提供するセキュリティ対策製品の「挙動監視」機能を利用して、WSH を動作させるソフトウェアをブロックする方法です。

|

|

WSH を無効にして VBScriptファイル が実行しないようにすることは、確かに PC のセキュリティを強化しますが、同時に欠点もあります。例えば、法人ユーザの中には、WSH を実際に利用するユーザもいるでしょう。たとえば、バックアップを取ったり、バッチ処理をするユーザです。VBScriptファイルをブロックすることを決定した際には、こうしたユーザを配慮する必要があります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※執筆協力: Jay Yaneza

参考記事:

by Jeffrey Bernardino (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)