持続的標的型攻撃の流れは、「1. 事前調査」「2. 初期潜入」「3. C&C通信」「4. 情報探索」「5. 情報集約」そして「6. 情報送出」の 6段階に分けることができます。このうち第4段階の「情報探索」の攻撃では、同一の「ローカル・エリア・ネットワーク(LAN)」上の他の PC へのアクセスを試みます。この攻撃を達成させる 1つの有用な攻撃ツールが「ARPスプーフィング」です。「アドレス解決プロトコル(Address Resolution Protocol, ARP)」と呼ばれる規則の特性を悪用し、偽った情報を伝えるこの攻撃は、他の PC にバックドア型不正プログラムを仕掛けるだけでなく、情報を収集をするさまざまな攻撃を実行するのに利用できます。トレンドマイクロは、2013年9月、ARPスプーフィングを利用した攻撃を自動化するハッキングツールを確認。この種の攻撃を利用し、Webサイトへの iframe の挿入や偽のソフトウェア更新の通知、SSL接続の妨害も確認しています。

■ARPスプーフィング

ARPスプーフィングを利用した攻撃を自動化するハッキングツールは、かなり一般的なため、詳細については深く掘り下げて言及しません。このハッキングツールは、LAN 上で利用可能なホストを調べることができます。その後、確認された利用可能なホストは、暗号化されたファイルに保存されます。そして、これらの IPアドレスは、ARPスプーフィングを利用した攻撃の標的となります。

はじめに、このハッキングツールは、ネットワークトラフィックを妨害し、ネットワークサービスのログイン認証情報を抽出するのに利用されます。また弊社が確認したこの特定のハッキングツールは、トレンドマイクロの製品では、「HKTL_ARPSPOOF」として検出され、さまざまなプロトコルに対応しており、FTP や HTTP、IMAP、NetBIOS、POP3、SMB、SMTP といった多種多様なプロトコルから認証情報を収集する機能を備えています。

これらのプロトコルに対してこのハッキングツールは、ユーザ名およびパスワードを抽出するため、ネットワークトラフィックを確認します。そして収集された情報は、暗号化されたファイルに保存され、攻撃者はこれらを意のままにアップロードをすることができます。ユーザは、複数のアカウントで同じパスワードを使いまわす傾向があるため、これらの認証情報は、収集された 1つのアカウントだけでなく、幅広いサービスにわたって利用されると思われます。

これに加え、このハッキングツールは、標準的なインターネット認証プロトコルである「Transport Layer Security(TLS)」および「Secure Sockets Layer(SSL)」の トラフィックに対して、「Man-In-The-Middle(MitM、中間者)攻撃」を実行することも可能です。ユーザが警戒を怠り、認証情報の失効に関する警告を無視すると、安全でない TLS/SSL を使用する Webサイトへと送信されたあらゆる認証情報が、攻撃者により収集および利用される可能性があります。なお、既に多くの有名な Webサイトは、ユーザがログインする際に TLS/SSL の使用を必須としています。

■iframe の挿入

ARPスプーフィングを利用した攻撃を自動化するハッキングツールは、複数の iframe をユーザが訪れる Webサイトに挿入することもできます。また PC の HTTPトラフィックを監視し、可能な際に不可視の iframe を挿入します。図1は、弊社の解析で試験的に取得されたものです。

|

|

|

この事例では、HTTPサーバの既定の Webサイトに無害な iframe が挿入されました。攻撃者は、この「特徴」を利用し不正な URL を送信することができます。攻撃者は、この不正な URL で、不正なコードが存在するページを組み込むことができ、ユーザの PC上のさまざまな脆弱性を利用することが可能になります。

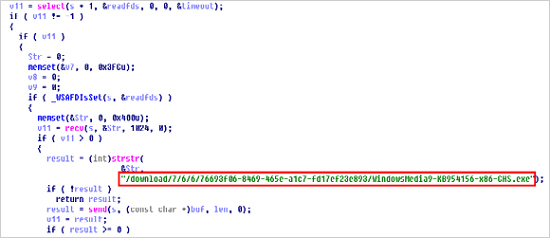

■偽の更新パッケージ

トレンドマイクロは、自身を守るためにソフトウェアの最新版への更新を常に怠らないよう注意を促しています。しかしこのハッキングツールは、脆弱性を利用し不正プログラムを他のユーザへと転送します。また、ARPスプーフィングを利用し PC が誤って、”Windows Media Encoder 9″ の更新をユーザへ提供させるように処理をさせることもできます。しかしながら、このファイルは実際は不正なものです。

|

|

|

■標的となり得る組織

このハッキングツールが備える機能の 1つに、責任者の身元について、可能性のある手がかりを提供するというものがあります。コードの一部は、特に法人向けのサービス「Google Apps」を使用しての Eメール配信に依存する「Central Tibetan Administration(中央チベット政権)」のユーザたちを標的としていました。

|

|

|

■結論

このハッキングツールの機能は、特にログイン認証情報のような情報を収集する ARPスプーフィングの有効性を浮き彫りにしました。これらは、情報探索を行う際に非常に有用なものになります。

IT管理者は、従来の暗号化されていないプロトコルの使用を取りやめ、最新の暗号化が施されたものの選択を考慮すべきです。これらは、従来のものに比べ攻撃に対してより耐性があります。また一方で、ユーザの教育も、深刻なセキュリティ問題を示唆する可能性のある認証情報の失効に関する警告に耳を傾けることの重要性を再認識させます。

参考記事:

by Spencer Hsieh (Threat Researcher)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)