トレンドマイクロの CTO である Raimund Genes は、2013年に発表した「2013年におけるセキュリティ予測」のなかで、既存の不正プログラムが徐々に改善されることを予測しています。つまり不正プログラムの作成者は、新たな脅威を拡散するのではなく、ツールをさらに改良するか、またはどのようにこれらの攻撃を行うかといったことに焦点を当てます。

特に、セキュリティ研究者やベンダが行なっている対策を回避するための隠ぺい手口に特定の進展が見られるでしょう。これら進展の例として、攻撃ツール「Blackhole Exploit Kit(BHEK)2.0」の公開があります。このバージョンは、対策が講じられた過去の BHEK のバージョンに対応するためのものでした。

2013年2月中旬、トレンドマイクロは、検出を逃れようと、特定の手法を駆使する従来の不正プログラムの亜種や脅威である以下のような一連の事例について報告を受けてきました。

「KELIHOS」の特定のバージョン(「BKDR_KELIHOS.NAP」として検出)が、2013年2月7日に確認されています。この「KELIHOS」の亜種は、SleepEx 関数を起動するという報告がされています。この Sleep 関数を利用すると、不正プログラムは、特定の時間は活動を停止し、自身の不正活動を停止しようとする自動検出を防ぐことが可能になります。「KELIHOS」および Sleep を長時間呼び出す手口は、脅威状況において新しいものではありません。しかし、これらが組み合わされることで多大な影響を与える脅威になる可能性もあるため、ユーザは注意しなければなりません。

銀行を狙う不正プログラムが、米国の SSL認証局「DigiCert」によって発行された有効なデジタル証明書の悪用が確認されました。この不正プログラム(「TROJ_BANKER.JBR」として検出)は、 PDFファイルとして装っており、上述のデジタル証明書が悪用されていました。これは、このファイルが正規のものであるとユーザに思わせるためのソーシャルエンジニアリングの手口であると考えられます。通常、これらの証明書は、プログラムやファイルの正当性を保証します。そのため、こうした証明書付きの不正プログラムに遭遇したユーザは、不正プログラムを実行してしまう可能性があります。残念なことに、デジタル証明書が悪用された事例は、これまでにも数多く確認されています。悪名高い「STUXNET(スタクスネット)」や「Flame」の攻撃でも、同様の手口が利用されていたことが報告されています。トレンドマイクロは、2012年、Adobe が署名した証明書を有するトロイの木馬型不正プログラムや偽のデジタル証明書を有し、警察を装う「身代金要求型不正プログラム(ランサムウェア)」を確認しています。

トレンドラボは、2013年2月6日、64 bit 対応の不正プログラム「TROJ64_INSTOL.USR」の検体を入手しました。この不正プログラムは、通常のプロセス “lsass.exe” に不正なコンポーネント「TROJ64_INJECT.USR」を組み込みます。この組み込まれたコンポーネントは、感染コンピュータ内に別の不正なファイルをダウンロードします。64 bit 対応の不正プログラムは、あまり見かけることはありませんが、32 bit 対応の不正プログラムに比べて検出がより困難であるため、特定のサイバー犯罪者にとって魅力的であるといえます。さらに、多くのユーザがより高速な処理能力を備えるコンピュータに移行する可能性があるため、サイバー犯罪者たちも同様に 64 bit に合わせた不正プログラムを作成するであろうと予測することができます。

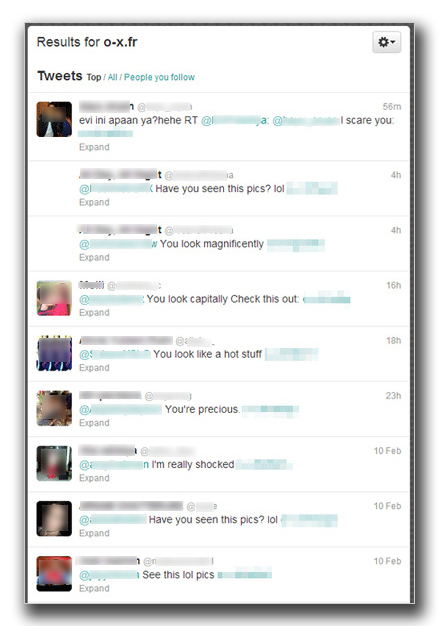

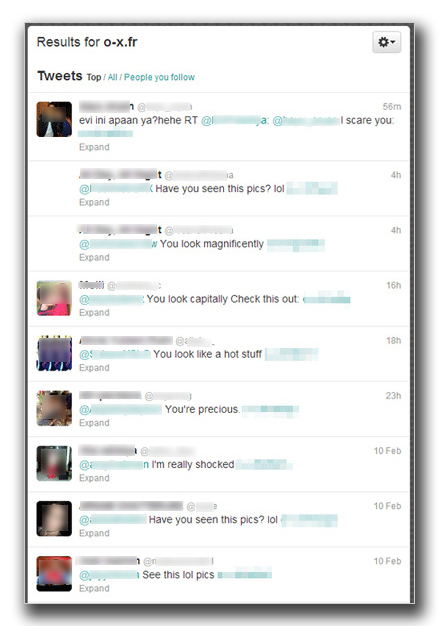

「BKDR_DORIFEL.AD」をもたらす短縮URL を含むメッセージや「tweet(つぶやき)」が、それぞれソーシャル・ネットワーキング・サービス(SNS)「Facebook」やマイクロブログサイト「Twitter」上で拡散していることが確認されていました。この手口は、2012年5月18日に報告されたワームに似ているように思われるかもしれませんが、この不正プログラムには、別の手口が取り入れられています。Webサイトは、ユーザに不正活動を行う不正プログラムを直接もたらすのではなく、実際に不正プログラムが組み込まれている Webサイトの前に、改ざんされた Webサイトに誘導します。この手口は、BHEK のバージョン 1.x と似ており、検出を困難にしたり避けるために、ユーザは、不正な Webサイトの前に改ざんされた Webサイトに誘導されるのです。

|

|

図1:改ざんされた Webサイトに誘導する悪意あるつぶやき |

これらの進展は、新たな脅威を構成するものではありませんが、2013年の脅威状況に何が起こるかを垣間見ることができます。そのため、これらの脅威から身を守るために、ユーザは、Eメールの本文を開いたり、見慣れない Webサイトへの閲覧またはソーシャルネットワークのアカウントから受信した短縮URL をクリックする際は、常に注意を払わなければなりません。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」は、本ブログで言及した関連の不正プログラムを検出し、削除することでユーザをこの脅威から保護します。また関連するすべての URL もブロックします。

※協力執筆者:Ruby Santos (Fraud Analyst)

参考記事:

「Same Old Brand New Malware Tricks」

by Gelo Abendan (Technical Communications)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)