トレンドマイクロでは、2013年7月、標的型攻撃に利用される新しい不正プログラムを確認しました。弊社では、この不正プログラムが感染PC からオーディオや動画、スクリーンショットなどの情報を取得する機能を備えることから、ファミリ名として「EvilGrab」と名づけました。そして、このファミリの亜種として、以下の検出名を使用しています。

- BKDR_HGDER

- BKDR_EVILOGE

- BKDR_NVICM

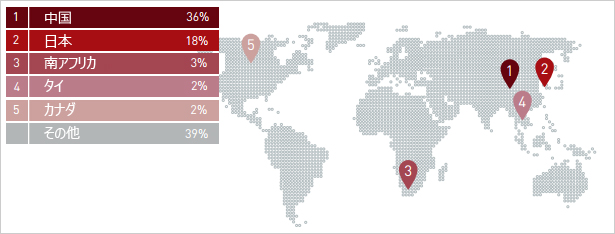

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」から収集されたフィードバックを検証すると、EvilGrabファミリは、アジア太平洋地域圏にもっとも流布していることが判明しました(下図参照)。また、産業別では政府関連機関が 89%と集中して標的となっています。こうした傾向は、標的型攻撃において既に知られた知見と一致します。

|

■侵入・攻撃経路

EvilGrabファミリは、通常、スピアフィッシングメール経由で標的とする組織に侵入します。このメールには、Microsoft Office のファイルが添付されており、特に Microsoft Word および Excel のファイルとなります。こうした不正なファイルには、脆弱性「CVE-2012-0158」を突くコードが含まれており、EvilGrabファミリを拡散する攻撃に頻繁に利用されています。

■情報窃取活動

EvilGrabファミリには、3つのメインコンポーネントから構成されています。1つは実行ファイルで、他2つは DLLファイルとなります。この実行ファイルは、他の EvilGrab関連のコンポーネントすべてをインストールするために利用されます。一方、DLLファイルの 1つは、もう1つの DLLファイルをダウンロードするために利用され、このダウンロードされる DLLファイルがバックドア型不正プログラムとして機能します。なお、EvilGrabファミリのいくつかの亜種では、自身の痕跡を隠ぺいするためにインストール後、実行ファイルを削除します。

EvilGrabファミリは、Internet Explorer(IE)および Outlook に保存されているログイン認証情報を窃取します。攻撃者は、こうした IE や Outlook のアカウント情報の情報窃取を狙っていると考えられます。

また、EvilGrabファミリは、Windows に標準で搭載されている API を利用して、視聴した動画や音声を感染PC上から名前のとおり、「Grab(手に入れる)」する機能を備えています。さらにバックドア活動の一環として、スクリーンショットの撮影やキー入力操作情報を記録します。このように窃取された情報はすべて、攻撃者が利用するリモートサーバにアップロードされることとなります。

■標的となったアプリケーション

EvilGrabファミリは、侵入を果たした PC内に特定のアプリケーションがインストールされていることを確認した場合、EvilGrab 特有の不正活動を実行します。まず第一に EvilGrab は、中国のインスタントメッセンジャーである「テンセントQQ(Tencent QQ)」の情報を窃取するように設計していることは明らかであることが言えます。攻撃者は、ユーザの会話内容やコンタクト先リストを手に入れようとしたと考えられます。

また EvilGrabファミリは、特定のセキュリティ製品のプロセスに自身を組み込みます。万が一これら特定のセキュリティ製品が確認されなかった場合、Windowsシステムの標準プロセスに自身を組み込みます。この不正活動の標的となったセキュリティ製品は、ESET、Kaspersky および McAfee となります。

■バックドア活動

EvilGrabファミリは、バックドア機能を備えています。攻撃者は、このバックドア機能を利用して多種多様なコマンドを感染PC 上で実行することができ、完全に感染PC を制御することが可能となります。なお、EvilGrab のコマンド&コントロール(C&C)トラッフィクの一部として、このファミリは、それぞれ 2通りの識別子を保有していることが判明しています。この 2種類の識別子は、キャンペーンコードや追跡のために利用していると考えられます。その 1つの識別子として以下の値が確認されています。

- 072002

- 3k-Ja-0606

- 3k-jp01

- 4k-lyt25

- e-0924

- LJ0626

- RB0318

2通り目の識別子として、以下の 2つの値が確認されています。

- V2010-v16

- V2010-v24

トレンドマイクロではファイルの解析を行いましたが、識別子「V2010-v16」を持つ EvilGrab のバックドアコンポーネントは、「JPEG」という文字列で上書きされた PEヘッダ内の MZシグネチャを保持していました。これは実行可能形式ファイルフォーマットの偽装を狙ったものと思われます。一方、識別子「V2010-v24」を持つバックドアコンポーネントは、適切な ファイルフォーマットとなっており、偽装は見られませんでした。

EvilGrabの詳細については、以下のレポート(英語情報のみ)をご参照ください。

- 2Q Report on Targeted Attack Campaigns

http://about-threats.trendmicro.com/cloud-content/us/ent-primers/pdf

/2q-report-on-targeted-attack-campaigns.pdf

参考情報:

・2E991260E42266DB9BCCFA40DC90AE16

・7ED71CF0B98E60CC5D4296220F47C5A2

参考記事:

by Jayronn Christian Bucu (Senior Research Engineer)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)