トレンドマイクロは、「2013年におけるセキュリティ予測」のなかで、従来の不正プログラムは、新たな脅威を作り出す代わりに、ツールの改良に注目すると予測しました。この予測の好例として、攻撃ツール「Blackhole Exploit Kit(BHEK)」がセキュリティ業界による努力を絶え間なく回避しようとしている状況を挙げることができます。実際、「TrendLabs(トレンドラボ)」は、2013年2月末、ある BHEK を利用する攻撃に関する報告を受けました。これは、「JAVA_ARCAL.A」として検出される脆弱性利用型不正プログラム(エクスプロイト)を取り入れており、2月末に対応されたばかりの脆弱性「CVE-2013-0431」を対象とします。

記憶に新しいと思いますが、この脆弱性は、1月に発生した「Javaのゼロデイ脆弱性騒動」の一部です。多数の緊急事態が発生したことにより、Oracleは、この問題に迅速に対応する緊急修正プログラムを公開することとなりました。しかし、この修正プログラムには、いくつかの深刻な問題がありました。

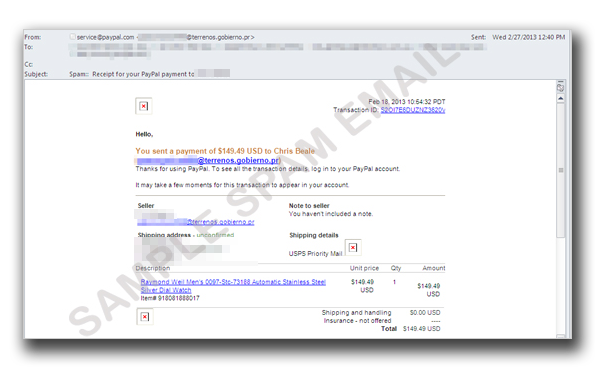

この特定の BHEK による攻撃は、オンライン決済サービス「PayPal」を装うスパムメッセージが発端となります(図1参照)。ユーザが、メッセージ内に示される商品番号をクリックすると、暗号化された BHEK のコードを組み込むページに行き着くまで、複数のリダイレクトサイトへと誘導されます。このコードは、”Adobe Reader” や “Flash Player”、”Java” のバージョンから攻撃可能なコンピュータであるかを確認します。これにより、どのエクスプロイト(そしてそれに続く不正活動)がコンピュータ上にダウンロードできるか決定します。

|

|

|

トレンドラボが行ったテストでは、この BHEK のコードは、”Adobe Reader” の特定のバージョンを確認すると、不正なPDFファイル(「TROJ_PIDIEF.MEX」として検出)をダウンロードし、実行するよう促します。「TROJ_PIDIEF.MEX」は、2010年に確認された脆弱性「CVE-2010-0188」を利用します。

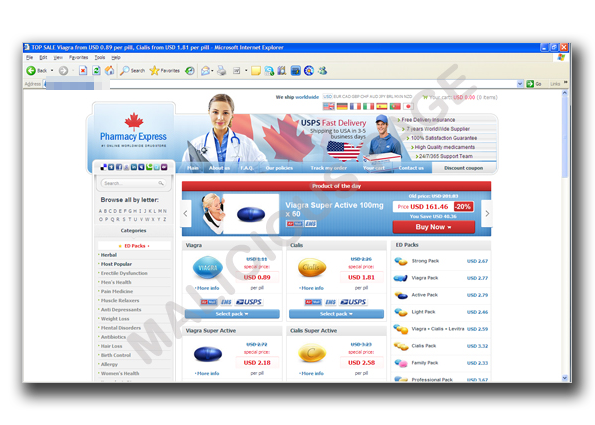

またこの BHEK のコードは、感染コンピュータの Java のバージョンを確認すると、特定のページから「JAVA_ARCAL.A」をダウンロードし、実行します。さらに「JAVA_ARCAL.A」は、“command.exe” を特定のURLの%user%を環境変数 PATH で利用することで、「TSPY_FAREIT.MEX」をダウンロードし、実行します。これにより、他の Web ページも開かれます。また解析から、「TSPY_FAREIT.MEX」は、”Google Chrome” や “Mozilla Firefox”、”Internet Explorer(IE)” などといったWebブラウザに保存されている情報を収集しようとすることが判明しています。そして最終的に、この BHEK のコードが以下の不正なページにアクセスして、ユーザに一見無害なWebサイトへ誘導されたように思わせます。

|

|

|

トレンドマイクロは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のデータを使用して、この BHEK による攻撃によってもっとも影響を受けた国を調べたところ、興味深い結果を得ました。もっともこの被害を受けた国は、米国であり、その次がメキシコでした。メキシコは、過去のBHEK による攻撃では深刻な感染数ではなかったため、この結果は驚くべきものです。「BHEK の波」が及んだ他の感染被害国の上位には、ドイツ、ラトビア共和国、日本、オーストラリア、英国、フランス、スペインおよびイタリアが含まれます。

この脅威には複数のコンポーネントが関与しているため、BHEK を利用するスパムメール活動は、多くのユーザを困惑させます。しかし Trend Micro Smart Protection Network をご利用のお客様は、今回の脅威に関連するスパムメールや Webサイト、不正プログラムなどから保護されます。

BHEK の一連の攻撃に脆弱性「CVE-2013-0431」が追加されたことは、この脅威が近い将来衰退することはないことを証明しています。この脅威から身を守るために、ユーザは、定期的に自身のコンピュータやソフトウェアを更新し続ける必要があります。

またこの脅威のスパムコンポーネントに関しては、一般ユーザやセキュリテイ管理者にとって、通常のスパム対策やフィッシング対策では、BHEK による一連の スパムメール活動に対処するためには一様に効果的ではないことに気付くことが極めて重要です。トレンドマイクロでは、BHEK による攻撃に関する調査結果についてまとめた以下のリサーチペーパーを公開しています。

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_blackhole-exploit-kit.pdf

また、PDF ファイルや Java の安全な使用方法については、以下のブログ(英語情報)をご参照下さい。

※事例報告者:Max-Emanuel Maurer

※協力執筆者:Rhena Inocencio (Threat response engineer)

参考記事:

by Romeo Dela Cruz (Threat Response Engineer)

翻訳:宮越 ちひろ (Core Technology Marketing, TrendLabs)