トレンドマイクロは、中国にある高校の Webサイトを狙ったゼロデイ攻撃を確認。問題のゼロデイ攻撃は、Microsoft XML コア サービスに存在する脆弱性を利用していました。今回の攻撃を発見したのは、Microsoft が脆弱性についてのセキュリティ アドバイザリを公開したわずか数日後のことでした。この攻撃を仕掛けた犯人は、中国の江蘇省(こうそしょう)にある高校の入学試験の結果を表示するWebサイトを改ざんしました。このWebサイトには、試験の結果が知りたい学生やその両親、教師など多くの人々が閲覧します。

ユーザは、このWebサイトにアクセスすると、複数の Webサイトを経由して、最終的に Webサイト「http://vfi.<省略>b.com:89/2/ee.htm」へと誘導されます。最終的に誘導された Webサイトには、脆弱性「CVE-2012-1889」を利用し、ユーザのコンピュータに不正プログラムをダウンロードする「HTML_EXPLOYT.AE」が組み込まれています。2012年7月10日の時点では、試験結果を表示するWebサイトは、復旧しています。

■脆弱性および脆弱性のある Webサイトを解析

上述した脆弱性を悪用するコードが組み込まれているWebサイト「http://vfi.<省略>b.com:89/2/ee.htm」について説明します。

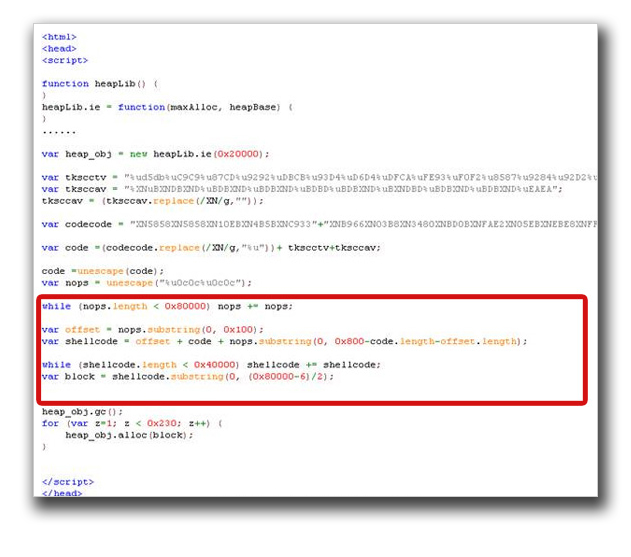

図1では、問題の Webサイトが、「Heap Spray」を実行するよう設計されていることを表しています。Heap Spray とは、メモリ領域であるHeap(ヒープ)に新しくヒープ領域を大量に確保し、無数の不正コードを作成する技法で、多くの不正プログラムが同様に利用します。

|

|

|

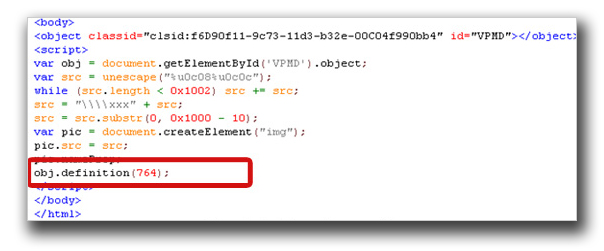

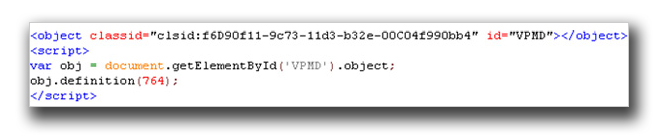

以下は、脆弱性を利用するためのコードの詳細です。

|

|

|

解析の結果、この脆弱性について、以下のような確認をしました。

以下のコードは、Internet Explorer(IE)がクラッシュする原因となるメモリ破損をもたらします。ただし、これまでに過去のブログでも言及したとおり、セキュリティ機能「Data Execution Prevention(データ実行防止、DEP)」を備えている IE9 および IE10 などは、この脅威を防ぐことができます。

|

|

|

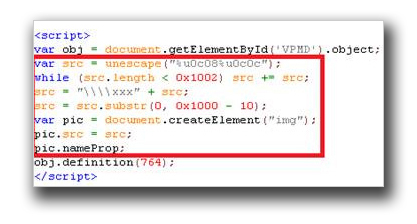

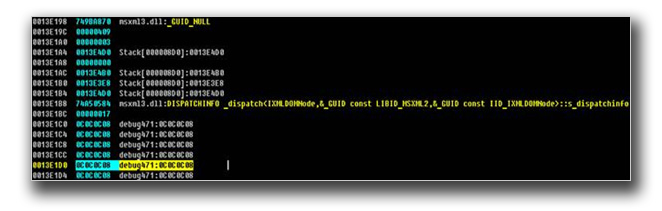

この脆弱性により、IEのメモリ破損が行われると、次にシェルコードが実行されます。以下のスクリーンショット(図4)は、脆弱性がどのようにシェルコードを実行するのかを表しており、コマンドラインのスクリーンショット(図5)からは、メモリ上のデータであるメモリダンプを介して実行していることがわかります。

|

|

|

|

|

|

「HTML_EXPLOYT.AE」が利用する脆弱性「CVE-2012-1889」をより詳しく知るためには、以下をご参照ください。

・IEの脆弱性「CVE-2012-1875」を狙う「JS_DLOADER.QOA」を徹底解析 - テクニカルレポート

/archives/5389

・IEの脆弱性「CVE-2012-1889」を狙う「HTML_EXPLOYT.AE」徹底解析 - テクニカルレポート

/archives/5484

・Technical Analysis of CVE-2012-1889 Exploit HTML_EXPLOYT.AE Part 1

http://blog.trendmicro.com/technical-analysis-of-cve-2012-1889-exploit-html_exployt-ae-part-1/

・Technical Analysis of CVE-2012-1889 Exploit HTML_EXPLOYT.AE Part 2

http://blog.trendmicro.com/technical-analysis-of-cve-2012-1889-exploit-html_exployt-ae-part-2/

・Technical Analysis of CVE-2012-1889 Exploit HTML_EXPLOYT.AE Part 3

http://blog.trendmicro.com/technical-analysis-of-cve-2012-1889-exploit-html_exployt-ae-part-3/

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、この脅威に関連する不正なWebサイトへのアクセスがブロックされます。また、「ファイルレピュテーション」技術により、「HTML_EXPLOYT.AE」およびダウンロードされたファイルを検出し、削除します。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security」および「Trend Micro 脆弱性対策オプション」をご利用のお客様は、以下のフィルタを適用することにより、「CVE-2012-1889」を利用した攻撃からコンピュータを守ることができます。また、「ウイルスバスター2012クラウド」の「ブラウザガード」機能でも、 Heap Spray の手法を検出することが可能です。

一方、Microsoftは、この脆弱性の対応策として修復ツールを公開しています。そして、7月の月例セキュリティ更新プログラムで、脆弱性「CVE-2012-1889」を解決する更新プログラムを公開しています。

参考記事:

by David Fu (Product Manager)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)