2013年5月上旬、「OpUSA」と呼ばれる攻撃が仕掛けられました。知名度の高いサイトは、ひとつもオフラインになることはなく、比較的知名度の低いサイトが改ざんおよび書き換えられるといった被害に留まりました。それでも、今回の事例は攻撃者たちがどのように攻撃を仕掛け、OpUSA のような周知された「ハッキング作戦」の結果を主張したかを如実に表しました。トレンドマイクロは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」と攻撃者が利用する「Pastebin」から得た情報を用いて、どのようにこの攻撃が発生したのか、部分的に確認することができました。それは恐らく攻撃者は、前もって改ざんされたサイトを「備蓄」することで、何の前触れもなしに大掛かりな攻撃を実行することを可能にした、ということです。

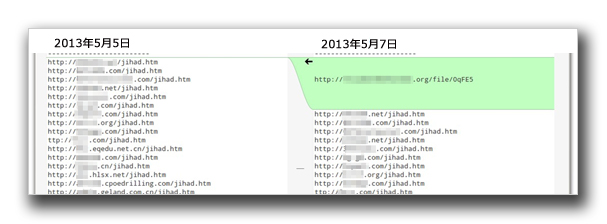

トレンドマイクロでは、まず OpUSA 作戦の一環において攻撃者たちが改ざんしたサイトを検証しました。すぐに、改ざんされた URL には、パターンが存在することが判りました。そのパターンとは、攻撃者たちが、改ざんサイトへ “islam.php” や “muslim.htm”、”jihad.htm”、”usa.htm” などの名前を持つファイルを頻繁にアップロードしていたというものです。これらのURLは、メインのサイトから完全に切り離されており、事実上隠ぺいされていました。そのため、正規のユーザは、これら特定のURLを閲覧することも目にすることはありません。

私たちは、Trend Micro Smart Protection Network から得た情報から注目すべき事柄を確認しました。それは、上述したパターンに相当する URL が、攻撃が仕掛けられたと疑われる5月6日よりも前の日にアクセスされていたということでした。上述したように改ざんサイトは、メインのサイトから完全に切り離されており、隠されているため、正規のユーザは、これらのサイトにアクセスするはずはありません。では、これらのサイトを閲覧したのは一体誰なのでしょうか。

私たちは、他の証拠から、5月7日より少なくとも2日前に改ざんされていた事を決定付けることができました。これは、私たちが確認したトラフィックが不正なものであった可能性を示していました。おそらく攻撃者は(改ざん)サイトがまだ有効であるか確認していたと考えられます。

|

|

|

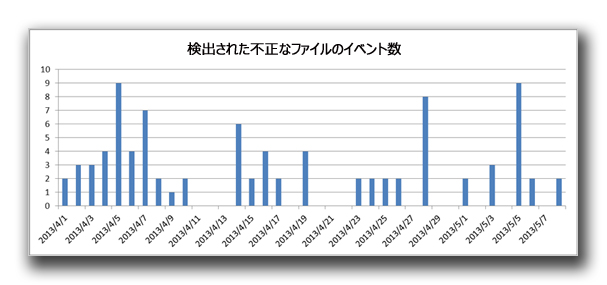

しかし攻撃者たちは、直接的この確認行為をしていたわけではありません。私たちは、攻撃者たちがプロキシとして利用している感染PCを介してこれを行なっているのだと考えています。これに関して悪用された感染PCの1台を検証してみると、この感染PCには89個の不正、または不正だと疑われるファイルが検出されており、過去30日間において173個の不正な Web サイトへアクセスしていました。つまり、問題のPCが、不正プログラムによって大規模な感染被害を既に受けており、またプロキシとしての用途をも含むあらゆる目的のために攻撃者たちによって利用されていたことを示しています。

|

|

|

今回の事例から得られる教訓は、まずユーザは、こういった作戦によってもたらされる被害を疑念を持って対処しなければいけないということです。私たちが確認したことから、攻撃者たちは、彼らがもたらす被害をさらに印象深いものにするために、改ざんサイトの備蓄し、今回のような大規模な作戦が実行されたときに、その備蓄したものを放出することができるということが判ります。

セキュリティ専門家にとっては、OpUSA のような作戦が発生したとしても、これが脅威が泥沼化するといった兆候を示すような指標にいつもなるわけではないということに気付かされます。ユーザは、事前に不正プログラムのよる感染予防を行うことで、攻撃者たちによってこのような周知された作戦の火蓋が切られた時、その火の粉から身をかわすことができます。

参考記事:

by Chris Huang (Big Data Security Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)