人気の日本語ワープロソフト「一太郎」は、特にソフトウェアの脆弱性が悪用され、脅威に狙われることがあります。トレンドマイクロでは、2007年以降、一太郎のセキュリティ上の不具合を狙う不正プログラムについて報告してきました。

・「一太郎」ゼロデイ攻撃

/archives/1128

・「一太郎」などで任意のコードが実行される脆弱性、すでにゼロデイ攻撃の発生も確認

/archives/6768

そして今回、トレンドマイクロは、「Microsoft Office」の製品でも以前から確認されている脆弱性「CVE-2011-1980」を利用した攻撃を確認しています。通常、アプリケーションや文書ファイルが実行された場合、それらはさまざまな DLLファイルを読み込みます。その際、まずは開いたファイルと同じフォルダ内に DLLファイルが存在するかを確認し、確認できた場合、そのファイルを読み込みます。しかし、同じフォルダ内に DLLファイルが存在しない場合は、”<Windowsシステムフォルダ>” といった別のフォルダを確認します。

攻撃者は、この脆弱性を悪用し、アプリケーションを利用して正規のものではなく、不正な DLLファイルを読み込みます。こうした特定の攻撃は、「DLLプリロード」として周知されています。トレンドマイクロが確認した検体は、DLLファイルのファイル名を参照するだけであり、そのためコンピュータ内の別のフォルダを確認する前に、まずはアプリケーションや文書ファイルが実行されたフォルダを検索します。問題の脆弱性は、リモートフォルダ内の不正な DLLにアクセスするために利用される可能性があるものの、今回そうした事例は確認されていません。

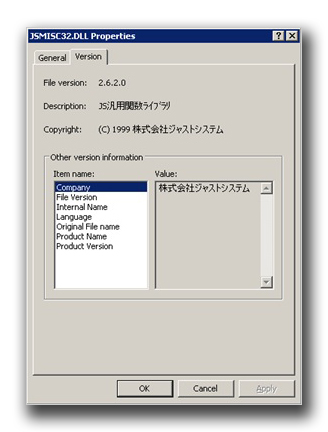

不正な DLLファイルを読み込むために一太郎が利用されたのは今回が初めてです。通常、一太郎の文書ファイルおよび DLLファイル “JSMISC32.DLL” 2つを含む不正なパッケージは、Eメールを介してコンピュータに侵入します。ユーザが文書ファイルを開けると、上述の脆弱性が利用されることで、一太郎のソフトウェアが、改変された DLLファイル(「PTCH_ETUMBOT.AV」として検出)を読み込みます。トレンドマイクロでは、この改変された DLLファイルおよび一連の不正活動を行うファイルを 2013年1月以降、検出対応しています。

この悪意を持って作成された DLLファイルは、通常の DLLファイルであるかのように装います。

|

|

|

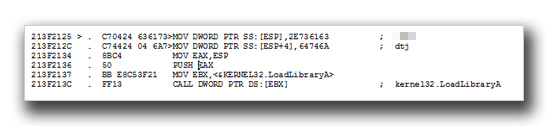

しかし、さらなる解析の結果、このファイルには、実際、JTDファイル(「BKDR_ANONY.AC」として検出)を読み込むコードが含まれていることが確認されています。このパッチコードにより、この JTDファイルは、一太郎が開かれる度に読み込まれます。では、この JTDファイルの実際の機能を見てみましょう。

|

|

|

|

|

|

この JTDファイルは、一太郎の正規のファイルアイコンを利用しているため、一見すると無害なファイルであるかのように見えます。しかし、問題の DLLファイルをよく調べてみると、その本性が明らかになります。DLLファイルは、コンピュータに読み込まれると、特定の Webサイトにアクセスし、不正リモートユーザに感染したことを報告します。そして、不正リモートユーザからの指示を待機します。また、この不正プログラムは、上述の Webサイトから暗号化されたファイルをダウンロードします。なお、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術により、この脅威に関連する Eメールをブロックします。また、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

今回の攻撃は単純なもののように見えるかもしれませんが、その単純さこそが大きな強みなのです。上述の DLLファイルを単に改変するため、攻撃者が偽物または不正な JTDファイルをパッケージ化することで、非常に簡単にコンピュータにこれら JTDファイルを読み込ませることができてしまう可能性があります。トレンドマイクロでは、この攻撃を回避するために、ユーザはこのような Eメールを開いたり、添付ファイルのダウンロードや実行する際は、特に注意することをお勧めします。

参考記事:

by Roddell Santos (Threats Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)