Skype を介して拡散する「Shylock」だけが、ユーザが用心すべき脅威ではありません。「Trendlabs(トレンドラボ)」では、Skype を利用し自身のコピーを拡散させる他のワームを確認しました。

特定の Skype のメッセージ内で確認された「Shylock」に関する報告は、2013年1月中旬に話題となりました。トレンドラボは、関連する検体を解析し、その結果「WORM_BUBLIK.GX」として検出されるワームが、更なるプラグインをダウンロードし、読み込むことを確認しました。このプラグインは、「WORM_KEPSY.A」として検出される “<コマンド&コントロール(C&C)>/files/010-update-vl0d3/msg.gsm” を含みます。実行されると、この不正なプラグインは、Skype 上でやりとりされたメッセージの履歴を消去する機能を備えています。

Skype で確認されたもう 1つの脅威は、「WORM_PHORPIEX.JZ」として検出され、すべてのリムーバブルドライブ内に自身のコピーを作成します。そして「WORM_BUBLIK.GX」と同様、ユーザは、「WORM_PHORPIEX.JZ」へと誘導するリンクを含む Skype のメッセージとしてこの脅威に遭遇する可能性があります。「WORM_PHORPIEX.JZ」は、特定の「Internet Relay Chat(IRC)」のサーバに接続し、IRCチャンネル「#go」に参加します。また、感染コンピュータに他の不正プログラムのダウンロードおよび実行をしたり、自身のコピーを添付した Eメールを送信したりもします。

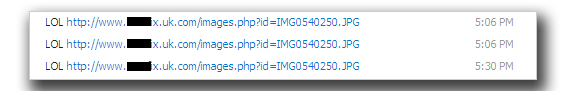

さらに「WORM_PHORPIEX.JZ」は、「WORM_PESKY.A」として検出されるプラグインもダウンロードします。「WORM_PESKY.A」は、以下の詳細を含む Skype のメッセージを生成します。

|

|

|

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によるフィードバックを用いて、「WORM_PHORPIEX」の感染数を調査したところ、感染したコンピュータの内83%が、日本からであることが判りました。

|

|

|

■We からの脅威において、Skype が狙われたのは今回が初めてではない

残念ながら、Skype は、ワームによる脅威と無縁ではありません。トレンドラボは、2012年10月、「DORKBOT」ファミリの亜種へと誘導するリンクを含むメッセージについてブログで紹介しました。「WORM_DORKBOT.DN」として検出されるワームは、不正リモートユーザに感染コンピュータの制御や情報収集を可能にし、また「分散型サービス拒否(DDoS)攻撃」を実行する可能性があります。さらに感染コンピュータに、クリック詐欺や悪名高いランサムウェアを含む他の不正プログラムをダウンロードする機能を備えています。

Skype を狙った一連の脅威は、一般ユーザだけではなく、このプラットフォームの「恩恵」を受ける中小企業にも深刻な危険性をもたらします。Skype は、2012年11月8日(米国時間)、特に中小企業に向けて提供されるオンラインコミュニティ「Skype in the Workspace(SITW)」を発表しました。ベータテストの段階から、約500社の中小企業が利用し始めました。そしてさらに、Microsoft は、2013年3月15日をもって、Windows Messenger を廃止し、Skype へ移行することを推奨していることが報道されています。これにより、「DORKBOT」とともに、今では Skype を介して拡散する「Shylock」の亜種による危険性が、特に Skype 利用初心者にもたらされます。そのため、一般ユーザや中小企業もまた、Skype を利用する際は、さらに高いセキュリティ意識を持つ習慣を身につける必要があります。

安全のため、ユーザは、特に見ず知らずのユーザや送信元から送られてきたインスタントメッセージ内のリンクをクリックすることは控えてください。弊社製品をご利用のユーザは、「Trend Micro Smart Protection Network」が、コンピュータで確認した関連する不正プログラムを検出することにより、守られています。

参考記事:

by Mark Joseph Manahan (Threat Response Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)