新たな攻撃が、ソーシャル・ネットワーキング・サービス(SNS)「Facebook」や複数のインスタントメッセンジャ(IM)のアプリケーションを介して拡散しています。この攻撃の主な不正活動は、バックドア型不正プログラム「BKDR_LIFTOH.DLF」により実行されます。この不正プログラムにより、攻撃者は感染コンピュータを遠隔操作することが可能になり、さらに2種類のワームもこの攻撃の拡散に利用されます。その1つは、悪名高い「DORKBOT」ファミリの新しい亜種です。

「DORKBOT」は、「mIRC」や「Skype」などの IM アプリケーションや SNS を介して拡散することで知られていますが、今回の事例では、「Quiet Internet Pager」や「Digsby」といったマルチプロトコル対応の IM アプリケーションを介して拡散することが確認されています。

マルチプロトコル IM アプリケーションとは、ユーザ同士が複数の種類のIM アプリケーションを介して連絡を取り合うことを可能にします。Digsby の場合、「AOL Instant Messenger(AIM)」や「MSNメッセンジャー」、「Yahoo」、「Google トーク」、「Jabber」、さらに Facebook のチャット機能などにおけるアカウントも利用することができます。また、Quiet Internet Pager の場合は、少なくとも4つの IM サービスを利用することができます。このように、このバックドア型不正プログラムは、数多くの IM アプリケーションが感染経路として利用できるため、さらに多くのユーザに影響を及ぼすことが可能となります。

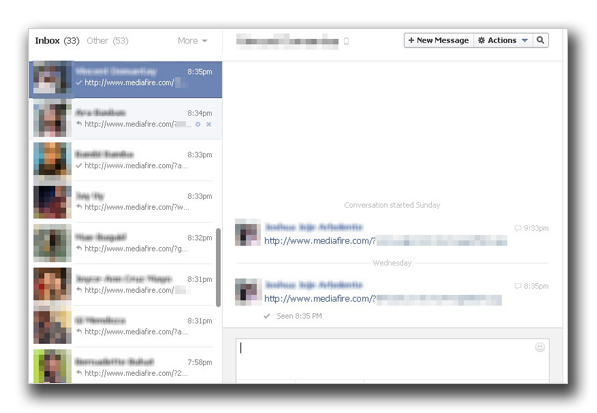

拡散に利用されるワームは、「WORM_DORKBOT.SME」として検出され、このワームは、感染コンピュータ上の IM ユーザが使用する連絡先へ短縮 URL を送信します。これらの短縮 URL からは、「DORKBOT」の更新版のコピーがダウンロードされ、しかもこの更新版のコピーは、ファイルホスティングサービス「Mediafire」上にアップロードされています。これは、感染コンピュータ上で検出され、容易に削除されることを回避するための対策であると考えられます。

「WORM_DORKBOT.SME」は、上述の感染活動のほか、特定の Web ブラウザに対し、API をフックすることでログイン認証情報を収集する機能も備えています。

この「WORM_DORKBOT.SME」は、メインの不正活動を行う「BKDR_LIFTOH.DLF」によってダウンロードされます。これは、このバックドア型不正プログラムが自身のコマンド&コントロール(C&C)サーバから取得するコマンドの1つに、「他の不正プログラムのダウンロードおよび実行」があるためです。また、この不正プログラム自身がダウンロードされる URL が含まれたコマンドも存在し、2013年5月2日の時点において、この不正プログラムのファイルが「Hotfile」にアップロードされていることも確認されています。

なお、この不正プログラムは、自身の C&C サーバから環境設定ファイルを編集する機能も備えています。

|

|

|

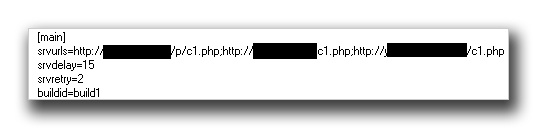

図1のとおり、この環境設定ファイルには、接続する C&C サーバや、接続の最大待機時間、予想接続数の最大値、不正プログラムのビルドのバージョンなどの情報が含まれていることが確認できます。このことから、このバックドア型不正プログラムは、検出を避けるために別の C&C サーバへ切り替える機能を備えていることも判ります。また、「buildid=build1」の文字列からは、この不正プログラムが最初のバージョンであり、今後、この不正プログラムの他のバージョンが登場する可能性があることも読み取ることができます。

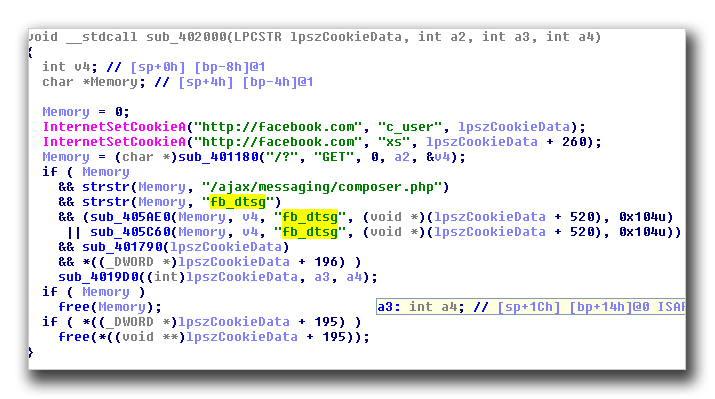

「BKDR_LIFTOH.DLF」は、自身を拡散させるために2種類のワームをダウンロードすると述べましたが、もう1つは、「WORM_KUVAA.A」として検出されるワームです。このワームは、感染コンピュータ上で「c_user」および「xs」という Facebook の Cookie を検索し、Facebook の認証を回避します。また、以下のブラウザまたはアプリケーションが、メモリ上で実行されているかどうかも確認します。

|

|

|

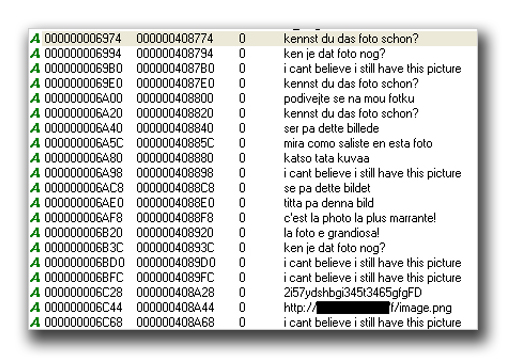

このワームは、クロスサイトリクエストフォージェリ(CSRF)対策トークン「fb_dtsg」を利用し、感染コンピュータ上でユーザの Facebook アカウントを利用し、Facebook にログインしているユーザの「友達」へスパムメッセージを送信します。そのスパムメッセージには、このワームのコピーをダウンロードする URL が含まれており、さらに受信者に写真を閲覧するように仕向けるメッセージも記載されています。メッセージは、コンピュータのシステム ロケールによって11種の異なる言語で表示されます。

|

|

|

|

|

|

IM を介して拡散するワームは、もはや目新しいものではありませんが、サイバー犯罪者や不正活動を企てる人物たちがこのような不正プログラムを改良し続けているため、依然として猛威を振るっています。トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。「Webレピュテーション」技術により、この脅威に関連するすべての不正な Web サイトへのアクセスをブロックします。そして特に「ファイルレピュテーション」技術により、本ブログ記事で取り上げられている不正なファイルを検出します。

こうした攻撃は、いつどのように仕掛けされてくるか予想がつかないこともあり、その意味でも、各ユーザは、自衛策として IM アプリケーションを介して連絡先に含まれる人物からファイルやリンクを受信した場合でも、細心の注意を払う必要があります。

※協力執筆者:Rhena Inocencio(Threat response engineer)および Almond Rejuso(Threat response engineer)

参考記事:

by Anthony Joe Melgarejo (Threat Response Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)