「WORM_VOBFUS」の亜種が相次ぐなか、2012年11月下旬、ソーシャル・ネットワーキング・サービス(SNS)「Facebook」を介して拡散するいくつかの亜種が現れました。しかし、現時点での解析の結果、この問題となっている「WORM_VOBFUS」の亜種は、これまでと変わった不正活動は行わないようです。「WORM_VOBFUS」に感染しない対応策として、ユーザは、AutoRun(自動実行機能)を無効にしたり、セキュリティソフトを最新のパターンに更新しておくといった対策を実施することをお勧めします。

■「WORM_VOBFUS」について知っておくべきことは?

「WORM_VOBFUS」は、Windows のAutoRun(自動実行機能)を利用し、リムーバブルドライブおよびマッピングされたネットワークドライブ上にコピーを作成します。また、このワームは、他の不正プログラムのファミリによってダウンロード、また作成されることでもコンピュータに侵入します。さらに、悪意ある Webサイトにユーザが誤ってアクセスしてしまった結果として、「WORM_VOBFUS」の亜種をがユーザが気づかないところでダウンロードされてコンピュータに侵入する場合もあります。

これらの亜種は、Facebook上で拡散していることが報告されており、その多くが、アダルトコンテンツを示唆するファイル名を利用し、ユーザの興味をあおります。

「WORM_VOBFUS」は、ユーザのフォルダとファイルの名前を利用し、リムーバブルドライブ内に自身のコピーを作成します。なお、この作成されたコピーには、以下の拡張子名が利用されます。

このワームは、上述のオリジナルファイルおよびフォルダを非表示にします。そのため、ユーザは、通常のファイルやフォルダをクリックしているつもりでも、実際には、正規ファイルを装う「WORM_VOBFUS」をクリックすることになります。典型的なワームと同様、このワームも、ドライブに接続した際に自動的にファイルを実行する “AUTORUN.INF” を作成します。

コンピュータが感染しているかを確認するために、ユーザは以下のファイルを確認してください。

このワームは、リモートサイトに接続し、他の不正プログラムのダウンロードおよび実行をします。ワームがアクセスするWebサイトは以下のとおりです。

そして、ダウンロードされたファイルは、”<User Profile>\ google.com”(「TSPY_BANCOS.JFB」として検出)として保存されます。ただし、このワームがアクセスするいくつかの Webサイトは、すでにアクセスできません。

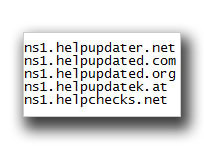

この「WORM_VOBFUS」の亜種は、コマンド&コントロール(C&C)サーバにも接続し、不正リモートユーザと通信することも確認しています。以下は、このワームが接続する C&Cサーバの一部です。

|

トレンドマイクロの解析では、今回問題となっている「WORM_VOBFUS」の亜種は、これまでの亜種と比べても特に変わった不正活動を行いません。

クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」へのフィードバックによると、2012年11月27日の時点において、最も感染数が多い国は以下のとおりです。

| 国 | 感染数 |

| 米国 | 243 |

| インド | 43 |

| ブラジル | 27 |

| サウジアラビア | 23 |

| タイ | 23 |

トレンドマイクロは、2012年11月28日、継続中の解析結果から、「WORM_VOBFUS」の亜種が、以下のリモートサイトに接続し、「TSPY_BANCOS」の亜種のダウンロードおよび実行することも確認しています。

上記のドメインは、ポート80番、8080番、443番および9004番を利用することで、検出および容易に削除されることを回避します。さらに、「WORM_VOBFUS」は、ワームを多様に変化させる「ポリモーフィック」機能を備えており、判読不能なコードの追加および変更を行うことで簡単に新たな亜種を生成することができます。

トレンドマイクロは、関連するすべてのURLをブロックするだけでなく、「WORM_VOBFUS」の亜種を以下のような検出名で検出します。

「WORM_VOBFUS」は、以前から存在する脅威にもかかわらず、いまだコンピュータの感染に成功しています。そのため、ユーザは、コンピュータとセキュリティソフトを最新の状態に保つことを強くお勧めします。また、トレンドマイクロの、「Trend Micro Smart Protection Network」は、関連する不正な URL をブロックし、「Trend Micro Deep Discovery」では、「WORM_VOBFUS」のネットワークトラフィックを検出します。また、上述しましたが、ユーザは、Windowsの自動実行機能を無効にすることをお勧めします。「WORM_VOBFUS」の詳細については、セキュリティデータベース「Web攻撃:巧妙に姿を変えるダウンローダ『WORM_VOBFUS』」の記事をご参照ください。

トレンドマイクロでは、引き続きこの攻撃について監視を続けており、新しい情報を入手次第、本ブログ上で更新情報をお知らせ致します。

参考記事:

by Trend Micro

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)