2012年10月下旬、米東海岸を襲った大型ハリケーン「サンディ」が影響を受けた地域に住む人々に壊滅的な被害をもたらしたのを目撃してから、数週間が経ちました。トレンドマイクロとセキュリティ業界は、標的に侵入するためのソーシャルエンジニアリングの手口としてサンディに便乗する詐欺行為や脅威を警戒してきました。

トレンドマイクロは、標的型攻撃やサイバー犯罪を追跡する過程で、以下のキャンペーンを確認。それは、サンディによる混乱に乗じて2012年10月31日、複数のグループが「北大西洋条約機構特殊戦司令部(NSHQ)」を標的とするためにソーシャルエンジニアリングの手口としてこの事件を悪用していたようです。

|

|

|

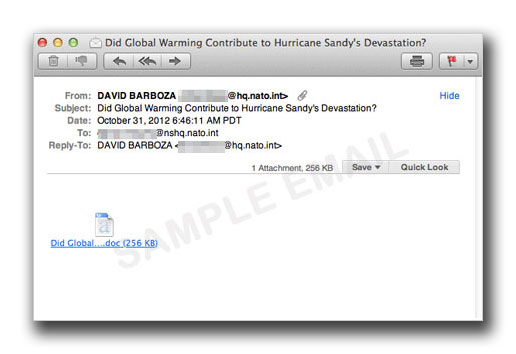

トレンドマイクロが確認したEメールには、「Did Global Warming Contribute to Hurricane Sandy’s Devastation」という件名が利用されており、また件名と同じファイル名の文書ファイル(拡張子 DOC)が添付されていました。この策略の背後にいる人物は、米日刊紙「New York Times」がハリケーン「サンディ」について10月30日に公開されたブログ記事のタイトルを利用しているようです。なお、送信者のIPアドレス「<省略>.<省略>.241.144」は、少なくとも3つのブラックリストに記載されています。

問題の添付ファイル(「TROJ_ARTIEF.SDY」として検出)は、Microsoft が2010年11月10日に公開したセキュリティ更新プログラム「MS10-087」で対応した「RTFのスタック・バッファ・オーバーフローの脆弱性(CVE-2010-3333)」を利用し、バックドア型不正プログラム「BKDR_DLDR.A」を作成します。この脆弱性は、2012年4月に最も悪用された脆弱性であることも記憶に新しいでしょう。更新プログラムが2010年の時点で公開されているにもかかわらず、攻撃者は Microsoft Word に存在するこの脆弱性を利用し続けています。これは、ゼロデイ脆弱性を利用せずとも、効果的な攻撃が行えるということを証明しています。

作成される「BKDR_DLDR.A」は、自身のコマンド&コントロール(C&C)サーバーである「domain.<省略>2.us」に接続し、攻撃者からのコマンドを送受信します。また、フォルダおよびファイルのダウンロード、コピー、変更、作成、そして、ファイル情報の収集、タイムゾーン情報の取得といったコマンドを実行することができます。Forward-looking Threat Research チームの Nart Villeneuve によると、このバックドア型不正プログラムは、9月14日に本ブログでも注意喚起し、現在も標的型攻撃のキャンペーンで使用されている「Enfal」の亜種のようです。

トレンドマイクロでは、これまでにもサイバー犯罪者のソーシャルエンジニアリングの手口の一環として、災害に便乗するさまざまな事例を以下のとおり報告してきました。

・東北地方太平洋沖地震に便乗したSEOポイズニングを確認。「FAKEAV」へと誘導

/archives/3981

・東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ

/archives/3988

・Disasters Present Cybercriminals Multiple Points to Leverage

http://blog.trendmicro.com/trendlabs-security-intelligence/disasters-present-cybercriminals-multiple-points-to-leverage/

・California Bush Fires Spark Blackhat SEO Campaigns

http://blog.trendmicro.com/trendlabs-security-intelligence/california-bush-fires-spark-blackhat-seo-campaigns/

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」は、関連するすべてのファイルとスパムメールを検出するだけでなく、関連するURLをブロックすることによって、この脅威からユーザを保護します。ユーザーは、Eメールを開く際は細心の注意を払い、特に添付ファイルのダウンロードや実行する際は十分に注意してください。企業・組織において従業員は、業務関連のEメールのように見えても、攻撃者は精巧にメッセージを装うため、容易にEメールを信用してはいけません。

トレンドマイクロでは、上述の事例についてすでに「北大西洋条約機構(NATO)」および NSHQ に報告しています。この攻撃がより大きなキャンペーンの一部なのか、また攻撃の正確な動機などを裏付けることはできませんが、トレンドマイクロでは、引き続きこの攻撃について監視を続けており、新しい情報を入手次第、本ブログ上で更新情報をお知らせ致します。

参考記事:

by Ivan Macalintal (Threat Research Manager)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)