「持続的標的型攻撃(Advanced persistent threats、APT)」で利用される一連の標的型攻撃では、ソーシャルエンジニアリングの手口を駆使しながら、「脆弱性を含んだ文書ファイル等のソフトウェア」が一般的によく利用されます。こういったソフトウェアは、添付ファイルとしても一般に多用されてあまり目立たないため、標的にしたコンピュータに攻撃者が不正プログラムを侵入させる際にも重宝しているようです。また、持続的標的型攻撃においては、これらのファイルがいわば「被害の発端」ともなる意味から、「どのようなソフトウェアの脆弱性が最もよく悪用されるか」という全体像を把握しておくことは、企業等の組織におけるセキュリティを維持するためにも有効であるといえます。

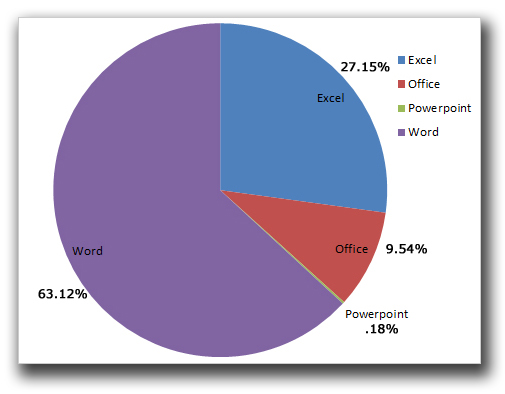

脆弱性を利用する不正なファイルについて 2012年4月分のデータをまとめたところ、最も利用された Microsoft Office 製品のソフトウェアは、Microsoft Word でした。

|

|

|

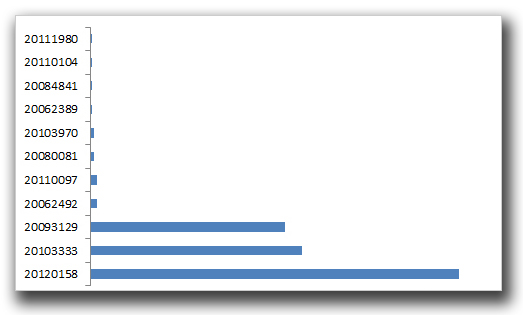

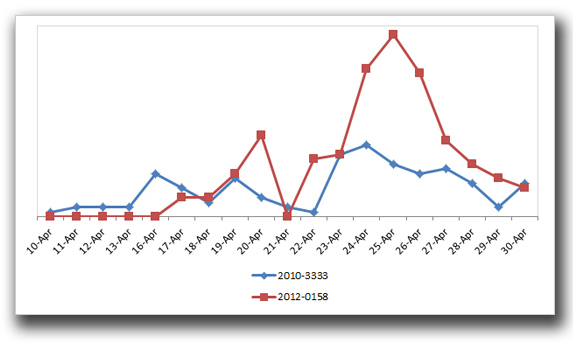

この大きな理由は、攻撃者にとって安定して悪用できる脆弱性として、Wordファイルに存在する脆弱性「CVE-2010-3333」および「CVE-2012-0158」が利用されたからです。

|

|

|

3番目に多く利用された脆弱性は、Microsoft Excel 内に存在する脆弱性「CVE-2009-3129」です。図1 からもわかるとおり、Microsoft Office のソフトウェアで 2番目に悪用された脆弱性は Excel であることが示されています。

脆弱性「CVE-2010-3333」を悪用する不正な Wordファイルは、2010年から不正プログラムをインストールするために広く利用されました。しかし、2012年4月に脆弱性「CVE-2012-0158」がすぐにその数を上回りました。攻撃者に多用されるこの脆弱性の急増について、トレンドマイクロのリサーチャーは、以下のように報告してきました。

・次の「チベット」便乗標的型攻撃、脆弱性「CVE-2012-0158」を利用

/archives/5023

・脆弱性「CVE-2012-0158」を突く標的型攻撃、世界各地で確認

/archives/5129

|

|

|

上記の 3つの図から、以下のような 3点について言えることができるでしょう。

■トレンドマイクロからのソリューションとは

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られており、今回の事例に関連する不審なメールや不正なファイルを検出および削除します。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション」をご利用のユーザは、以下のフィルタを適用することにより、上述の脆弱性を利用した攻撃からコンピュータを守ることができます。

参考記事:

by Ryan Flores (Senior Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)