「TrendLabs(トレンドラボ)」は、弊社クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのデータを監視している間、不正な Webサイト「http://<省略>bookhacking.com/FacebookHackerPro_Install.exe」からの疑わしいファイルを確認。ドメイン名から、このサイトは、ソーシャル・ネットワーキング・サービス(SNS)「Facebook」を狙うハッキングツールを組み込んでいることがわかります。

問題のサイトを確認すると、このファイルは、Facebookにおけるパスワードを取得する機能を備えているようです。さらにこのインストーラの解析を行ったところ、このファイルは、一般的なインストールと同様、使用許諾契約書の表示や任意のフォルダへそのプログラムを保存するといった選択肢の提示を行います。このインストーラをインストールすると、不正なファイル “%User Temp%\Toolbar.exe” が作成されることとなります。

インストーラがインストールされると、以下のウインドウが表示されます。そして、標的とする Facebook ユーザがアカウントとして登録している E メールアドレスやユーザ ID などを暗号化するようユーザに要求します。

|

|

|

正規のツールであるように見せかけるため、リクエストが進行中であることを示すウインドウも表示されます。そして2~5分後、アクセスしたいパスワードが確認されたことをユーザに通知します。

|

|

|

興味深いのは、ユーザが標的とするパスワードを入手するために、29.99 米ドル(約2,360円)のプロダクトキーを購入しなければならないという点です。購入手続きが完了すると、ユーザは、「http://<省略>cebookhacking.com/unlock.php」のページへと戻されます。

プロダクトキーを購入すると、ユーザは元のサイトにおいて再び E メールアドレスまたはユーザ ID などを暗号化することを要求されますが、既にプロダクトキーを取得しています。そのため、以下のウインドウが表示され、ハッキングしたパスワードを確認することができます。

|

|

|

ところでこのハッキングツールは、どのようにしてEメールアドレスやユーザIDを取得したのでしょうか。答えは簡単です。このハッキングツールは、サードパーティから無料アプリケーションをダウンロードし、これを利用します。このアプリケーションは、ユーザのローカルブラウザのキャッシュに保存されたパスワードを回復し、表示するよう設計されているものです。ユーザが、コンピュータにパスワードを保存している場合、パスワードが回復されてしまいます。このサードパーティのアプリケーションは、正規のパスワード回復ソフトですが、本攻撃では不正な目的のために利用されました。

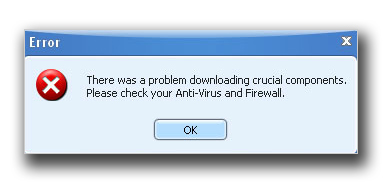

ただし、このハッキングツールがこのアプリケーションのダウンロードに失敗した場合、以下のエラーメッセージが表示されます。

|

|

|

トレンドマイクロではこの不正なハッキングプログラムを「SPYW_FAKEHACK」として、また「SPYW_FAKEHACK」が作成するファイル “Toolbar.exe” を「ADW_PLUGIN」として検出します。

また、トレンドマイクロ Fraud Analyst の Sarah Calaunan も、Facebook において利用される他のハッキングツールが以下のサイトで販売されていことを明らかにしました。

|

|

|

ユーザがこのツール(「TROJ_DROPPER.ZGD」として検出)をダウンロードし実行すると、Windowsの起動時に自身を実行する “winupdate.exe” をレジストリに追加します。また「TROJ_DROPPER.ZGD」は、「TROJ_VBINJECT.XG」として検出される不正なファイルを作成します。この「TROJ_VBINJECT.XG」は、特定のAPIをフックすることで感染コンピュータからキー入力操作情報を収集し、特定のURLへ送信する「キーロガー」です。

これらのハッキングツールは、承認なしで他人の Facebook パスワードにアクセスすることが可能だと謳っており、ダウンロードしてしまうユーザもいるかもしれません。しかし実のところ、このツールをダウンロードしたユーザは、実際のパスワードではなく、それとは異なるパスワードを入手し、不正なサービスのために金銭の支払うこととなります。

話題の「SOPA」を利用したアンケート調査詐欺

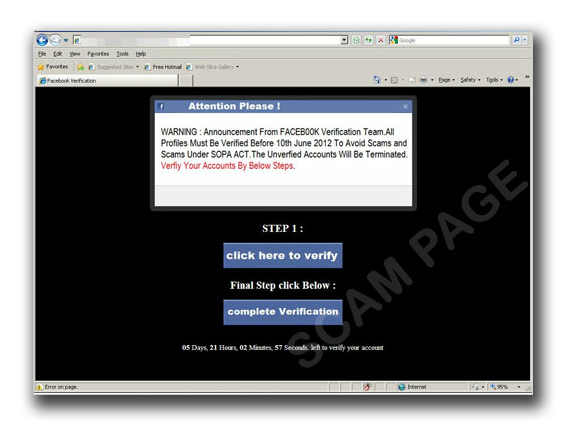

またトレンドラボは、Facebook の「ウォール」上に掲載される複数の疑わしい投稿に注目しました。これらは、話題となっている「Stop Online Piracy Act(SOPA)」法案を利用しています。この投稿内のリンクをクリックしたユーザは、以下のWebサイトへ誘導されます。

|

|

|

ユーザが上記のサイト中の指示に従うと、さらに複数のWebページを経て、最終的にアンケート調査を装うサイトへと誘導されます。これはユーザをアンケート調査のサイトへと誘導しながら、同じような不正なリンクを含む投稿を Facebook 上で拡散させるという、一般的なクリックジャック攻撃です。クリックジャック攻撃に関する詳しい情報は、以下をご参照ください。

・クリックの前に注意!: Facebookに潜むクリックジャック攻撃

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=jp&name=Think+Before+You+Click%3a+Truth+Behind+Clickjacking+on+Facebook

トレンドマイクロ製品をご利用のユーザは、「Trend Micro Smart Protection Network」によって守られており、今回のハッキングツールか組み込まれているサイトやアンケート調査を装うサイトへのアクセスを回避することができます。また、今回の脅威に関連する不正プログラムをコンピュータから検出し、削除します。Facebook の利用者数は全世界で9億100万人に達しましたが、その膨大な利用者数が Facebook をサイバー犯罪の格好の標的にしたと言えます。Facebook 関連の脅威から身を守るために、以下の資料をご一読下さい。

・A Guide to Threats in Social Media

http://about-threats.trendmicro.com/ebooks/socialmedia-101/#/1/

参考記事:

by Rodell Santos (Threat Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)